Dans cet article, vous retrouverez une liste de commandes de configuration des Switchs HP H3C.

Quelques rapides explications seront données.

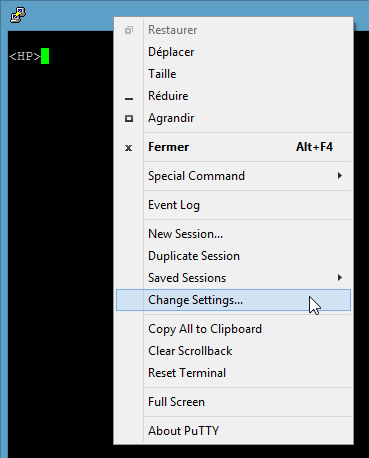

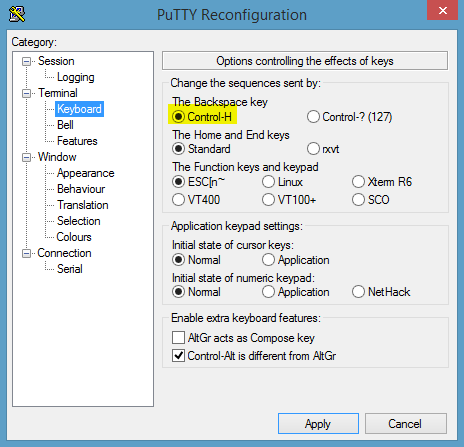

Paramètre Putty

Pour certains équipements HP, il faut modifier la configuration de Putty de manière à pouvoir utiliser la touche retour arrière pour modifier la commande entrée. Si la touche retour arrière ne fonctionne pas, il faut appliquer la modification qui suit :

Configuration de base

Entrer et sortir du mode de configuration

<Switch-HP> system-view System View: return to User View with Ctrl+Z. [Switch-HP] [Switch-HP] return <Switch-HP>

Sauvegarder la configuration

<Switch-HP> save force

Afficher la configuration

<Switch-HP> display current-configuration

Redémarer

<Switch-HP> reboot

Hostname

[Switch-HP] sysname <Hostname>

Utilisateur et mot de passe

[Switch-HP] local-user admin [Switch-HP-luser-admin] mple <MDP> [Switch-HP-luser-admin] service-type ssh [Switch-HP-luser-admin] authorization-attribute level 3

SSH et Telnet

[Switch-HP] public-key local create rsa [Switch-HP] public-key local create dsa [Switch-HP] ssh server enable

Bien entendu, il est préférable de ne pas utiliser le protocole Telnet

[Switch-HP] telnet server enable

[Switch-HP] display users

Accès distant

[Switch-HP] user-interface vty 0 15 [Switch-HP-ui-vty0-15] protocol inbound ? all All protocols ssh SSH protocol telnet Telnet protocol [Switch-HP-ui-vty0-15] authentication-mode ? none Login without checking password Authentication use password of user terminal interface scheme Authentication use AAA [Switch-HP-ui-vty0-15] user privilege level 3 [Switch-HP-ui-vty0-15] idle-timeout 5

Accès console

[Switch-HP] user-interface aux 0 [Switch-HP-ui-aux0] authentication-mode ? none Login without checking password Authentication use password of user terminal interface scheme Authentication use AAA [Switch-HP-ui-aux0] speed 9600 [Switch-HP-ui-aux0] idle-timeout 5 [Switch-HP-ui-aux0] authentication-mode password [Switch-HP-ui-aux0] set authentication password simple <MDP>

Accès WEB

[Switch-HP] undo ip http enable[Switch-HP] ip https enable

FTP

[Switch-HP] ftp server enable [Switch-HP] local-user <Nom-Utilisateur> [Switch-HP -luser-switch] service-type ftp ftp-directory flash: [Switch-HP -luser-switch] password simple <MDP> [Switch-HP -luser-switch] authorization-attribute level 3 [Switch-HP] ftp timeout 5 (temps en minutes, 30 par défaut) [Switch-HP] ftp server acl <Numéro-ACL>

SFTP

[Switch-HP] public-key local create rsa [Switch-HP] public-key local create dsa [Switch-HP] ssh server enable [Switch-HP] sftp server enable [Switch-HP] user-interface vty 0 4 [Switch-HP-ui-vty0-4] authentication-mode scheme [Switch-HP-ui-vty0-4] protocol inbound ssh

Bannière

Configuration d’une bannière qui s’affiche une fois l’utilisateur authentifié

[Switch-HP] header shell % *************************************************** * NL Domain * * Unauthorized Access Prohibited! * *************************************************** %

Configuration d’une bannière qui s’affiche à l’établissement d’une session SSH

[Switch-HP] header login % *************************************************** * NL Domain * * Unauthorized Access Prohibited! * *************************************************** %

Afficher le contenu de la Flash

[Switch-HP] dir

AAA Radius

Activation du AAA pour les connexions à distance

[Switch-HP] user-interface vty 0 15 [Switch-HP-ui-vty0-4] authentication-mode scheme

Configuration du schéma RADIUS

[Switch-HP] radius scheme rad [Switch-HP-radius-rd] primary authentication <IP-Serveru-Radius> 1812 [Switch-HP-radius-rd] primary accounting <IP-Serveru-Radius> 1813 [Switch-HP-radius-rd] secondary authentication <IP-Serveru-Radius> 1812 [Switch-HP-radius-rd] secondary accounting <IP-Serveru-Radius> 1813 [Switch-HP-radius-rd] key authentication NLKey [Switch-HP-radius-rd] key accounting NLKey [Switch-HP-radius-rd] server-type extended [Switch-HP-radius-rd] user-name-format without-domain [Switch-HP-radius-rd] nas-ip <IP-Interface-Source> [Switch-HP-radius-rd] quit

Configurer le AAA pour le domaine

[Switch-HP] domain networklab.lan [Switch-HP-isp-lab.lan] authentication default radius-scheme rad local [Switch-HP-isp-lab.lan] authorization default radius-scheme rad local [Switch-HP-isp-lab.lan] accounting default radius-scheme rad local

Choix du domaine par défaut si l’utilisateur ne spécifie pas de domaine lors de l’authentification.

[Switch-HP] domain default enable networklab.lan

[Switch-HP] display radius statistics

AAA TACACS+

Activation du AAA pour les connexions à distance

[Switch-HP] user-interface vty 0 15 [Switch-HP-ui-vty0-4] authentication-mode scheme

Configuration du schéma TACACS+

[Switch-HP] hwtacacs scheme tac [Switch-HP-hwtacacs-tac] primary authentication <IP-Serveru-TACACS> [Switch-HP-hwtacacs-tac] primary authorization <IP-Serveru-TACACS> [Switch-HP-hwtacacs-tac] primary accounting <IP-Serveru-TACACS> [Switch-HP-radius-rd] key authentication NLKey [Switch-HP-radius-rd] key accounting NLKey [Switch-HP-radius-rd] server-type extended [Switch-HP-radius-rd] user-name-format without-domain [Switch-HP-radius-rd] nas-ip <IP-Interface-Source>

Configuration le AAA pour le domaine

[Switch-HP] domain networklab.lan [Switch-HP-isp-lab.lan] authentication default hwtacacs-scheme tac local [Switch-HP-isp-lab.lan] authorization default hwtacacs -scheme tac local [Switch-HP-isp-lab.lan] accounting default hwtacacs -scheme tac local

Choix du domaine par défaut si l’utilisateur ne spécifie pas de domaine lors de l’authentification.

[Switch-HP] domain default enable networklab.lan

[Switch-HP] display hwtacacs

Configuration d’un port

Activation / Désactivation

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] undo shutdown [Switch-HP-GigabitEthernet1/0/1] shutdown

Description

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] description Vers Switch 2

Vitesse et Duplex

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] speed auto [Switch-HP-GigabitEthernet1/0/1] duplex auto

Limitation de broadcast

Le Broadcast-Suppression permet de supprimer le trafic qui dépasse le seuil configuré.

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] broadcast-suppression 20 [Switch-HP-GigabitEthernet1/0/1] multicast-suppression 20

Storm Constrain

Le Storm Constrain peut s’appliquer au trafic de Broadcast, Multicast et Unicast.

On peut définir un seuil Max-Packet et un seuil Min-Packet qui définissent un taux maximum et minimum de paquet par seconde pour le port donné.

On peut définir deux actions : bloquer le port ou bloquer le type de trafic.

Quand le seuil Max-Packet est dépassé pour le type de trafic choisi, l’action définie est appliquée. Quand le taux de trafic repasse sous la barre du Min-Packet, l’action est annulée.

Exemple pour la configuration suivante :

- Max-Packet : 30%

- Min-Packet : 5%

- Type de trafic : broadcast

- Action : block

Si le taux de broadcast sur le port dépasse 30% de la capacité du port, le trafic de broadcast est bloqué tant que le taux ne repasse pas sous les 5%.

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] storm-constrain broadcast <max-packet> <min-packet> [Switch-HP-GigabitEthernet1/0/1] storm-constrain multicast <max-packet> <min-packet> [Switch-HP-GigabitEthernet1/0/1] storm-constrain control <block / shutdown> [Switch-HP-GigabitEthernet1/0/1] storm-constrain enable <log / trap> [Switch-HP] storm-constrain interval <interval>

Sécurité de port

Nombre maximum d’adresse MAC

La deuxième commande spécifie qu’une fois la limite atteinte, le trafic venant d’une adresse MAC non-connue est détruit.

[Switch-HP] interface ethernet 1/0/1 [Switch-HP-Ethernet1/0/1] mac-address max-mac-count 10

Action en cas de violation

[Switch-HP-Ethernet1/0/1] mac-address max-mac-count disable-forwarding

Ajout d’une adresse MAC statique

Configurer une adresse MAC de manière statique permet d’éviter que quelqu’un Spoof cette adresse MAC sur un autre port et reçoive le trafic.

[Switch-HP] mac-address static XXXX-XXXX interface igabitethernet1/0/1 vlan 1

Configuration d’une adresse MAC Blackhole

Le trafic destiné à une adresse MAC Blackhole est détruit.

[Switch-HP] mac-address blackhole XXXX-XXXX-XXXX vlan 1

Vieillissement des adresses MAC

Une fois le timer atteint, l’adresse MAC est oubliée. Par défaut le timer est à 300 secondes. L’adresse MAC vieillit lors-ce que le switch ne reçoit plus de frame avec comme adresse source cet adresse MAC.

[Switch-HP] mac-address timer aging 500 [Switch-HP] mac-address timer no-aging

Affichage des adresses MAC

[Switch-HP] display mac-address MAC ADDR VLAN ID STATE PORT INDEX AGING TIME XXXX.XXXX.XXXX 1 Config static GigabitEthernet1/0/1 NOAGED

VLAN

Creation d’un VLAN

[Switch-HP] vlan 10 [Switch-HP-vlan10] name Data [Switch-HP-vlan10] description Vlan-de-Data

Suppression d’un VLAN

[Switch-HP-vlan10] undo vlan 10

Port Access

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] port link-type access [Switch-HP-GigabitEthernet1/0/1] port access vlan 10

Port Trunk

[Switch-HP] interface GigabitEthernet 1/0/2 [Switch-HP-GigabitEthernet1/0/2] port link-type trunk [Switch-HP-GigabitEthernet1/0/2] port trunk permit vlan 10 [Switch-HP-GigabitEthernet1/0/2] port trunk pvid vlan 1 (vlan natif)

Voice VLAN

[Switch-HP] interface GigabitEthernet 1/0/3 [Switch-HP-GigabitEthernet1/0/3] voice vlan 2 enable

Vérification

[Switch-HP] display vlan all

Configuration IP

Interface VLAN

[Switch-HP] interface Vlan-interface 10 [Switch-HP-Vlan-interface10] ip address 10.0.10.1 255.255.255.0

Passerelle par défaut.

[Switch-HP] ip route-static 0.0.0.0 0.0.0.0 <IP-Gateway>

DNS

[Switch-HP] dns server <IP-Serveru-DNS> [Switch-HP] dns resolve [Switch-HP] dns domain <Nom-de-Domaine>

Spanning Tree

Activation du Spanning Tree

[Switch-HP] stp enable

MSTP

[Switch-HP] stp enable [Switch-HP-mst-region] region-name NLRegion [Switch-HP-mst-region] instance 1 vlan 10 [Switch-HP-mst-region] instance 2 vlan 20 [Switch-HP-mst-region] revision-level 0 [Switch-HP-mst-region] active region-configuration [Switch-HP] stp instance 1 root primary

RSTP

[Switch-HP] stp enable [Switch-HP] stp mode rstp

Forcer le switch en Root Bridge [Switch-HP] stp root primary

Port d’accès (Portfast)

Une fois le STP activé, les ports prennent plus longtemps à monter. Sur les ports d’accès (connectés au PC) il convient d’activer l’option Edge-Port pour qu’ils montent plus vite.

[Switch-HP] interface GigabitEthernet 1/0/6 [Switch-HP-GigabitEthernet1/0/6] stp edged-port enable

Coût et priorité

[Switch-HP] interface GigabitEthernet 1/0/5 [Switch-HP-GigabitEthernet1/0/5] stp cost 10000 [Switch-HP-GigabitEthernet1/0/5] stp cost stp port priority 96

Root-Guard

[Switch-HP] interface GigabitEthernet 1/0/5 [Switch-HP-GigabitEthernet1/0/5] stp root-protection

BPDU Guard

Activation du BPDU-Guard de manière générale sur tous les ports Edge.

Le Shutdown interval permet de faire remonter le port automatiquement

[Switch-HP] stp bpdu-protection [Switch-HP] shutdown-interval <interval>

BPDU Filter

Pour stopper l’envoie des messages STP sur un port, il faut désactiver le STP sur ce dernier. Attention au risque de boucle que cela entraine.

[Switch-HP] interface GigabitEthernet 1/0/5 [Switch-HP-GigabitEthernet1/0/5] stp disable

Loop Protection

[Switch-HP] interface GigabitEthernet 1/0/5 [Switch-HP-GigabitEthernet1/0/5] stp loop-protection

Vérification

[Switch-HP] display stp [Switch-HP] display stp brief

Agrégation de lien

Agrégation statique

[Switch-HP] interface Bridge-Aggregation 1 [Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] port link-aggregation group 1 [Switch-HP] interface GigabitEthernet 1/0/2 [Switch-HP-GigabitEthernet1/0/2] port link-aggregation group 1

LACP

[Switch-HP] interface Bridge-Aggregation 1 [Switch-HP-Bridge-Aggregation1] link-aggregation mode dynamic [Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] port link-aggregation group 1 [Switch-HP] interface GigabitEthernet 1/0/2 [Switch-HP-GigabitEthernet1/0/2] port link-aggregation group 1

Configuration de l’agrégation

[Switch-HP] interface GigabitEthernet 1/0/1 [Switch-HP-GigabitEthernet1/0/1] port link-type trunk [Switch-HP-GigabitEthernet1/0/1] port trunk permit vlan 10 20

Vérification

<Switch-HP> display link-aggregation summary <Switch-HP> display link-aggregation member-port

Stack IRF

Attention, les switch sont à interconnecter entre eux seulement à la fin de la procédure.

Preparation du stack

Ce qui suit est à faire sur chaque switch qui vont composer le stack

Premièrement, il faut choisir un numéro de domaine. Ce numéro doit être le même sur tous les switchs du stack. Sur les autres stacks, le numéro doit être différent.

<Switch-HP> system-view [Switch-HP] irf domain 2

Ensuite, il faut choisir le numéro du switch dans le stack. Par défaut les switchs ont le numéro 1. L’un des switch (le premier par exemple) peut garder le numéro 1. Les autres doivent être renuméroté. Chaque switch du stack doit avoir un numéro différent.

[Switch-HP] irf member 1 renumber <ID>

Il faut ensuite sauvegarder.

<Switch-HP> Save force

Une fois les modifications appliquées, il faut redémarrer.

<Switch-HP> Reboot

Configuration des interfaces

Il faut ensuite configurer les interfaces qui servent au stack, c’est-à-dire les interfaces qui interconnectent les switchs du stack.

L’ID correspond au numéro du switch dans le stack (voir commande irf member 1 renumber <ID>)

[Switch-HP] interface Ten-GigabitEthernet <ID>/0/49 [Switch-HP-GigabitEthernet1/0/49] shutdown [Switch-HP-GigabitEthernet1/0/49] quit [Switch-HP] interface Ten-GigabitEthernet <ID>/0/50 [Switch-HP-GigabitEthernet1/0/50] shutdown [Switch-HP-GigabitEthernet1/0/50] quit

[Switch-HP] irf-port <ID>/1 [Switch-HP-irf-port1/1] port group interface Ten-GigabitEthernet <ID>/0/49 [Switch-HP-irf-port1/1] quit Switch-HP] irf-port <ID>/2 [Switch-HP-irf-port1/2] port group interface Ten-GigabitEthernet <ID>/0/50 [Switch-HP-irf-port1/2] quit

Il convient ensuite choisir la priorité. L’idéal est de forcer un des switchs en Master.

La priorité Max est de 32. Le switch qui a la priorité la plus haute devient Master

[Switch-HP] irf member <ID> priority <PRIO>

Puis ajouter les paramètres suivants

[Switch-HP] irf auto-update enable [Switch-HP] irf mac-address persistent always

Il est ensuite possible de réactiver les interfaces.

[Switch-HP] interface Ten-GigabitEthernet <ID>/0/49 [Switch-HP-GigabitEthernet1/0/49] undo shutdown [Switch-HP] interface Ten-GigabitEthernet <ID>/0/50 [Switch-HP-GigabitEthernet1/0/50] undo shutdown

Puis activer la configuration IRF.

[Switch-HP] irf-port-configuration active [Switch-HP] save force

Puis câbler les switchs entre eux sur les ports qui ont été configurés pour l’IRF. Une fois câblé, certains switchs vont redémarrer.

Vérification

[Switch-HP] display irf [Switch-HP] display irf topology [Switch-HP] display irf configuration

VRRP

Switch Active

[Switch-HP] interface Vlan-interface10 [Switch-HP-Vlan-interface10] ip address 10.0.10.2 255.255.255.0 [Switch-HP-Vlan-interface10] vrrp vrid 10 virtual-ip 10.0.10.1 [Switch-HP-Vlan-interface10] vrrp vrid 10 priority 120 [Switch-HP-Vlan-interface10] vrrp vrid 10 preempt-mode timer delay 120 [Switch-HP-Vlan-interface10] vrrp vrid 10 track interface Vlan-interface14 reduced 15 [Switch-HP-Vlan-interface10] vrrp vrid 10 track interface Vlan-interface15 reduced 15

Le mode Preempt permet au switch de redevenir Active après une panne. Le Tracking permet de réduire la priorité en cas de panne d’une interface (ici si les interfaces Vlan-14 et 15 tombe, la priorité devient 90, et le switch Standby prend le relais).

Switch Standby

[Switch-HP] interface Vlan-interface10 [Switch-HP-Vlan-interface10] ip address 10.0.10.3 255.255.255.0 [Switch-HP-Vlan-interface10] vrrp vrid 10 virtual-ip 10.0.10.1

Vérification

[Switch-HP] display vrrp verbose [Switch-HP] display vrrp

Configuration d’une ACL

ACL standard : de 2000 à 2999.

ACL avancée : de 3000 à 3999.

[Switch-HP] acl number 3000 [Switch-HP-acl-adv-3000] rule permit tcp source 10.0.1.0 0. 0.255.255 destination 10.0.2.0 0.0.255.255 destination-port eq 80

Application de l’ACL sur une interface de niveau 3.

[Switch-HP] interface GigabitEthernet1/0/1 [Switch-HP-GigabitEthernet1/0/1] packet-filter inbound ip-group 3000

Application de l’ACL sur l’accès WEB.

[Switch-HP] ip http acl 3000

Application de l’ACL sur une interface VTY.

[Switch-HP] user-interface vty 0 4 [Switch-HP] acl 3000 inbound

Vérification.

[Switch-HP] display acl

NTP

Client NTP

L’option priority permet de spécifier le serveur favori.

[Switch-HP] ntp-service enable [Switch-HP] ntp-service unicast-server <IP-Serveur-NTP-1> priority [Switch-HP] ntp-service unicast-server <IP-Serveur-NTP-2>

Avec authentification

[Switch-HP] ntp-service authentication enable [Switch-HP] ntp-service authentication-keyid 10 authentication-mode md5 <Clé-NTP> [Switch-HP] ntp-service unicast-server <IP-Serveur-NTP-1> authentication-keyid 10

Vérification

[Switch-HP] display ntp-service sessions [Switch-HP] display clock

SNMP

SNMP V1 et V2

Paramétrage des communautés. [Switch-HP] snmp-agent community read <nom-communauté> [Switch-HP] snmp-agent community write <nom-communauté>

Paramétrage des renseignements de l’équipement.

[Switch-HP] snmp-agent sys-info contact NAME [Switch-HP] snmp-agent sys-info location BaieInfo1 [Switch-HP] snmp-agent sys-info version v1 v2c

Envoie des traps vers un serveur.

[Switch-HP] snmp-agent trap enable [Switch-HP] snmp-agent target-host trap address udp-domain <IP-Serveur> params securityname <MDP-Trap>

Vérification.

[Switch-HP] display snmp-agent sys-info [Switch-HP] display snmp-agent community

SNMPv3

Paramétrage des accès.

[Switch-HP] snmp-agent [Switch-HP] snmp-agent mib-view included <nom-vue> iso [Switch-HP] snmp-agent group v3 <nom-groupe-ro> authentication read-view <nom-vue> [Switch-HP] snmp-agent group v3 <nom-groupe-rw> privacy write-view <nom-vue> [Switch-HP] snmp-agent usm-user v3 <nom-utilisateur-ro> <nom-groupe-ro> simple authentication-mode sha <MDP-SHA> [Switch-HP] snmp-agent usm-user v3 <nom-utilisateur-rw> <nom-groupe-rw> simple authentication-mode sha <MDP-SHA> privacy-mode aes128 <MDP-AES>

Paramétrage des renseignements de l’équipement.

[Switch-HP] snmp-agent sys-info contact NAME [Switch-HP] snmp-agent sys-info location BaieInfo1 [Switch-HP] snmp-agent sys-info version v3

Envoie des traps sur un serveur.

[Switch-HP] snmp-agent trap enable [Switch-HP] snmp-agent target-host trap address udp-domain <IP-Serveur> params securityname <nom-utilisateur-rw> v3 authentication

Par défaut toutes les traps sont actives. Il est possible de personnaliser la configuration avec snmp-trap enable.

Vérification

[Switch-HP] display snmp-agent sys-info [Switch-HP] display snmp-agent usm-user [Switch-HP] display snmp-agent group

Syslog

[Switch-HP] info-center loghost <IP-Serveur-Syslog> [Switch-HP] info-center logbuffer size 1024 [Switch-HP] info-center synchronous

Affichage des logs dans la console

<Switch-HP> terminal monitor <Switch-HP> undo terminal monitor

<Switch-HP> display logbuffer ?

DHCP Snooping

Le DHCP Snooping est une fonctionnalité permettant de filtrer des messages DHCP sur un switch. Il est possible de configurer les ports en mode Trusted (un serveur DHCP peut se trouver derrière et faires des DHCP-ACK et DHCP-OFFER) ou en mode UnTrusted (un serveur DHCP ne peut pas se trouver derrière le port.

Cela évite qu’un intrus se fasse passer pour un serveur DHCP. De plus, le switch garde en mémoire les adresses IP attribuées aux différentes adresses MAC.

Activation global du DHCP Snooping

[Switch-HP] dhcp-snooping

Configuration d’une interface en mode Trusted (les interfaces sont untrusted par défaut).

[Switch-HP] interface Ten-GigabitEthernet1/0/01 [Switch-HP] dhcp-snooping trust

Vérification

[Switch-HP]display dhcp-snooping [Switch-HP]display dhcp-snooping trust

Port Mirroring

[Switch-HP] system-view [Switch-HP] mirroring-group 1 local

Choix du ou des ports à mirrorer. Le mot clé « both » permet de capturer le trafic dans les deux sens

[Switch-HP] mirroring-group 1 mirroring-port gigabitethernet 1/0/1 both

Choix du port sur lequel répliquer le traffic.

[Switch-HP] mirroring-group 1 monitor-port gigabitethernet 1/0/2

Remote Port Mirroring

Switch avec trafic intéressent

[Switch-HP] mirroring-group 1 remote-source [Switch-HP] vlan 20 [Switch-HP] mirroring-group 1 remote-probe vlan 20 [Switch-HP] mirroring-group 1 mirroring-port g1/0/5 both [Switch-HP] mirroring-group 1 monitor-egress g1/0/10 [Switch-HP] interface g1/0/10 [Switch-HP - GigabitEthernet1/0/10] port link-type trunk [Switch-HP - GigabitEthernet1/0/10] port trunk permit vlan 20

Switch de destination

[Switch-HP] vlan 20 [Switch-HP] interface g1/0/1 [Switch-HP - GigabitEthernet1/0/1] port link-type trunk [Switch-HP - GigabitEthernet1/0/1] port trunk permit vlan 20 [Switch-HP] mirroring-group 1 remote-destination [Switch-HP] mirroring-group 1 remote-probe vlan 20 [Switch-HP] mirroring-group 1 monitor-port g1/0/2

[Switch-HP] display mirroringgroup 1

LLDP

[Switch-HP] lldp enable

[Switch-HP] display lldp neighbor-information brief

POE

Le POE est désactivé par défaut

[Switch-HP] interface Ten-GigabitEthernet 1/0/50 [Switch-HP-GigabitEthernet1/0/50] poe enable [Switch-HP-GigabitEthernet1/0/50] undo poe enable

802.1X Ethernet

Configuration du schéma RADIUS

[Switch-HP] radius scheme rad [Switch-HP-radius-rd] primary authentication <IP-Serveru-Radius> 1812 [Switch-HP-radius-rd] primary accounting <IP-Serveru-Radius> 1813 [Switch-HP-radius-rd] secondary authentication <IP-Serveru-Radius> 1812 [Switch-HP-radius-rd] secondary accounting <IP-Serveru-Radius> 1813 [Switch-HP-radius-rd] key authentication NLKey [Switch-HP-radius-rd] key accounting NLKey [Switch-HP-radius-rd] server-type extended [Switch-HP-radius-rd] user-name-format without-domain

Configurer le AAA pour le domaine

[Switch-HP] domain networklab.lan [Switch-HP-isp-lab.lan] authentication lanaccess radius-scheme rad [Switch-HP-isp-lab.lan] authorization lanaccess radius-scheme rad [Switch-HP-isp-lab.lan] accounting lan-access radius-scheme rad

Choix du domaine par défaut si l’utilisateur ne spécifie pas de domaine lors de l’authentification.

[Switch-HP] domain default enable networklab.lan

Configuration de l’authentification

[Switch-HP] dot1x [Switch-HP] dot1x authentication-method eap [Switch-HP] interface g1/0/5 [Switch-HP - GigabitEthernet1/0/5] dot1x [Switch-HP - GigabitEthernet1/0/5] undo dot1x handshake [Switch-HP - GigabitEthernet1/0/5] dot1x auth-fail vlan 99 [Switch-HP - GigabitEthernet1/0/5] dot1x max-user 4

Vérification

[Switch-HP] display dot1x

DHCP Relay

[Switch-HP] dhcp enable [Switch-HP] dhcp relay servergroup 1 ip <IP-DNS> [Switch-HP] interface vlaninterface 10 [Switch-HP –Vlaninterface10] dhcp select relay [Switch-HP –Vlaninterface10] dhcp relay server-select 1

RIP

[Switch-HP] rip 1 [Switch-HP-rip-1] network <IP-sous-réseau> [Switch-HP-rip-1] version 2 [Switch-HP-rip-1] import-route direct

[Switch-HP] display rip

OSPF

[Switch-HP] ospf 1 router-id <ID-routeur> [Switch-HP-ospf-1] area <ID-area> [Switch-HP-ospf-1-area-0.0.0.0] network <IP-sous-réseau> <wildcard-mask>

[Switch-HP] display ospf interface [Switch-HP] display ospf peer [Switch-HP] display ospf lsdb

Commandes Display

Voici quelques commandes Display en vrac.

[Switch-HP] display brief interfaces [Switch-HP] display ip interface brief [Switch-HP] display current-configuration [Switch-HP] display vlan all [Switch-HP] display mac-address XXXX.XXXX.XXXX [Switch-HP] display version [Switch-HP] display log summary [Switch-HP] display routing table [Switch-HP] display device [Switch-HP] display environment (permet d’afficher la température) [Switch-HP] display fan [Switch-HP] display powerz [Switch-HP] display users

Super ! Grand merci. Très clair.

Petite question : un port HP se présente par défaut en link-mode bridge ?

Cela signifie quoi exactement ? et si on ne précise rien, il est par défaut en port access vlan 1 ?

Merci bcp

Bonjour, merci pour le compliment.

Qu’est-ce que vous entendez par link-mode bridge ?

Oui, par défaut tous les ports sont dans le Vlan 1

Bonjour,

Merci pour ces informations partagées. Il y a un point pour lequel je n’ai pas encore trouvé de réponse… Lors de la mise en place d’ACL, je n’ai pas trouvé comment récupérer des informations précises sur l’application de règles liés à cette ACL.

Exemple :

rule 60000 deny ip destination 192.168.1.0 0.0.0.255 logging

J’aimerais des informations sur les adresses IP qui ont tentées d’accès au réseau bloqué dans la règle ci-dessus.

Toutes les informations que je récupère pour le moment, c’est une indication sur le nombre de paquet capturé, exemple :

rule 60000 deny ip destination 192.168.1.0 0.0.0.255 logging (176 times matched)

Avec un display logbuffer

rule 60000 comment Mon commentaire 9 packet(s)

Bonjour,

Je n’ai pas de switch H3C sous la main, je ne peux donc pas vous donner une réponse sûre.

Mais la commande display logbuffer devrait vous permettre d’afficher les log.

Sinon, redirigez vos log vers un serveur syslog, ce sera bien plus exploitable.

Bonjour,

Merci pour la clarté de votre site.

Savez vous comment l’on créée un vlan par defaut ? De base c’est le vlan 1, Nous souhaitons le changer.

De plus connaissez vous quelques commandes pour gérer du multicast ?

merci pour votre retour.

Bonjour,

En général, le vlan par défaut ne peux pas être changé. Donc je ne pense pas que ce soit possible des les switchs HP. D’ailleurs la bonne pratique est de ne pas utiliser le Vlan par défaut.

Pour le Multicast, je n’ai pas de commande sous la main.

Bonjour, un grand merci pour toutes ces commande

je suis entrain de programmé un sw hp 5130 il n’a plus « authorization-attribute level » dans local-user.

y’a plutot user-profile et user-role mais je ne trouve pas de documentation qui explique les changement.

merci pour votre aide.

Bonjour,

Je n’ai pas de switch HP sous la main en ce moment, je ne peux donc pas trop vous aider.

Néanmoins, en cherchant « Hp 5130 configuration guide » sur Google, vous trouverez un guide des commandes. Peux-être que cela vous aidera.

merci pour votre retour.

Bonjour,

Très bon tuto.

Petite question : c’est quoi la différence entre les commandes « stp loop-protection » et » stp root-protection » ?

Merci d’avance

Bonjour,

Pour l’explication sur le Loop Protection, je vous recommande l’article suivant.

https://networklessons.com/spanning-tree/spanning-tree-loopguard-udld/

Pour le Root Guard, vous pouvez lire mon article sur la sécurité de niveau 2, partie 5 – Spanning Tree

https://www.networklab.fr/securite-de-niveau-2/

Bonjour

Merci pour ces informations qui sont pour moi très utiles

J ai une confusion sur la configuration de routage inter vlan

Merci de donner un exemple

Bonjour,

Vous pouvez lire cet article sur le routage inter-Vlan .

https://www.networklab.fr/routage-inter-vlan-et-switch-l3/

Il concerne les switchs Cisco, mais vous trouverez les commandes équivalentes dans le présent article.

En revanche, la configuration d’un switch HP de niveau 3 n’est pas détaillé ici. N’ayant pas accès à un switch HP, je ne pourrai vous donner un exemple.

Hello !

sympa les commandes, je découvre mon nouvel environnement sous HP alors que je ne connais que CISCO :'( 😀

j’avais, au départ, une question sur les notions de « stp loop protection » et « stp root protection » mais quelqu’un la fait avant moi.

J’explique mon cas, là où je bossais avant (full cisco) on avait du STP partout, mais ça foutait + la merde qu’autre chose, on a donc supprimer le STP et tous les uplink, on les mettait dans un PO, donc plus besoin de notion de STP sur un port du switc ou du coeur, on passait donc vraiment sur une archi en étoile.

Ici dans mon infra, je tombe sur des sites en étoile, mais dans les PO, j’ai des configurations de type « stp root protection » et « stp loop protection » alors que le système en étoile, est vraiment là pour supprimer le STP.

Donc, est-ce que ça marche différemment sous HP ? si je suis bien en étoile, on est d’accord qu’il n’y a aucun intérêt à voir ce genre de commande sur un port ? pour moi c’est un non sens de voir ce genre de commande quand il n’y a pas de spanning-tree (bon si HP marche différemment, je file me pendre :D)

merci pour le retour !

Bonjour,

Il est effectivement possible de se passer du STP, en mettant les deux distributions en stack (ou virtual chassis), puis en montant des agrégations de lien vers le stack.

Dans ce cas là, le Spanning Tree n’est plus nécessaire.

Après il est toujours possible de laisser en place des sécurités. Par exemple pour empêcher l’ajout non désiré d’un switch faisant du STP. Quant à la protection contre les boucles, mieux vaut la laisser activée. Cela peut par exemple éviter qu’une boucle soit créée en local sur un switch.

Merci beaucoup pour cet article, qui m’aide vachement.

HP a des commandes pas trop éloignées de Cisco. Mais là au boulot on vient de récupérer un lot de switch H3C. Ma joie initiale a vite tourné quand j’ai compris que ce n’était pas tout à fait du HP.

Enfin… avec cette cheat sheet je suis bien dépanné.

Merci pour votre travail et pour le partage.

Bonne journée/soirée/whatever.

PS: par ailleurs votre site a l’air top.

bjr

Est-ce que la version com7 support la configuration de packet capture avec des ACL (pour selectionner la source des packets à capturer) au lieu des interfaces?

cordialement

Omar

Bonjour,

A voir dans la documentation H3C pour le modèle de votre switch :

http://www.h3c.com.hk/Technical_Support___Documents/Technical_Documents/Switches/

bonjour j’un d hp 5130 au lieu d avoir un active et un standby

j ai un master et un standby.

est ce normal

bonjour, je voudrai une commande pour connaitre la date de mise en service du commutateur

merci

vero

Bonjour, je n’ai pas de switch à disposition, mais je pense que la commande « display version » affiche l’Uptime. En revanche, je ne pense pas qu’il y ait une commande qui affiche la date de mise en service.

comment faire pour autoriser seulement une ou plusieurs adresse mac précise a ce connecter sur les port d un switch hp513 ?

merci

Bonjour,

Je n’ai pas de switch HP sous la main.

Mais vous pouvez tester avec les options de MAC adresses statiques présentées dans la section Sécurité de port. A voir peut être avec une limitation de nombre d’adresses MAC.

Sinon, il faut se référer au guide de commandes CLI HP.

Que du bon, merci

je cherchais DHCP Server ( peut etre pour la prochaine version )

Super mémo! Merci !!!!

Vous pouvez exécuter la commande « display logbuffer -r » (r = reverse) qui permet de visualiser les logs les plus récents aux plus anciens

Bonjour Sahir,

Sur les switches HP, il vous faut créer des vlans + Inferfaces VLAN. Le routage inter vlan se fera tout naturellement.

En plus de cela, vous pouvez ajouter des routes (default) + autres si ceux-ci ne sont pas portés sur le switch.