Nous avons beaucoup parlé des VLAN au sein des réseaux, mais nous avons très peu parlé du routage entre les VLAN.

Deux solutions s’offrent à nous, utiliser un routeur, ou utiliser un switch de niveau 3.

Nous parlerons rapidement de la configuration d’un routeur, avant de voir plus en détail les switchs de niveau 3.

1) Router On A Stick

Première solutions pour effectuer du routage entres des VLAN, utiliser un routeur.

La configuration la plus courante se nomme Router On A Stick.

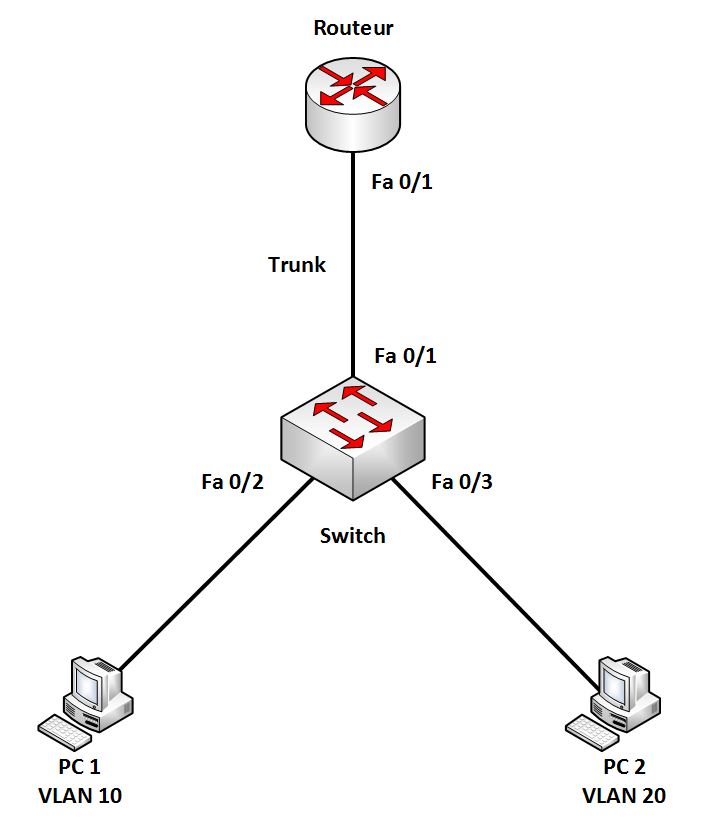

Prenons l’exemple suivant :

Nous avons deux PC, dans deux VLAN distincts.

Pour communiquer d’un VLAN à un autre, il est obligatoire de passer par un routeur.

Dans la configuration dite Router On A Stick, il faut créer un trunk entre le switch et le routeur.

Tous les messages allant d’un VLAN à un autre, passerons par ce trunk.

Cela a un avantage et un inconvénient.

Avantage, un seul port est nécessaire sur le switch et le routeur. Même si le routeur permet de connecter 20 VLAN entre eux.

Inconvénient, cela créé un goulot d’étranglement. Tout le trafic inter-VLAN allant d’un port à un autre du switch, devra remonter jusqu’au routeur par ce lien.

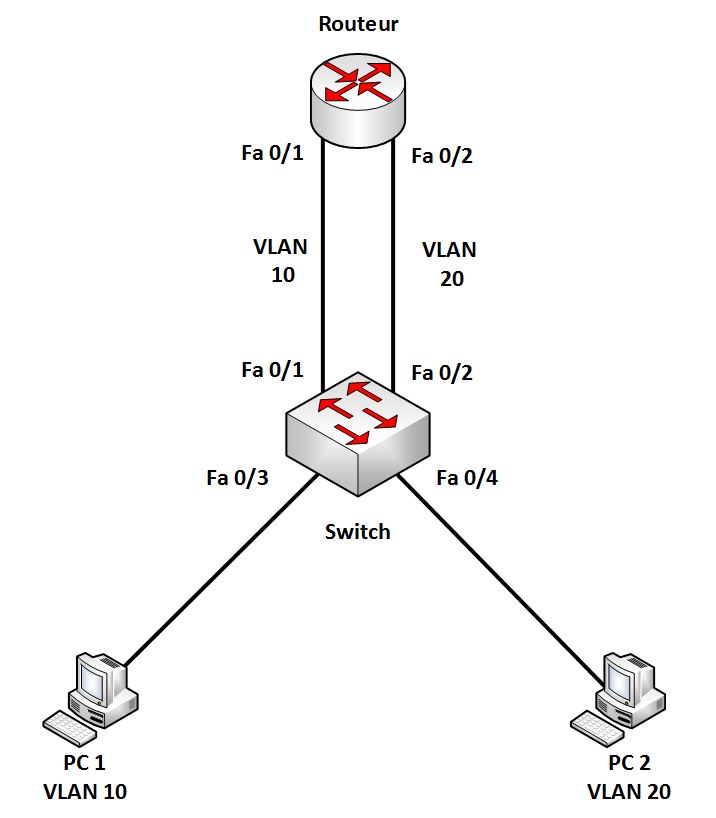

Une deuxième solution existe :

Les performances seront meilleures, mais il faudra un port par VLAN.

Avec plus de deux ou trois VLAN, cette solution se révèle très vite impossible à mettre en place.

C’est pourquoi la solution Router On A Stick est préférée. A noter que rien n’empêche de faire de l’agrégation de lien entre le switch et le routeur.

Concernant la configuration Router On A Stick, voyons la configuration.

Nous nous baserons sur la topologie suivante :

Commençons par le switch.

Il faut simplement monter un trunk.

Switch-1(config)#interface fastEthernet 0/1 Switch-1(config-if)#switchport mode trunk Switch-1(config-if)#switchport trunk native vlan 666 Switch-1(config-if)#switchport trunk allowed vlan none Switch-1(config-if)#switchport trunk allowed vlan add 10 Switch-1(config-if)#switchport trunk allowed vlan add 20

Concernant le routeur, il faut commencer par active l’interface voulue :

Router(config)#interface fastEthernet 0/1 Router(config-if)#no shutdown

Il faudra ensuite créer des sous-interfaces. Le numéro de la sous interface n’a pas d’importance, mais il est préférable d’en choisir un représentatif du numéro de VLAN.

Router(config)#interface fastEthernet 0/1.10 Router(config-subif)#encapsulation dot1Q 10 Router(config-subif)#ip address 192.168.10.254 255.255.255.0

Router(config)#interface fastEthernet 0/1.20 Router(config-subif)#encapsulation dot1Q 20 Router(config-subif)#ip address 192.168.20.254 255.255.255.0

Il est important de créer le VLAN natif :

Router(config)#interface fastEthernet 0/0.666 Router(config-subif)#encapsulation dot1Q 666 native

Voici donc comment configurer un Router On A Stick.

Retenons que cette solution est simple à mettre en place, et ne nécessite pas de switch de niveau 3.

Néanmoins, comme nous l’avons dit, le goulot d’étranglement peut poser problème. De plus, cela rajoute de la latence, et créé un point de rupture unique.

2) Switch de niveau 3

Parlons maintenant du sujet qui nous intéresse le plus : les switchs de niveau 3.

Tout d’abord, qu’est-ce qu’un switch de niveau 3 ?

Il s’agit simplement d’un switch capable d’effectuer du routage.

Il faut bien comprendre qu’un switch L3 ne remplace pas complètement un routeur.

De nombreuses fonctionnalités propres aux routeurs ne sont pas disponibles sur les switchs L3.

Mais alors quel est l’intérêt des switchs L3 ?

Tout d’abord le coté performance. Nous pourrons profiter du fond de panier du switch (capacité du switch).

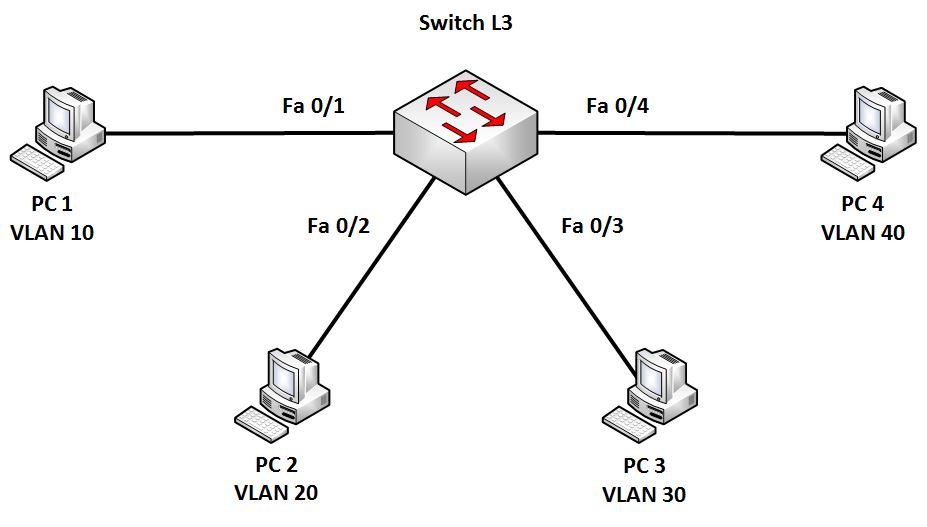

Dans l’exemple suivant, le switch L3 pourra sans problème router du trafic allant de PC1 à PC2 et de PC3 à PC4 simultanément.

Alors que dans une topologie Routeur On A Stick, le lien Routeur – Switch aurait (potentiellement) été saturé.

La latence s’en trouve alors réduite. De plus, le coût par port est relativement faible par rapport à un routeur.

Par contre, le prix d’un switch L3 est tout de même bien plus élevé que celui d’un switch L2.

En général les switchs L3 sont placés aux niveaux Distribution et Core.

Aussi, si l’on possède plusieurs switchs L3, il est possible de faire de la redondance (sujet d’un prochain article).

Configuration

Une démonstration permettra de rendre les choses bien plus claires.

Nous allons nous baser sur la topologie suivante :

Les switchs 1 et 2 sont des switchs de niveau 3.

Le but sera d’assurer le routage entre les 4 vlan. Un échange de route sera nécessaire entre S1 et S2.

Nous ne détaillerons pas la configuration basique des Vlan.

Avant de commencer, il faut donc faire les configurations suivantes :

- Créations des VLAN sur les switchs concernés

- Créations des ports Access (ex S3 Fa0/2: Vlan 1, S5 Fa0/3 : Vlan 40)

- Création des liens trunk : S3-S1, S4-S1, S5-S2, S6-S2)

Nous nous occuperons du lien S1 – S2 par après.

Création des SVI

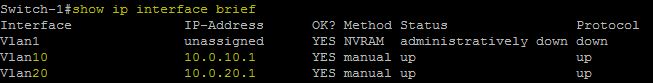

Maintenant que la configuration de base des VLAN est en place, nous pouvons créer les SVI.

Il s’agit d’interfaces virtuelles. Sur le switch de niveau 3, nous devrons créer une interface par Vlan.

Voici comment faire :

Switch-1(config)#interface vlan 10 Switch-1(config-if)#ip address 10.0.10.1 255.255.255.0 Switch-1(config)#interface vlan 20 Switch-1(config-if)#ip address 10.0.20.1 255.255.255.0

Il faut ensuite active la fonction de routage du switch :

Switch-1(config)#ip routing

Vous pouvez voir les SVI comme ceci :

Voici la suite pour S2 :

Switch-2(config)#interface vlan 30 Switch-2(config-if)#ip address 10.0.30.1 255.255.255.0 Switch-2(config)#interface vlan 40 Switch-2(config-if)#ip address 10.0.40.1 255.255.255.0

Switch-2(config)#ip routing

Pour le lien S1 – S2, nous allons faire une configuration typique d’un routeur.

Voici comment :

Switch-1(config)#interface fastEthernet 0/1 Switch-1(config-if)#no switchport Switch-1(config-if)#ip address 10.0.0.1 255.255.255.0

Switch-2(config)#interface fastEthernet 0/1 Switch-2(config-if)#no switchport Switch-2(config-if)#ip address 10.0.0.2 255.255.255.0

Enfin, pour le routage entre S1 et S2, nous avons deux options :

- Utiliser des routes statiques

- Utiliser un protocole de routage

Voici la démonstration pour de l’EIGRP :

Switch-1(config)#router eigrp 1 Switch-1(config-router)#no auto-summary Switch-1(config-router)# network 10.0.0.0 0.0.255.255

Switch-2(config)#router eigrp 1 Switch-2(config-router)#no auto-summary Switch-2(config-router)# network 10.0.0.0 0.0.255.255

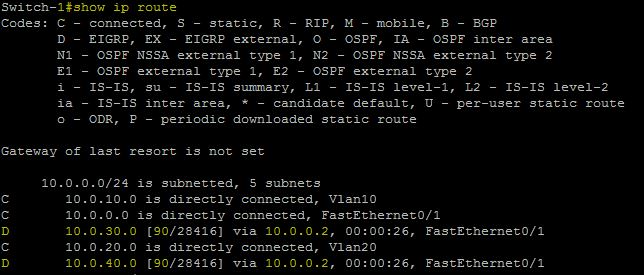

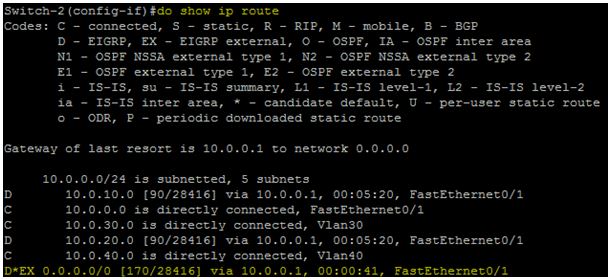

Voici le résultat :

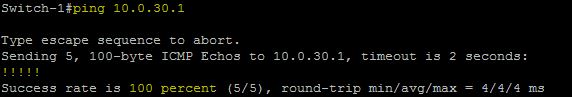

Nous pouvons réaliser un premier test :

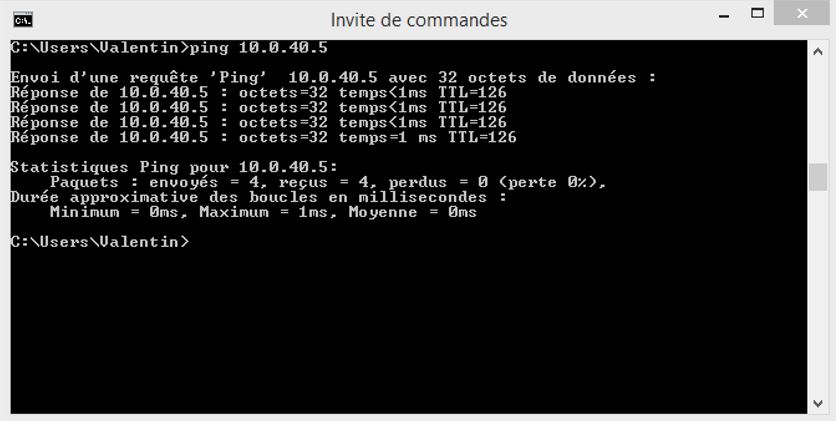

Faisons maintenant un test du PC 1 (10.0.10.5) au PC 8 (10.0.40.5) :

Le routage s’effectue correctement.

Nous pouvons maintenant pousser plus loin la configuration.

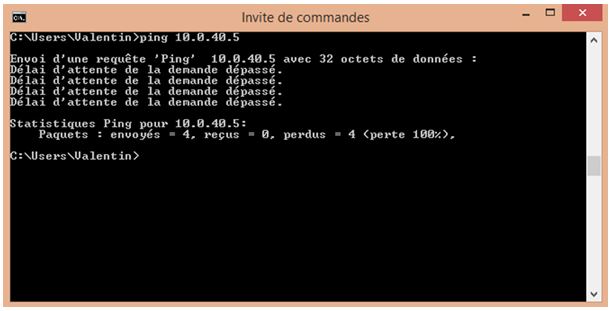

Mettons en place une ACL pour bloquer le trafic du VLAN 10 au VLAN 40.

Nous allons pour cela créer une ACL standard sur S2 :

Switch-2(config)#ip access-list standard 1 Switch-2(config-std-nacl)#deny 10.0.10.0 0.0.0.255

Switch-2(config)#interface vlan 40 Switch-2(config-if)#ip access-group 1 in

Voici le résultat :

Nous pouvons aussi déclarer des passives interfaces dans la configuration d’EIGRP :

Switch-2(config-router)#passive-interface default Switch-2(config-router)#no passive-interface fastEthernet 0/1

Nous pouvons aussi créer des routes résumées :

Ou bien réduire l’utilisation de la bande passante pour l’envoie de MAJ :

Ou encore mettre en place de l’authentification sur les MAJ EIGRP :

(à faire aussi sur S2)

Switch-1(config)#key chain EIGRP_KEYS Switch-1(config-keychain)#key 1 Switch-1(config-keychain-key)#key-string NetworkLab Switch-1(config-keychain-key)#accept-lifetime 00:00:00 1 jan 2013 infinite Switch-1(config-keychain-key)#send-lifetime 00:00:00 1 jan 2013 infinite

Switch-1(config-if)#interface fastEthernet 0/1 Switch-1(config-if)#ip authentication mode eigrp 1 md5 Switch-1(config-if)#ip authentication key-chain eigrp 1 EIGRP_KEYS

Pour finir, nous pouvons redistribuer une route par défaut :

Switch-1(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.1 Switch-1(config)#router eigrp 1 Switch-1(config-router)#redistribute static

Résultat sur S2 :

3) L3 switch vs Multilayer switch

Maintenant que nous avons bien vu la configuration, attardons nous à nouveau sur la théorie.

Déjà, sachez qu’il existe des switchs de niveau 3 et des Multilayer switch.

Quelle est la différence ?

Premièrement, un switch L3 est un type de switch Multilayer, mais un switch Multilayer n’est pas forcément qu’un switch L3. Certains peuvent aussi travailler au niveau 4 ou au niveau 7.

Un switch L3 peut utiliser les infos de la couche 3 pour diverses actions (routage, QOS, etc…).

Certains switchs Multilayer peuvent donc aussi utiliser les infos des couches supérieurs (jusqu’à la couche 7).

4) CEF – Cisco Express Forwarding

CEF est une technologie Cisco pour le switching de niveau 3. CEF peut être utilisé aussi bien sur un routeur que sur un switch de niveau 3.

CEF permet un routage plus rapide, et consomment moins de CPU.

Le principe est que le routage s’effectue au niveau hardware, et non software.

Deux composants entrent en jeu ici :

- La FIB – Forwarding Information Base

- La Adjacency Table

La FIB est une mémoire très rapide. Elle a le même rôle que la table de routage. Elle contient une IP de Nexthop pour chaque IP de destination. Ces informations sont directement reprises de la table de routage. A noter que les données sont stockées de manière hiérarchique pour une recherche plus rapide.

La Adjacency Table contient les adresses de niveau 2 des voisins.

Le switch va donc remplir la FIB à partir des infos de la table de routage, puis il va remplir la Adjacency Table en envoyant des requêtes ARP aux voisins.

Quand un paquet devra être routé, le switch va regarder dans la FIB à quel voisin envoyer le paquet, puis il va utiliser l’Adjacency Table pour connaitre son adresse Mac.

De cette manière, le routage sera bien plus rapide, grâce aux tables contenues dans des mémoires très rapides. De plus, la charge du CPU sera réduite.

Néanmoins, il existe certaines exceptions, à l’utilisation de CEF.

Dans certains cas, les paquets devront être routés au niveau Software.

Voici la liste des exceptions :

- Les paquets dont le TTL arrive à 0

- Les paquets avec une option dans l’entête (ex : Traceroute)

- Les paquets qui vont dans un tunnel (ex : VPN, etc…)

- Les paquets avec une encapsulation non supportée

Les paquets qui doivent être filtrés par des ACL, ne remontent pas au niveau Software. En effet, CEF prend en charge les ACL.

Pour activer CEF, utiliser la commande suivante :

Switch-1(config)#ip cef

5) Conclusion

A travers cet article nous avons fait le tour du routage inter-vlan et tout particulièrement des switchs L3.

Pour rappel, il y a deux moyens de faire du routage inter-vlan :

- A l’aide d’un routeur (en général en mode Router On A Stick)

- A l’aide d’un switch L3

Nous avons pu voir qu’un switch L3 peut faire du routage de manière très similaire à un routeur.

Je vous invite à implémenter certains des concepts vus en CCNP Route sur des switchs L3.

perfect demonsrtration

Excellente explication, merci

Merci bcp

Faisons maintenant un test du PC 1 (10.0.10.5) au PC 8 (10.0.40.5)

Pourquoi le ping passe entre le PC1 et PC2 alors qu’ils ne sont dans le même Vlan (vlan 10 et vlan 40)

Bonjour,

Le ping passe parce-que du routage a été mis en place. Il s’agit du sujet principale de l’article.

Grâce au routage, il est possible de communiquer entre deux sous-réseaux différents.

On ne voit nul part le routage lis en place entre les vlans, ne devrait on pas voir:

Ip route

Bonjour,

Vous pouvez tout à fait visualiser les tables de routage.

Sur les switch de niveau (S1 et S2), vous pouvez faire « show ip route »

Bonsoir,

Merci pour le cours il est très bien expliqué sauf que je pense que y’a une petite erreur !

« un switch L3 est un switch Multilayer, mais un switch Multilayer n’est pas forcément un switch L3. »

A mon avis c’est le contraire, c’est plutot le switch multilayer qui peut etre un switch L3

Si je me trompe corrigez moi svp.

Merci infiniment.

Bonjour,

ma phrase n’est pas vraiment bien tournée c’est vrai. Un switch Multilayer est simplement un switch qui ne travaille pas qu’au niveau 2, mais aussi à un ou plusieurs niveaux supérieurs. Il peut par exemple aussi travailler au niveau3, voir au niveau 4, ou 7, etc….

Donc un switch L3 est bien un switch Multilayer. Un switch qui peut travailler au niveau 4 est aussi un switch Multilayer.

Après, un switch Multilayer n’est pas forcement qu’un switch de niveau 3. Il peut donc aussi être L4, L7, etc…

Je vais modifier un peu la formulation de cette phrase et des explications qui suivent pour plus de clarté.

merci….le sujet est fluide et facile a comprendre

merci

j ‘ai adore tres bonne demonstration et explication.

Bonjour et merci pour ton blog

j’ai une question sur le routage inter-vlan sur des switchs cisco

quelle est la meilleur méthode de routage intervlan (Router On A Stick, Switch de niveau 3 avec EIGRP et CEF).

Bonjour,

Avec la méthode Router On A Stick, tout le trafic passera par le lien entre le switch et le routeur. Cela peut éventuellement créer un goulot d’étranglement et donc une congestion du lien.

Avec la méthode Switch de niveau 3, le routage se fera en local sur le switch, ce qui diminue grandement le risque de congestion.

Attention tout de même, les fonctionnalités de routage des switchs de niveau 3 ne sont pas forcément aussi poussées que celles des routeurs.

Merci beaucoup très bien expliquer.

Bonjour, Est ce que vous pouvez faire SVP la meme chose mais sur des Switch HP procurve ?

Bonjour,

Le seul article que j’ai écrit sur les switch HP Procurve est celui ci : https://www.networklab.fr/guide-de-configuration-hp-h3c-switch/

Mais il n’y a pas de détail sur la configuration du routage

bonne explication,

merci..

Est-il possible de faire du routage mac-address vers un vlan différent? (autoriser l’accès d’un poste appartenant à un vlan vers un vlan différent avec sa mac-address et non son @ip)

merci d’avance

Bonjour,

Je ne suis pas sûr d’avoir bien compris ce que vous voulez faire, mais ça ne m’a pas l’air possible.

C’est comme si on veut appliquer une ACL pour autoriser le ping ou bien la communication d’un pc present dans le vlan 1 par exemple sur des ports d’un switch vers un autre pc present dans un autre vlan (2 par exemple).

Mais uniquement son par adresse mac et pas par son adresse ip.

Est ce que c’est clair comme ça?

Merci

Vous pouvez voir si le MAC Address Filtering répond à vos besoins. Mais pour un filtrage fin, il faudra utiliser des ACL.

Salut, Merci pour cette article sympa!

J’ai configurer mon switch comme ceci :

interface FastEthernet0/1

switchport trunk native vlan 666

switchport trunk allowed vlan 10,20

switchport mode trunk

!

interface FastEthernet0/2

switchport access vlan 10

switchport mode access

!

interface FastEthernet0/3

switchport access vlan 20

—

Et mon routeur comme ça :

—

interface GigabitEthernet0/1.10

encapsulation dot1Q 10

ip address 192.168.10.254 255.255.255.0

!

interface GigabitEthernet0/1.20

encapsulation dot1Q 20

ip address 192.168.20.254 255.255.255.0

Mais je n’arrive pas à pinger les interfaces 254 à partir des PC…

Si tu aurais la solutions ?(si tu peux m’envoyer par mail ça serais super parce que je vais peut être pas revenir sur cette section.)

Bonjour,

De ce que je vois, il manque la sous-interface du Vlan natif du côté du routeur.

A vérifier aussi que toutes les interfaces soient en « No Shutdown »

A vérifier que les Vlan soient créés sur le switch.

Il manque aussi la commande « switchport mode access » sur l’interface Fa 0/3 du switch. Mais ça doit être un oubli dans le commentaire.

Bonjour

Merci pour vos explications

Je suis débutant dans le réseau.

J’essaye d’installer 2 switch de niveau 3 et j’arrive pas à les relier

j’ai fait le trunk etc… mais sans succès

J’aimerais avoir votre aide svp

La topologie ressemble exactement à la votre plus haut, dans la partie intitulé « 2) SWITCH DE NIVEAU 3 (avec la topologie des deux switch L3 et les 4 Switch L2 et les vlans)

Que dois je faire svp ?

voici mon email : logiciel60@outlook.fr

Cordialement

Bonjour,

Qu’est-ce que vous avez configuré jusqu’à présent ?

Qu’est-ce qui fonctionne ?

Qu’est-ce qui ne fonctionne pas ?

Bonjour

Merci pour vos explications

j’aimerais savoir dans une topologie reliant des switchs niveau 2 avec des switchs fédérateurs niveau 3 qui sont eux mêmes reliés avec un routeur et si je configure l’interface entre le fédérateur (switch niveau 3) et le routeur avec une interface vlan (switchport) en mode access par example vlan 100 192.16.2.1/30 et j’ai dans ma topologie plusieurs vlans , quelle la configuration nécéssaire sur le routeur? est ce que l’interface du routeur sera tout simplement 192.168.2.2/30 ou il faut que l’interface du routeur elle même sera sous le vlan 100.

Cordialement

Bonjour,

Si l’interface de votre switch est en mode access, il suffit de configurer une interface sur le routeur, sans notion de Vlan.

Si l’interface côté switch est en mode trunk, il faudra configurer une ou plusieurs sous interfaces côté routeur.

Bonjour,

Même si j’ai 4 interfaces vlan sur le switch niveau 3 ( vlan voix , vlan wifi, vlan serveur et vlan data) et tous ces derniers sont configurés en mode access , sur le routeur je configure 4 interfaces sans utilisé la notion de vlan?

Merci

Bonjour,

Il y a plusieurs manières de faire.

Si c’est un switch de niveau 3 et qu’il assure de le routage pour vos Vlan, le mieux est de mettre en place une interco entre le switch et le routeur, sur un seul Vlan (idéalement avec un Vlan dédié). Il faut ensuite routeur les Vlan vers le routeur, soit en routage statique, soit en routage dynamique.

Merci, tu as résolu un problème pour moi. Chapeau!

Je ne comprends pas le but de native vlan 666

Bonjour, le Native Vlan est nécessaire lors-ce que l’on met en place un Trunk. Il doit être le même des deux côtés.

Par défaut il est à 1. Mais la bonne pratique (pour des questions de sécurité) veut qu’on le change pour mettre un autre ID qui de préférence n’est pas utilisé par un Vlan du notre réseau.

Vous trouverez plus d’info sur cette bonne pratique en faisant quelques recherches.

Donc ici j’ai simplement appliqué la bonne pratique.

Mais en le laissant à 1, le routage aurait aussi fonctionné

Merci pour ce tuto qui m’a fait un grand bien.

J’ai mis en place une solution avec un multilayer 3650v2 en 2011 .. le routage fonctionne très bien sauf que aujourd’hui j’aurai voulu créer un autre Vlan Guest pour les visiteurs et je souhaiterai leur interdire tout accès aux autres vlans .. je souhaite qu’ils puissent uniquement passer par le gw pour aller sur internet ..

Donc c’est bloquer un vlan de ne pas voir un autre vlan ..

Je ne pense pas avoir vu cette procédure ci haut

Merci

Bonjour,

Justement, pour passer d’un Vlan à un autre, il faut passer par la Gateway. C’est elle qui fait le routage entre les Vlan. Par défaut le routage permet de communiquer avec tous les Vlans.

Mais il est alors possible d’utiliser des access list sur la Gateway pour filtrer les flux entrants et sortants du vlan invité.

On pourrait par exemple bloquer les flux venant des autres Vlan et autoriser le reste (ce qui vient d’internet) à entrer sur le Vlan inviter. Un filtrage en sortie du Vlan est aussi possible.

Sinon, il existe aussi une notion de Private Vlan (voir l’article : https://www.networklab.fr/securite-de-niveau-2/) qui permet d’empêcher les hôtes d’un même Vlan de communiquer entre eux.

Merci pour toutes ces informations.

Il se trouve que les agences à distance consomment bcp de bande passante .. il leur faut plus 100 MB pour pouvoir accéder au serveur d’application sur le site principal donc bcp de flux broadcost donc interdir aux hôtes de s’envoyer des paquets sauf aux serveurs .. ce serait vraiment idéal ..

Et mon objectif premier de pouvoir créer des Vlan sur le 3650 et les faire passer par internet seulement sans pouvoir envoyer des paquets aux autres vlans du SI de la société.

Donc les commandes je les passe sur l’interface « no switch port » ?

J’ai trouvé la solution.

Merci

Bonne journée

https://www.ciscomadesimple.be/2015/07/28/vlan-access-list-vacl/

Bonjour, et merci pour ton site qui m’aide bcp dans mes études !

J’ai une question à laquelle je ne peux répondre, dans ce tp, le lien trunk entre les deux switchs L3 appartient à l’ip 10.0.0.0/24.

Dans ce cas, pourquoi lors de la déclaration du réseau dans la configuration eigrp on mets « #network 10.0.0.0 0.0.255.255 » ?

Ma question est: si le masque de ce lien est /24, pourquoi mets-on un wildcard mask en /16 ? C’est illogique mais en même temps c’est la seule manière pour que tous les pc puissent se pinger…

Je te remercie de ta réponse.

Passes une bonne journée

Bonjour,

En fait, dans la configuration EIGRP on indique l’ensemble des sous réseaux sur lesquels on veut faire du routage dynamique (EIGRP).

On indique donc 10.0.0.0/16 car cela englobe (pour le switch S1)

10.0.0.0/24

10.0.10.0/24

10.0.20.0/24

Du coup le switch S1 va faire de l’EIGRP sur ces 3 réseaux.

Mais on aurait aussi pu faire la config comme ceci :

Switch-1(config)#router eigrp 1

Switch-1(config-router)# network 10.0.0.0 0.0.0.255

Switch-1(config-router)# network 10.0.10.0 0.0.0.255

Switch-1(config-router)# network 10.0.20.0 0.0.0.255

Mais il est plus simple de le faire en une ligne avec 10.0.0.0/16

Si vous voulez plus d’explication sur le routage, vous pouvez aller lire les articles dans la section CCNP Route.

Bonjour, merci de votre réponse. Je comprends mieux le pourquoi du comment.

Bonne journée

Stéphane

Merci pour cette article. Dans l’espoir qu’il y ait des articles plus récents.

Merci merci bon contenu

Bonjour Valentin

On est justement en train de mettre une interco avec un seul vlan sur le routeur pour que seulement ce vlan donne l’accès internet au restes des vlans qui vont être routés en interne par un switch de niveau 3. Par contre pour mettre en place le routage statique c’est compliqué car après les machines des différents vlan communiquent mais n’ont pas accès à internet. Est-ce qu’il a des articles disponibles avec des exemples?

Merci d’avance

Bonjour,

Je n’ai pas vraiment d’article qui détail ce besoin.

En tout cas, pour l’accès internet, n’oubliez pas qu’il faut avoir une route par défaut, en plus des routes vers les sous réseaux internes.

En routage statique cela donne ip route 0.0.0.0 0.0.0.0 IP-DEST

A placer sur tous les routeurs et switchs de niveau 3.

très édifiant votre bloc merci bien. Tout débutant réseau pourra facilement comprendre au moyens des explications.