Nous avons vu précédemment qu’il est possible d’ajouter à la main des utilisateurs dans le CUCM.

Cette méthode est idéale pour un petit déploiement, mais se révèle rapidement fastidieuse. L’idéal serait de disposer d’une base d’utilisateur unique dans laquelle iraient chercher les différents services.

Dans les systèmes d’informations d’aujourd’hui, nous retrouvons presque toujours un serveur LDAP. Les informations (notamment les utilisateurs les mots de passe et les privilèges) sont centralisées sur ce serveur. En général il s’agit d’un Active Directory.

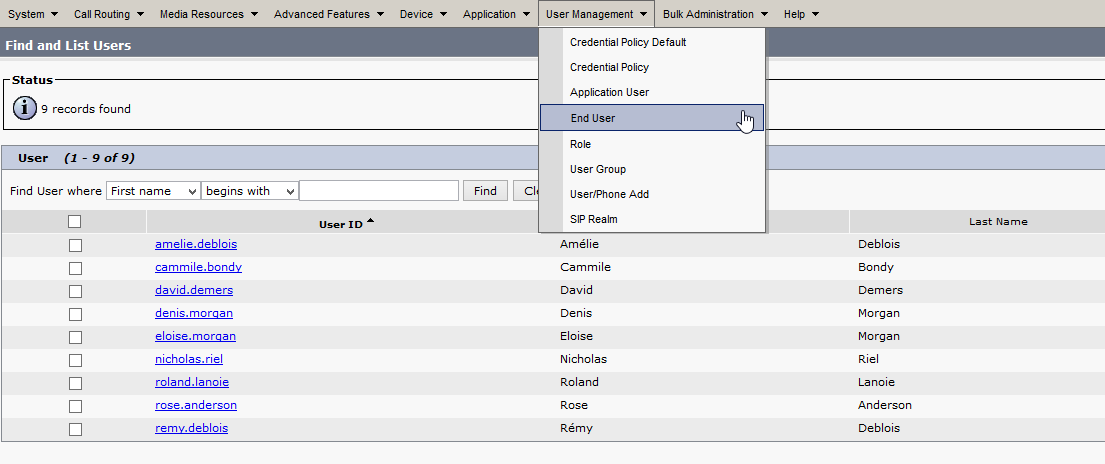

Nous allons donc profiter de ce serveur LDAP pour gérer nos End Users sur le CUCM.

Les Applications Users ne peuvent pas être gérés par LDAP.

1) Présentation de l’infrastructure

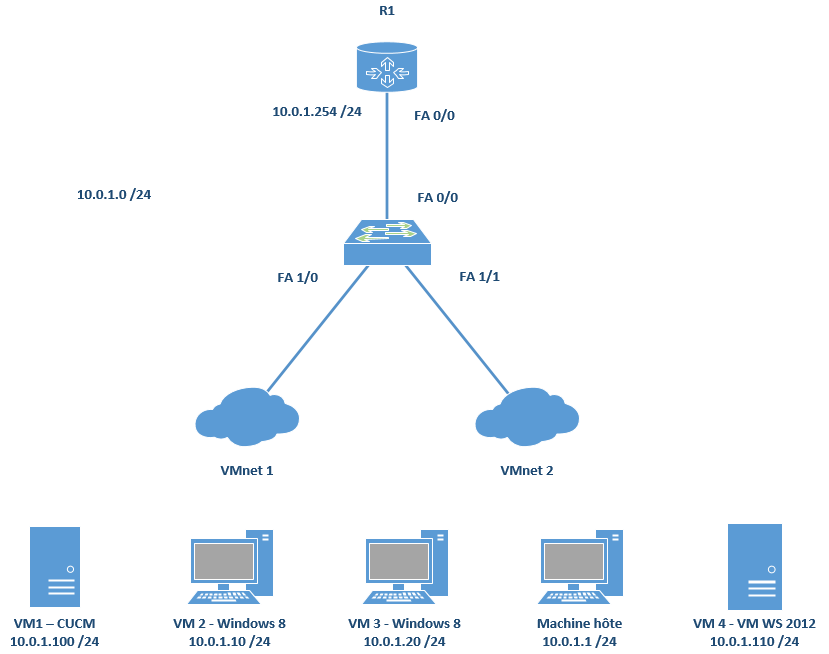

Si vous avez lu les articles dans l’ordre, vous avez surement vu le schéma de l’infrastructure que j’ai mis en place pour la rédaction de ces articles.

Voici pour rappel le schéma.

Nous retrouvons le CUCM et les machines sur lesquelles tournent les CIPC (postes Cisco virtuels).

Mais il y a aussi un serveur Windows. Sur celui-ci est installé le rôle Active Directory.

(Le routeur R1 était utilisé pour la partie CME).

Pour configurer l’intégration avec un serveur LDAD, il vous faudra donc un serveur Windows avec Active Directory, ou une autre solution.

Néanmoins, je vous recommande l’utilisation d’un serveur Windows, car il s’agit du cas typique.

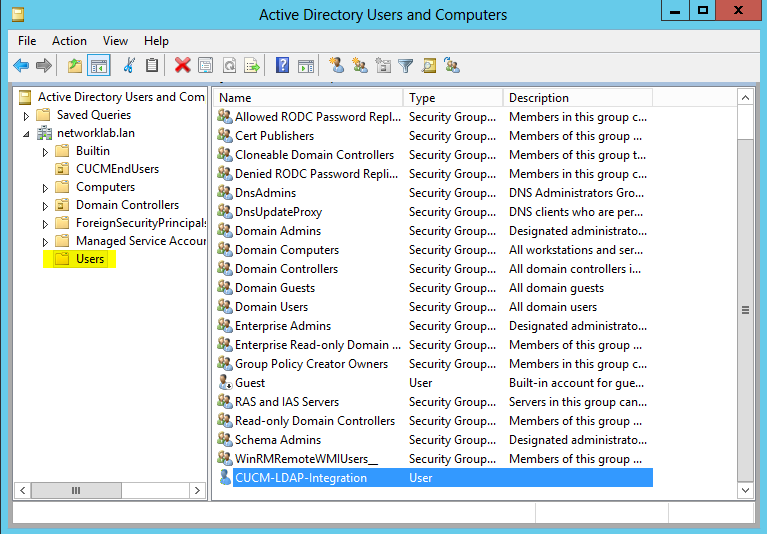

2) Configuration du serveur Active Directory

Voyons en premier lieu comment configurer le serveur Active Directory.

Je vais partir du principe que vous avez déjà un serveur en place avec le rôle ADDS.

Si vous ne savez pas mettre en place cette configuration, une simple recherche internet devrait vous aider.

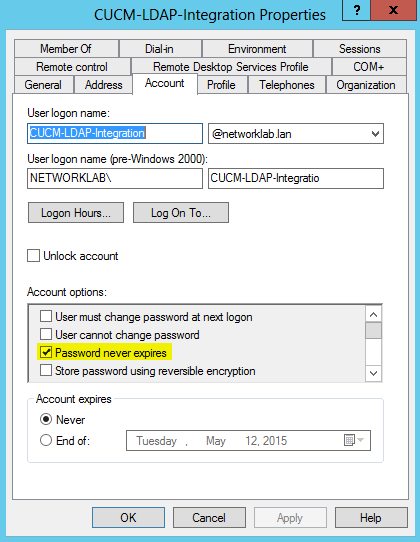

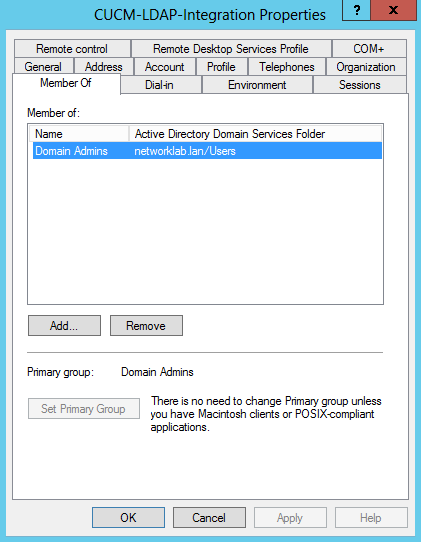

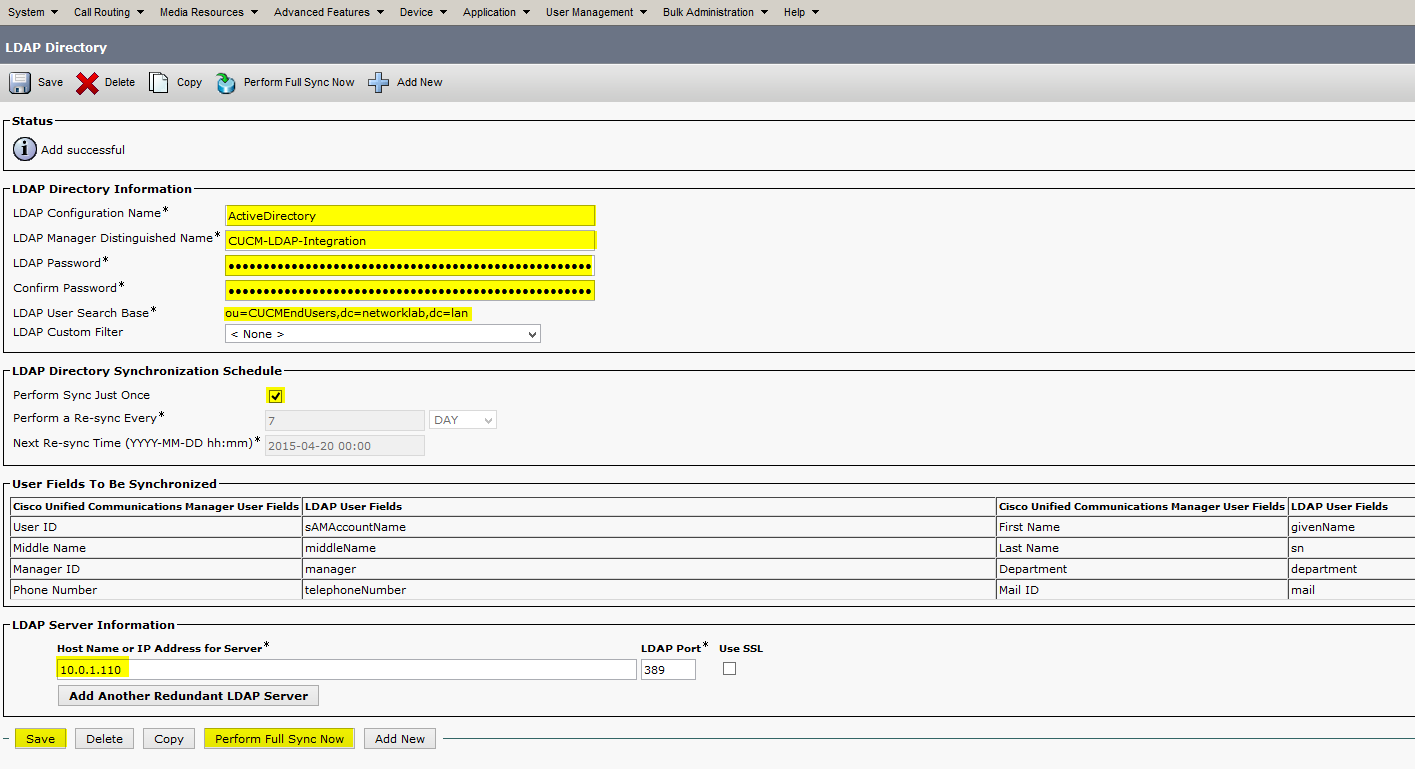

La première chose à faire est de créer un utilisateur qui servira au CUCM à se connecter à l’AD (pour faire les imports, etc…).

Le mot de passe de cet utilisateur ne doit pas expirer.

Ensuite, cet utilisateur doit être membre du groupe Domain Admins.

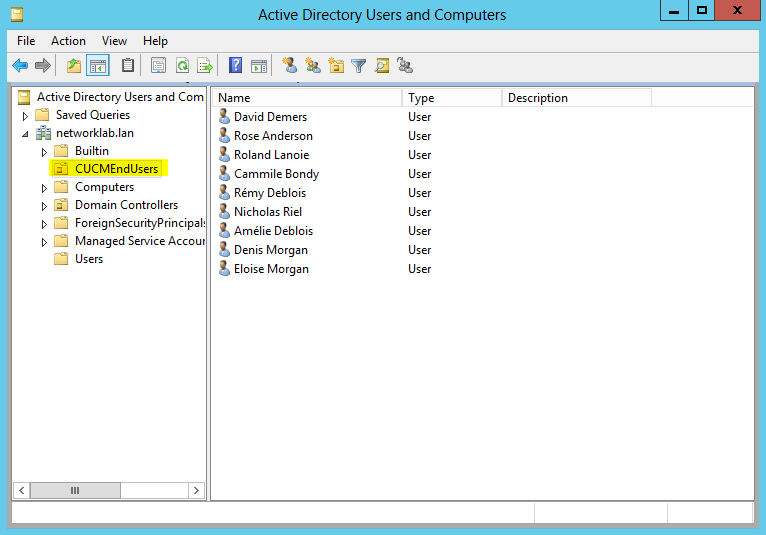

A présent, nous pouvons créer une OU contenant nos End Users.

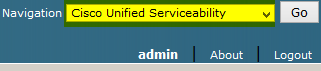

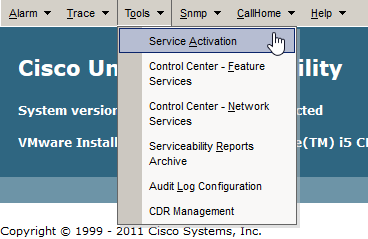

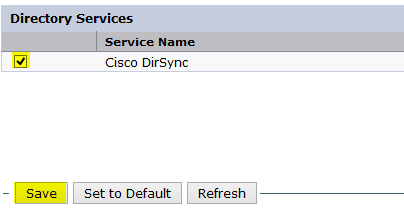

3) Activation du service DirSync

Pour permettre l’intégration avec LDAP, il faut activer un service.

Voici comment faire

4) Synchronisation vs Authentification

Avant toute chose, notons que nous disposons de deux options pour l’intégration avec un serveur LDAP.

Nous pouvons mettre en place une méthode appelée LDAP Synchronisation ou une méthode appelée LDAP Authentication.

LDAP Synchronisation propose d’importer certaines données des utilisateurs depuis le serveur LDAP. Les comptes doivent alors être créés dans le LDAP et ne peuvent plus être créés en local. Toutes les données importées depuis le serveur LDAP (nom de l’utilisateur, numéro de téléphone, etc…) ne peuvent plus être modifiées sur le CUCM. La gestion se fait alors depuis le LDAP. Toutes les données qui ne sont pas importées doivent être gérées en local sur le CUCM.

En mode de synchronisation, les mots de passe des utilisateurs sont importés depuis le LDAP. Mais si le mot de passe est changé dans le LDAP, il n’est pas changé dans le CUCM.

Retenez donc bien qu’après une synchronisation LDAP, vous ne pourrez plus créer d’utilisateur en local. En revanche, certains paramètres de ces utilisateurs peuvent être modifiés.

La synchronisation peut être effectuée une seule fois, ou être programmée pour s’exécuter de manière régulière.

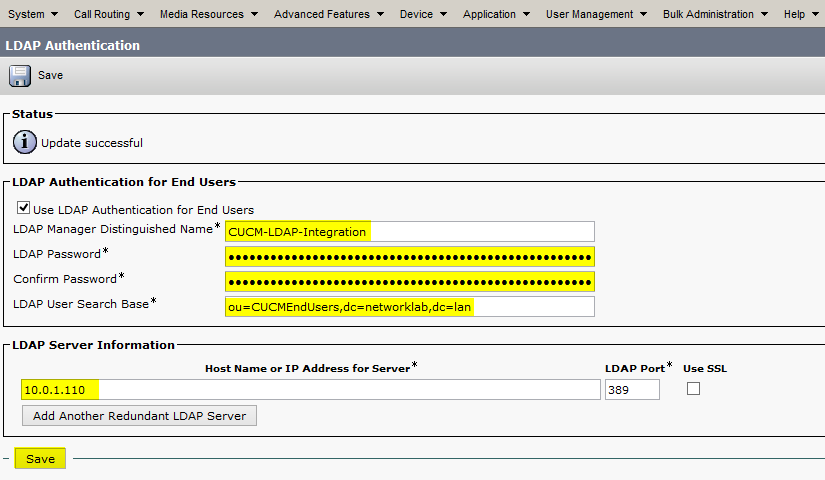

LDAP Authentication ressemble beaucoup à la synchronisation, mais l’authentification est déléguée au LDAP. Attention, les mots de passes ne sont pas importés sur le CUCM. A chaque fois qu’un utilisateur tente de s’authentifier sur le CUCM, ce dernier demande au LDAP de prendre en charge l’authentification.

Cela peut poser des problèmes si le serveur LDAP n’est plus joignable.

En revanche, il n’y a plus qu’une seule base d’utilisateur à gérer. Une personne peut donc utiliser le même mot de passe pour se connecter à son PC qu’au service de téléphonie, etc…

Dans les deux cas (synchronisation ou authentication) il reste des paramètres à configurer en local sur le CUCM.

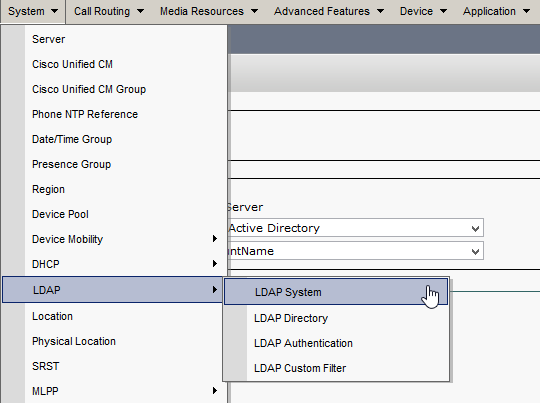

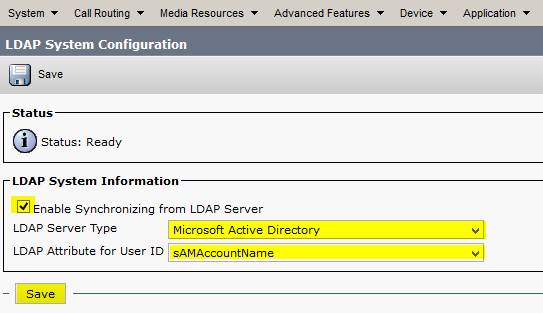

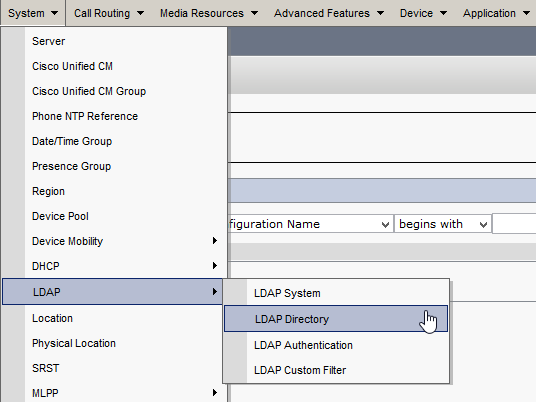

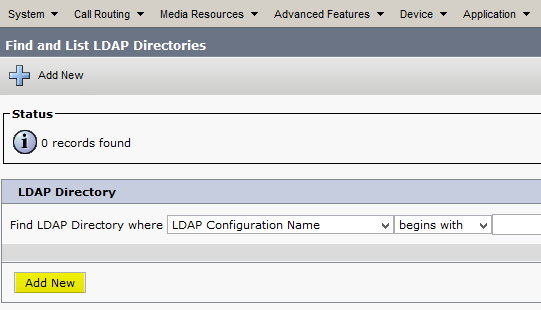

5) Configuration de la Synchronisation

Commençons donc par configurer la synchronisation.

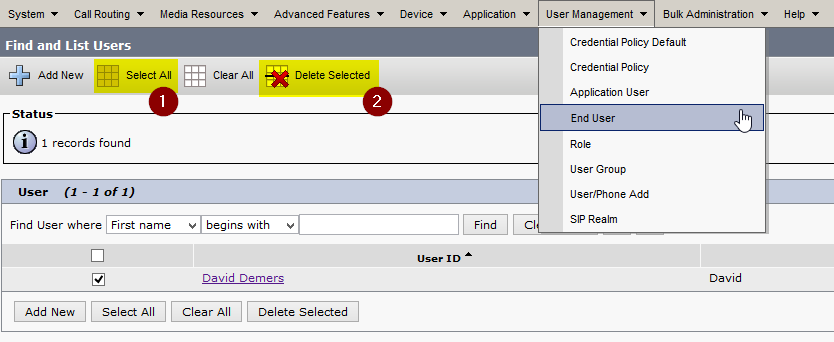

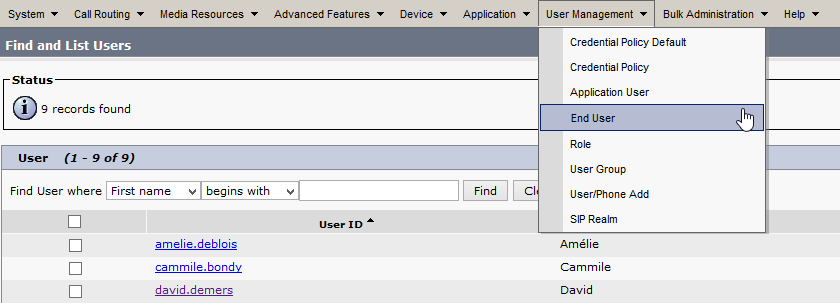

Avant toute chose, nous allons supprimer les utilisateurs locaux de notre CUCM. Ce n’est pas une obligation. En effet, lors de la synchronisation, les utilisateurs locaux sont désactivés, puis supprimés après 24h s’ils restent désactivés. De plus, si un utilisateur importé possède le même ID qu’un utilisateur local, il remplacera ce dernier.

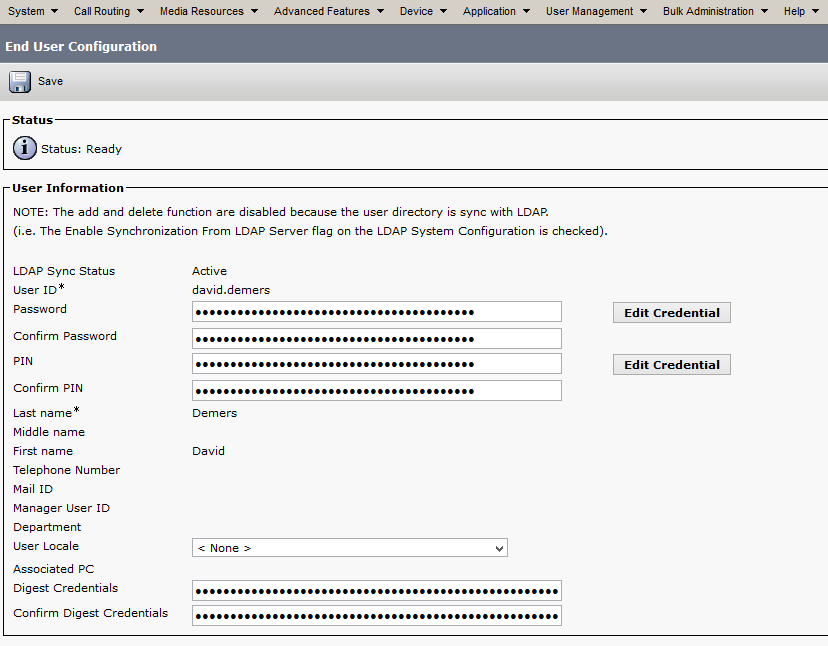

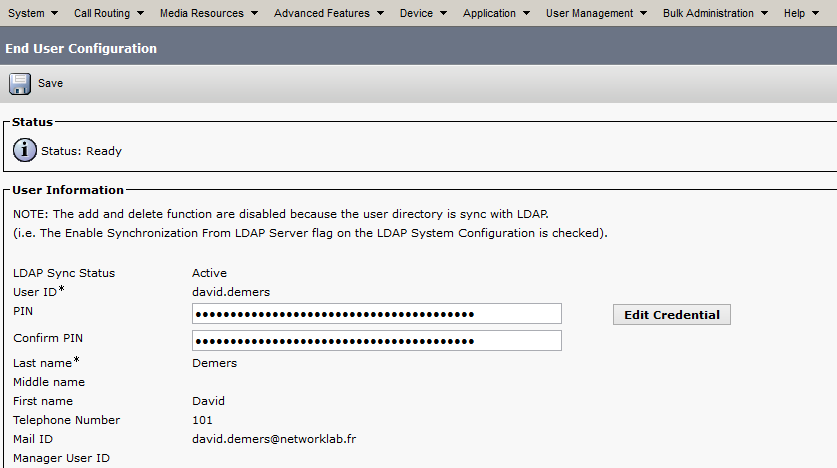

En cliquant sur un utilisateur, vous pouvez constater que de nombreux paramètres ne sont pas éditables.

Certains champs sont vides, comme le numéro de téléphone.

Il est donc important de bien remplir les fiches des utilisateurs dans le LDAP.

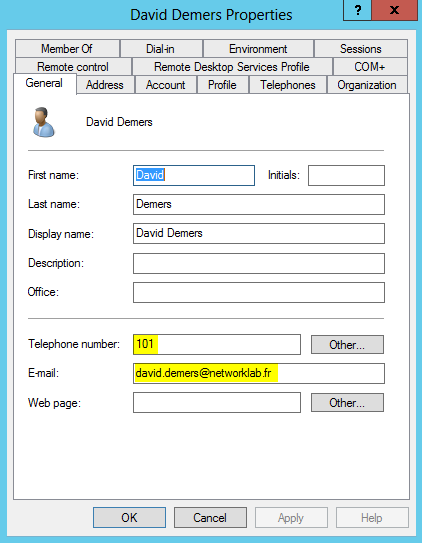

Ajoutons l’adresse e-mail et le numéro de téléphone pour David.

A présent, il faut relancer une synchronisation.

Pour cela, retournez dans System -> LDAP –> LDAP Directory -> Active Directory (ou le nom que vous avez choisi), puis cliquez sur Perform Full Sync Now.

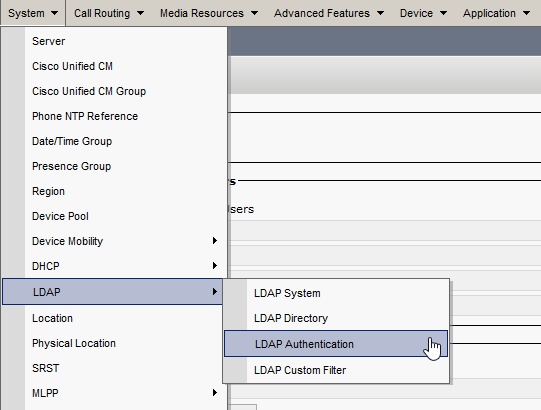

6) Configuration de l’Authentication

A présent, voyons comment configurer l’Authentication.

Retournons à présent dans les paramètres d’un utilisateur.

Nous pouvons voir qu’il n’est plus possible d’éditer le mot de passe, car ce dernier est géré par le serveur Active Directory.

Seul le code PIN est éditable.

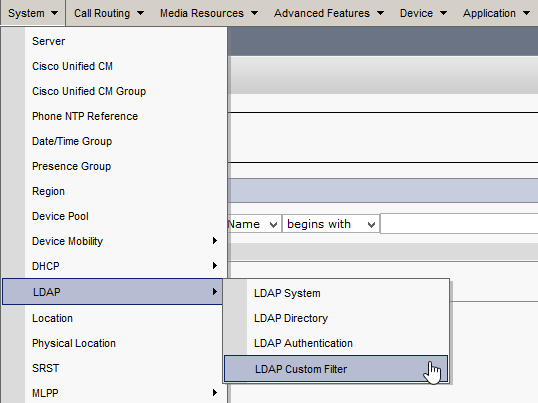

7) Les Custom Filters

Je ne vais pas beaucoup m’étendre sur le sujet, mais sachez qu’il est possible de mettre en place des filtres sur l’import LDAP.

Il est donc possible de contrôler quels utilisateurs vont être importés depuis le LDAP.

Par exemple, il est possible de n’importer que les utilisateurs qui ont un numéro de téléphone renseigné dans l’AD. Ou bien seulement les utilisateurs ayant un numéro commençant par 10. Ou bien exclure une OU de l’import.

Les possibilités sont nombreuses et il est possible de mettre plusieurs conditions dans un filtre.

Les filtres peuvent être définis dans System -> LDAP – > LDAP Custom Filter

bonjour

comment installer cisco unity

salutation

Bonjour,

Je ne peux pas vous aider là dessus. Aucune des ressources disponibles sur le site ne traitent de CUC. Une recherche sur le WEB devrait vous aider.

Bonjour, je cherche a rajouter des utilisateurs avec privilèges comme moi sur CUCM 11.5 car pour l’instant on utilise le compte admin local par défaut. Comment faire ? Quelles sont les étapes?

Merci d’avance

Bonjour,

Je n’ai malheureusement plus de CUCM à disposition pour regarder.