Dans cet article nous verrons comment configurer un VPN Remote Access IPsec, permettant à des clients de se connecter à distance au réseau local de l’ASA. Contrairement à l’AnyConnect qui repose sur SSL, celui-ci utilise l’IPsec, comme son nom l’indique. La solution possède des avantages et des inconvénients. La raison principale du choix d’un VPN Remote Access plutôt qu’un AnyConnect est le coût des licences.

Voyons comment mettre en place cette solution.

Configuration

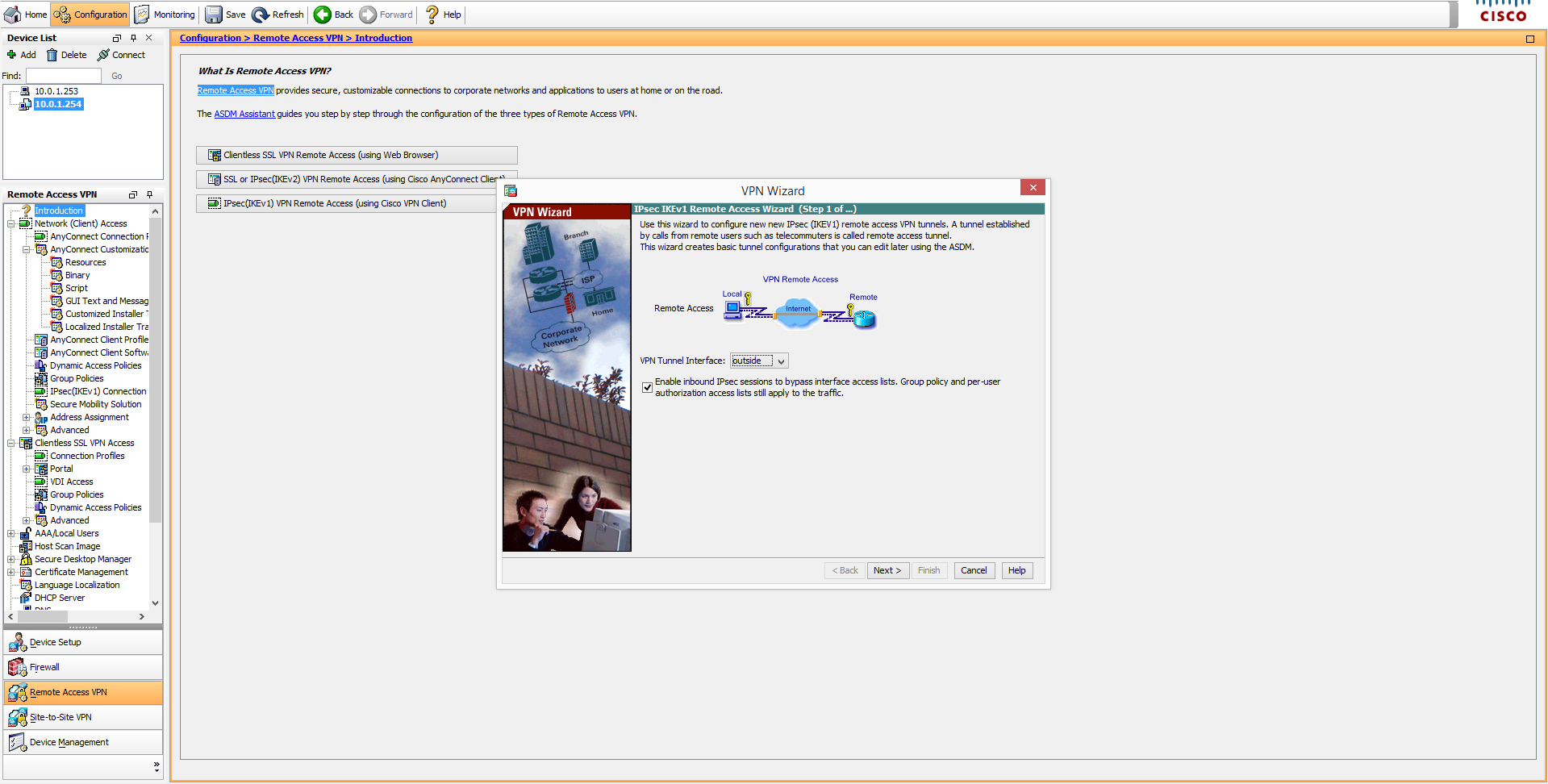

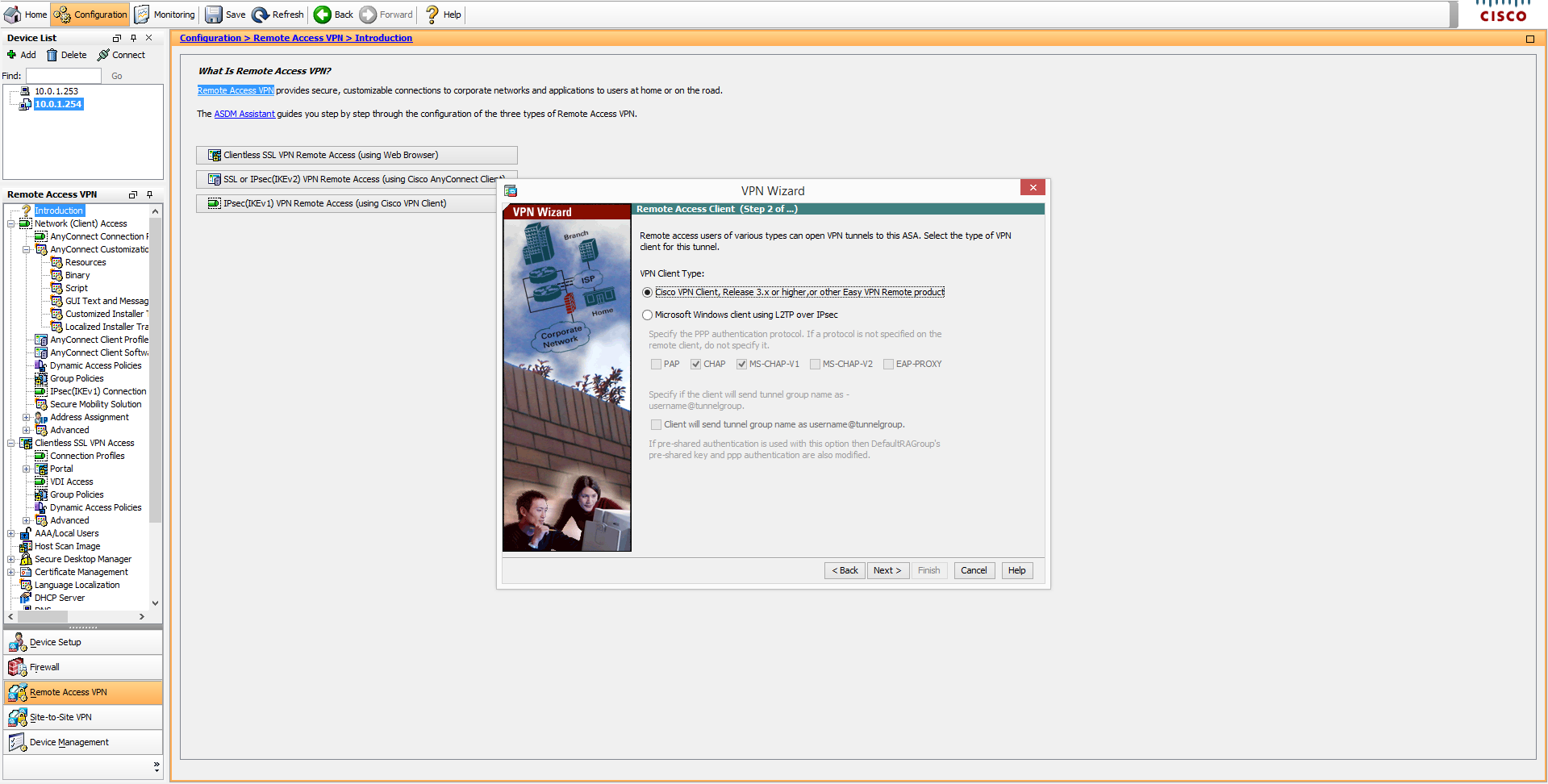

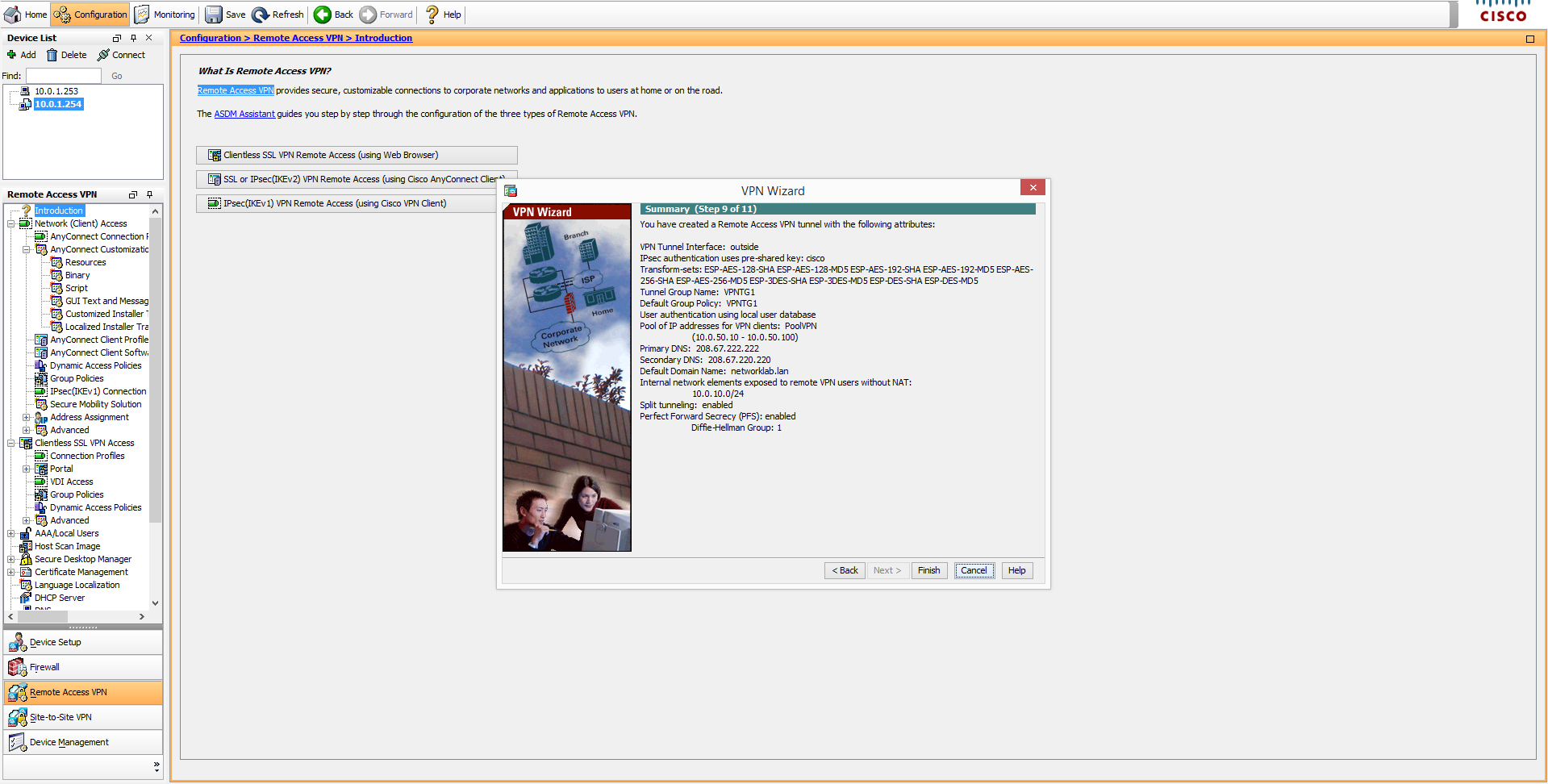

Comme toujours pour les VPN, le plus simple est d’utiliser le Wizard pour la première configuration.

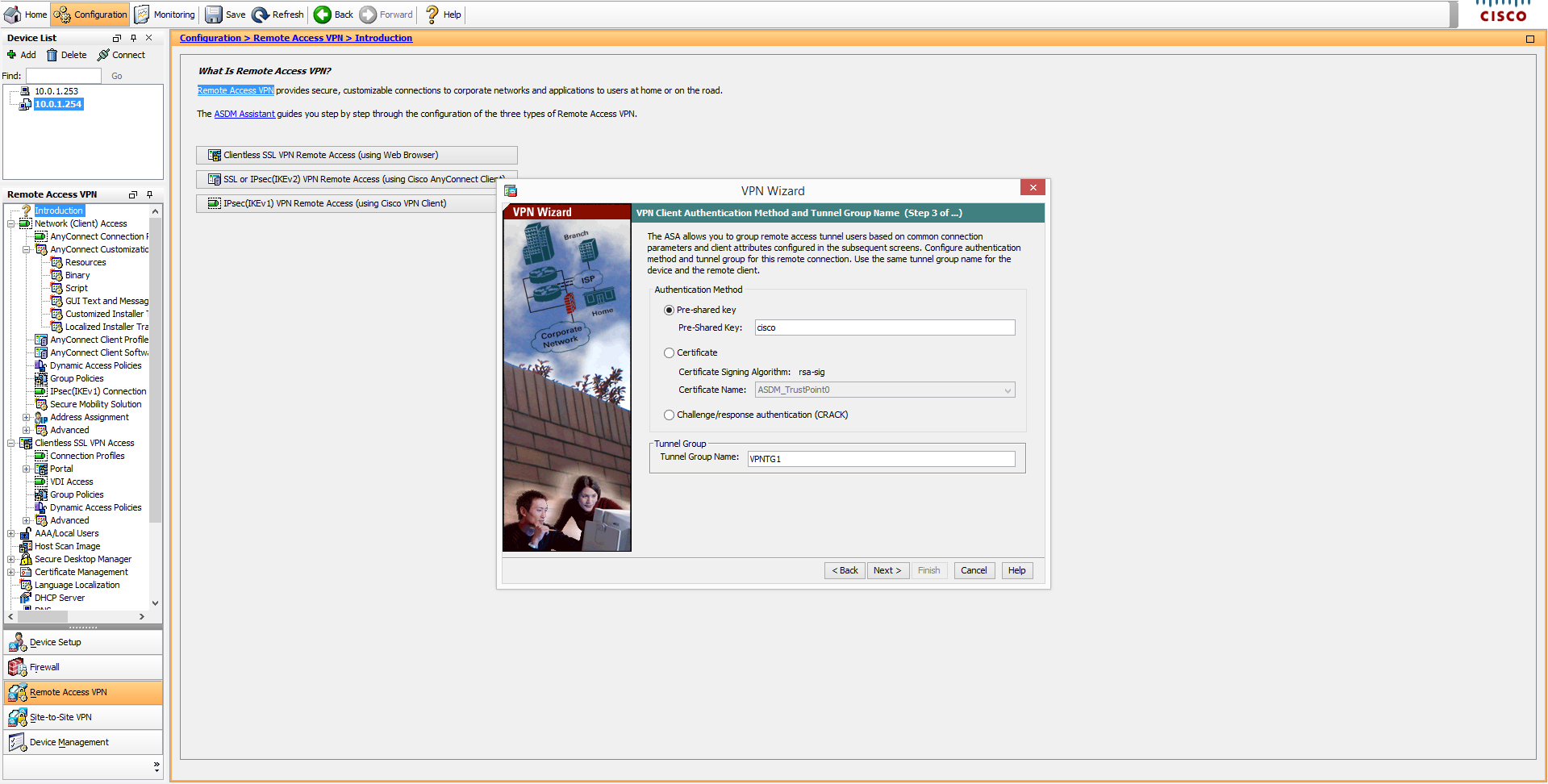

Il est possible d’utiliser une authentification par clé partagée ou par certificat. Le plus simple est d’utiliser la clé partagée. L’authentification par certificat est bien entendu la méthode la plus sécurisée.

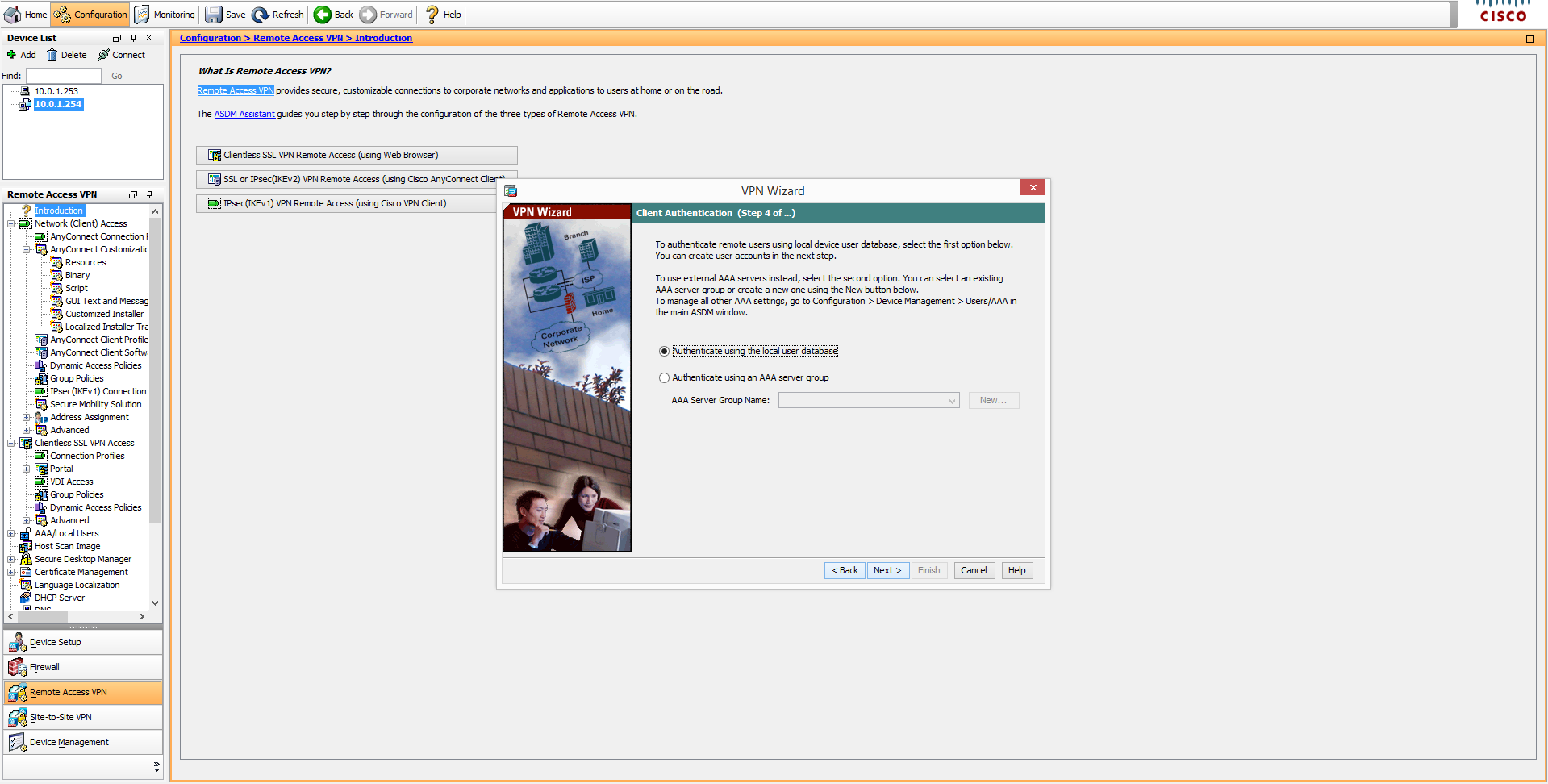

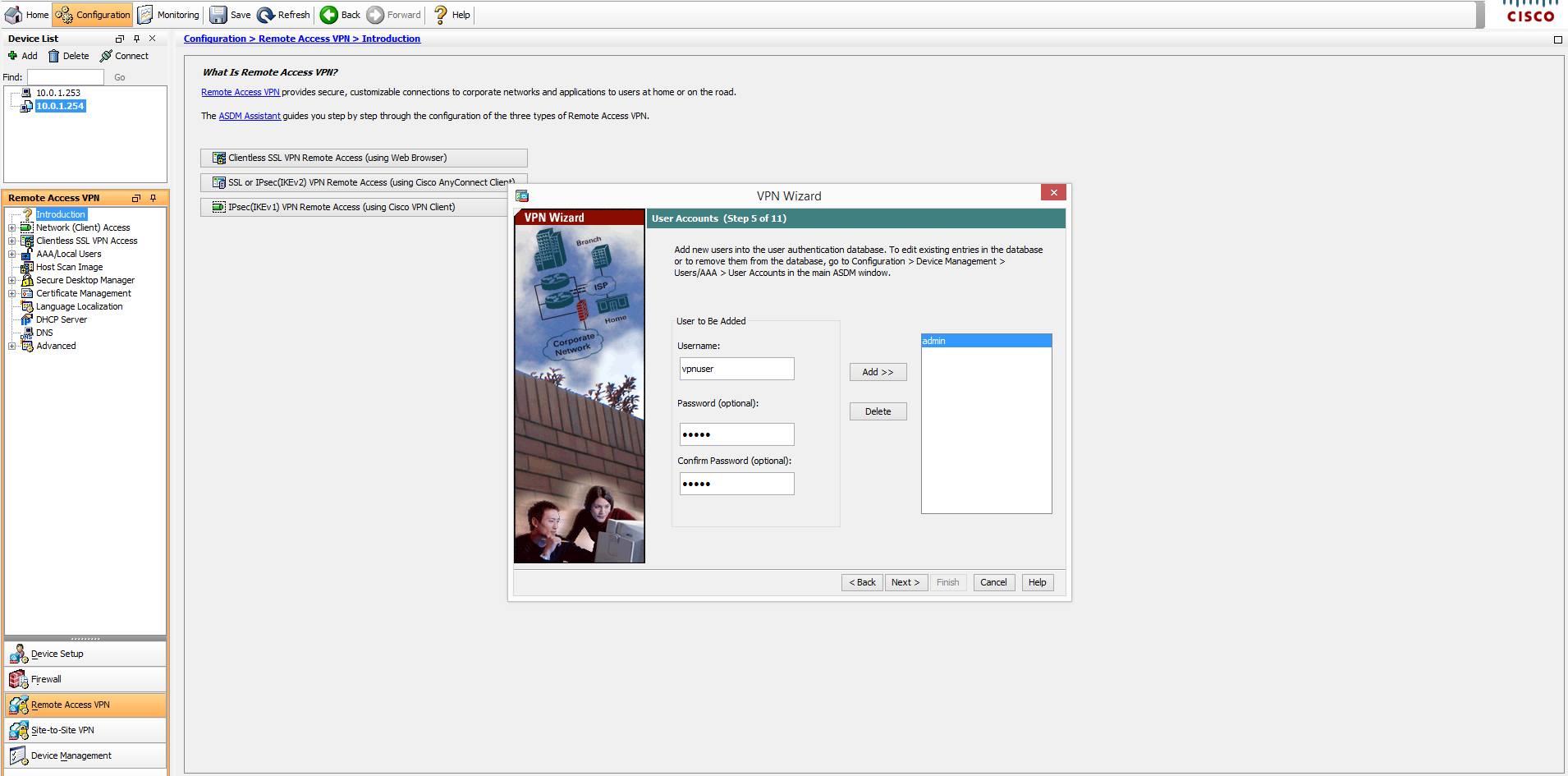

L’authentification peut se faire à l’aide de la base d’utilisateur locale ou bien à l’aide d’un serveur d’authentification.

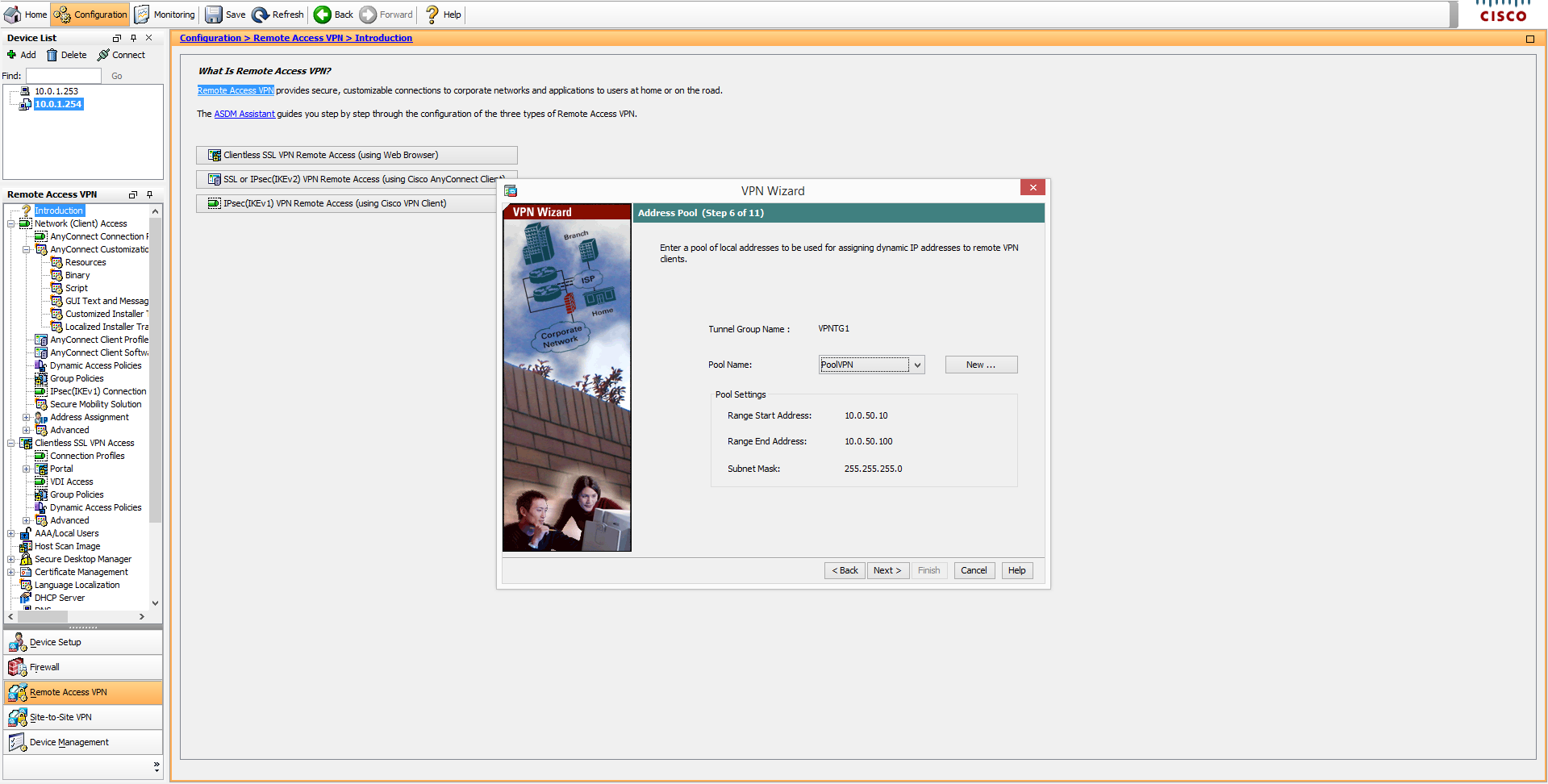

Il convient ensuite de définir un pool DHCP pour les clients.

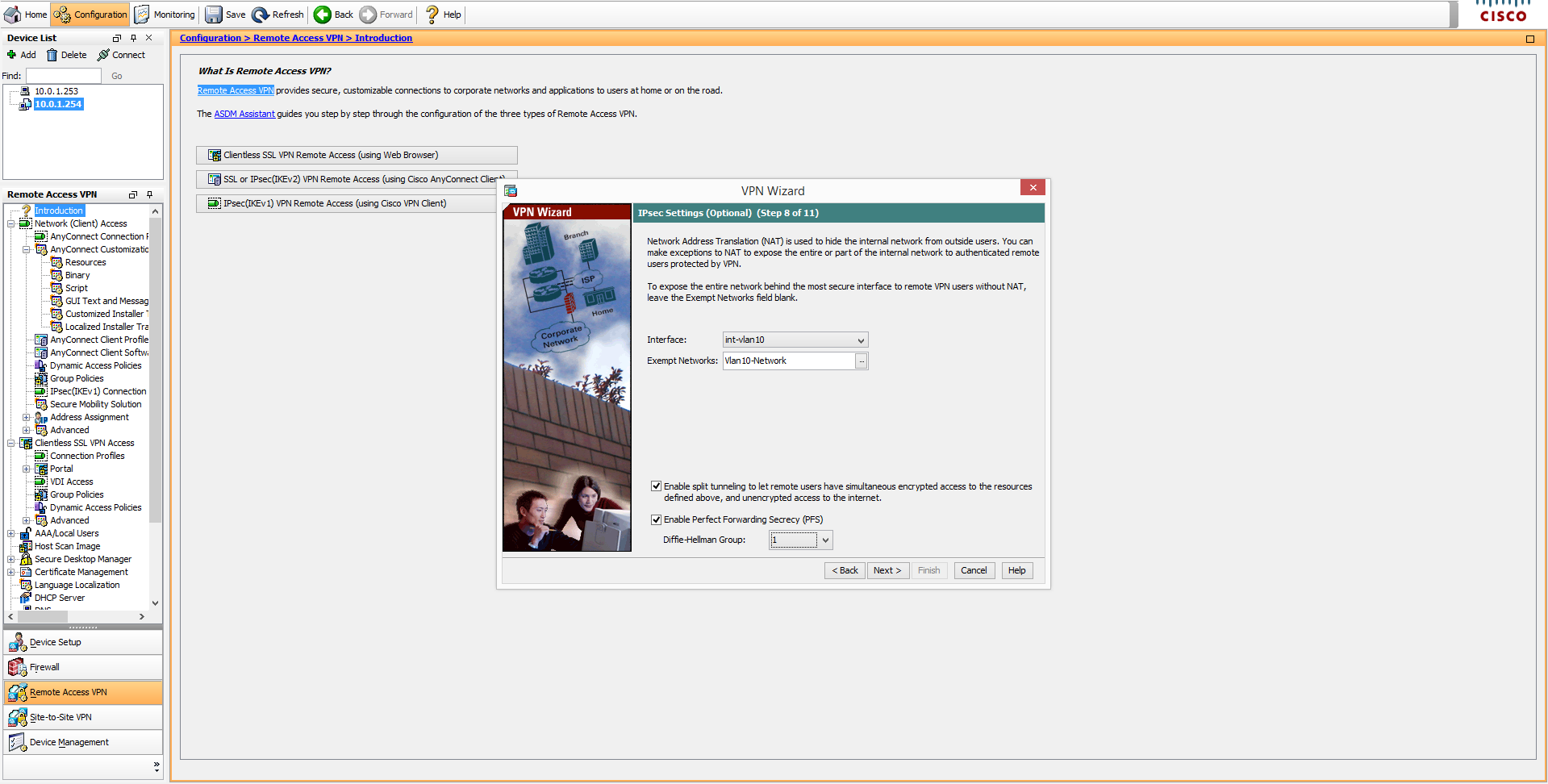

Le NAT exempt permet de choisir le ou les réseaux locaux à exposer, si ceux-ci sont normalement natés lors d’une communication vers l’extérieur. Il est possible de modifier cette configuration par la suite depuis l’écran de paramétrage du NAT (notamment si d’autres réseaux doivent être exposés).

Enfin, il est possible d’activer le Split Tunneling.

Sans Split Tunneling, tout le trafic du client est envoyé dans le VPN. C’est-à-dire que même le trafic à destination d’internet remonte dans le VPN, pour ressortir par l’ASA.

Cela peut être intéressant pour sécuriser la connexion.

Test du VPN

La configuration est à présent terminée.

Le client IPsec Cisco n’étant plus maintenu, il est peut être nécessaire de se tourner vers une autre solution.

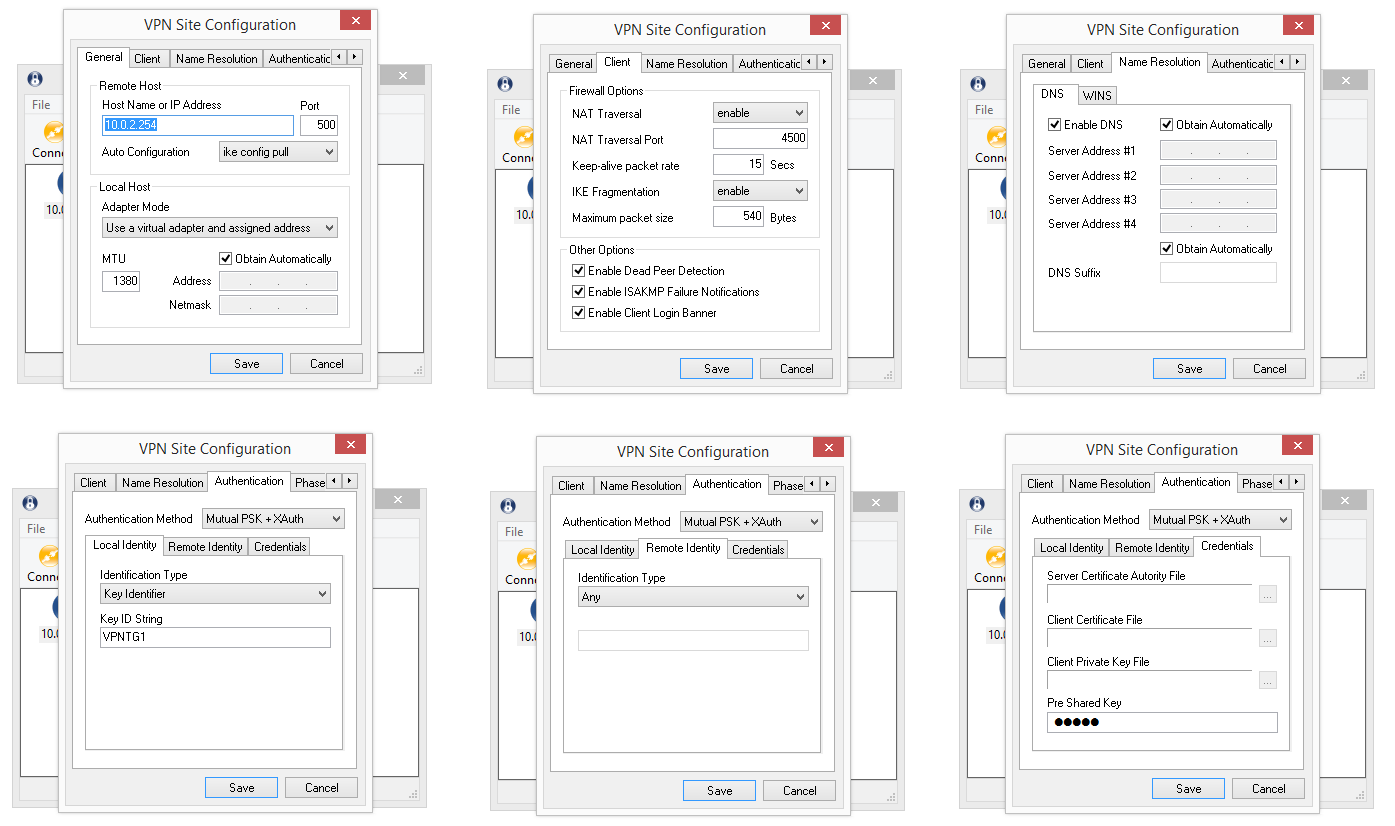

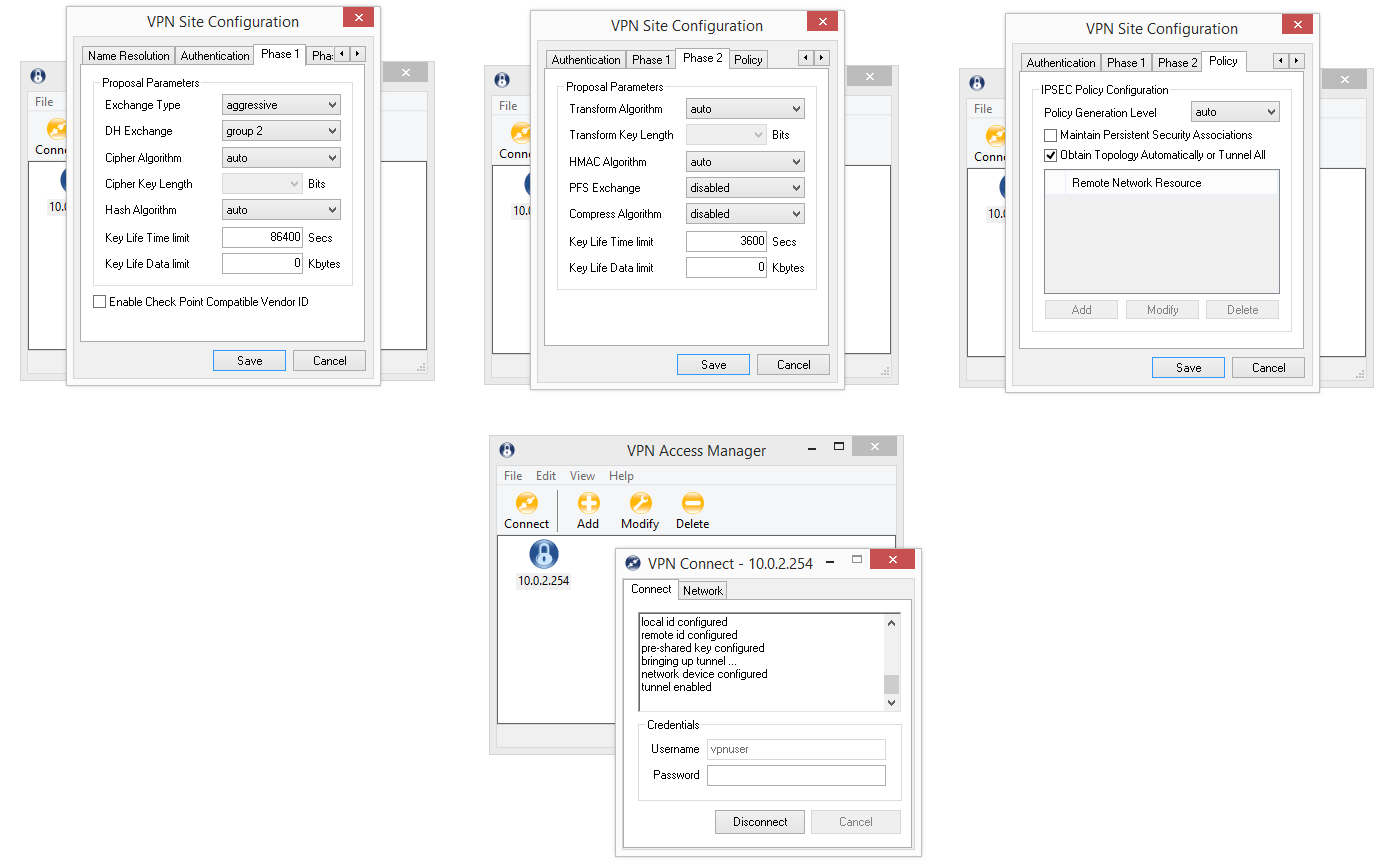

Ici je vous propose la configuration du client ShrewVPN permettant de se connecter au VPN précédemment configuré.

Troubleshooting et configuration additionnelle

Enfin, si vous ne parvenez pas à initier le VPN, ou si vous souhaitez modifier certains paramètres, je vous invite à consulter la dernière partie de l’article sur le VPN Any Connect. Les explications s’appliquent aussi pour le VPN IPsec.

Laisser un commentaire