Avec les années, les réseaux sans fil se sont très largement déployés, et sont devenus presque indispensables.

Ils apportent de nombreux avantages, mais aussi quelques problèmes.

Revenons aujourd’hui sur les concepts de base d’un réseau sans fil.

Cet article sera en grande partie théorique. La mise en place d’un réseau sans fil ne sera pas traitée ici.

1) Qu’est-ce qu’un WLAN ?

Commençons en douceur en rappelant quelques concepts de base.

Un WLAN ou Wireless LAN et un réseau dans lequel les machines peuvent communiquer sans fil.

Contrairement à un réseau classique, le média de transmission n’est pas un câble, mais l’air.

Les machines communiquent entre elles par ondes radio.

Il s’agit là du principal avantage d’un réseau sans fil : l’absence de câble.

Se connecter à un réseau devient alors plus simple, et nous gagnons en mobilité.

Au fil du temps, les débits sans fil sont devenus très correctes (plusieurs centaines de Mbps).

Mais même si un réseau sans fil a de nombreux avantages, il ne faut pas oublier qu’il y a des précautions à prendre lors de sa mise en place, notamment en termes de sécurité.

Les infrastructures sans fil que nous retrouverons le plus souvent et qui nous intéressent ici, sont composées d’une ou plusieurs bornes, et de machines clientes qui s’y connecte.

Une borne est communément appelé Access Point ou AP.

Les AP ont pour rôle d’étendre le LAN, un peu à la manière d’un switch.

Nous aurons la possibilité de diffuser plusieurs réseaux sans fil, correspondant à différents VLAN.

Le cas classique est le réseau sans fil « invité » qui est séparé du réseau « sécurisé ».

Concrètement, il faudra mettre en place un Trunk ver l’AP.

L’AP se chargera d’encapsuler les frames en fonction du réseau dans lequel se trouve le client.

2) Identification et connexion à un réseau sans fil

Un réseau sans fil est identifié par un SSID – Service Set Identifier.

C’est un nom qui permet aux clients d’identifier le réseau.

En effet, comme le réseau sera accessible dans une large zone, et que plusieurs réseaux peuvent y être diffusés, il faut pouvoir les différencier simplement.

La première étape pour qu’un client se connecte à un réseau sans fil, correspond à la découverte des réseaux.

Régulièrement, les AP envoient des messages Beacons, afin d’annoncer leur(s) SSID, les débits supportés, ainsi que d’autres informations.

De leur côté, les clients peuvent envoyer des messages Probe Request, pour « scanner » les réseaux disponibles.

Les AP vont répondre par des Probe Response, en indiquant plus ou moins les mêmes informations que dans un Beacon.

Le client va alors choisir un AP compatible, fournissant le meilleur signal.

Sur un réseau sécurisé, le challenge d’authentification va alors avoir lieu.

Dans le cas où le client est bien authentifié, il enverra alors un Association Request, auquel l’AP répondra par un Association Response.

A présent, le client est associé à l’AP.

Nous avons parlé des SSID, mais il existe aussi le BSSID. Ce dernier n’est ni plus ni moins que l’adresse MAC de l’AP.

3) Composition d’un WLAN

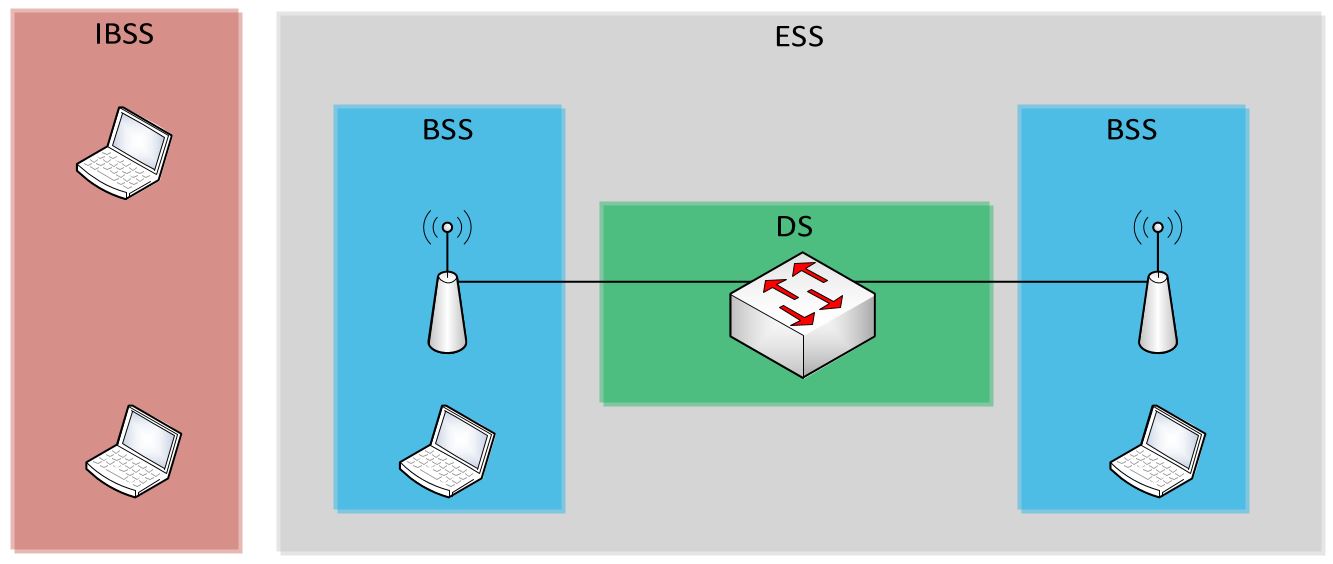

Voici un schéma listant la composition d’un WLAN :

En détails :

BSS – Basic Service Set : Ensemble de machines pouvant communiquer ensemble à travers un AP. Le BSS est identifié par un BSSID (adresse Mac de l’AP). Le BSA – Basic Service Area désigne la zone de couverture d’un BSS.

DS – Distribution System : réseau connectant plusieurs BSS pour former un ESS.

ESS – Extended Service Set : Ensemble de BSS reliés par un DS. Les clients voient l’ESS comme un seul BSS. L’ESS est identifié par le SSID.

IBSS – Independent Basic Service Set : BSS isolé, qui ne contient pas d’AP, donc pas de connexion au DS. On parle de réseau Ad Hoc.

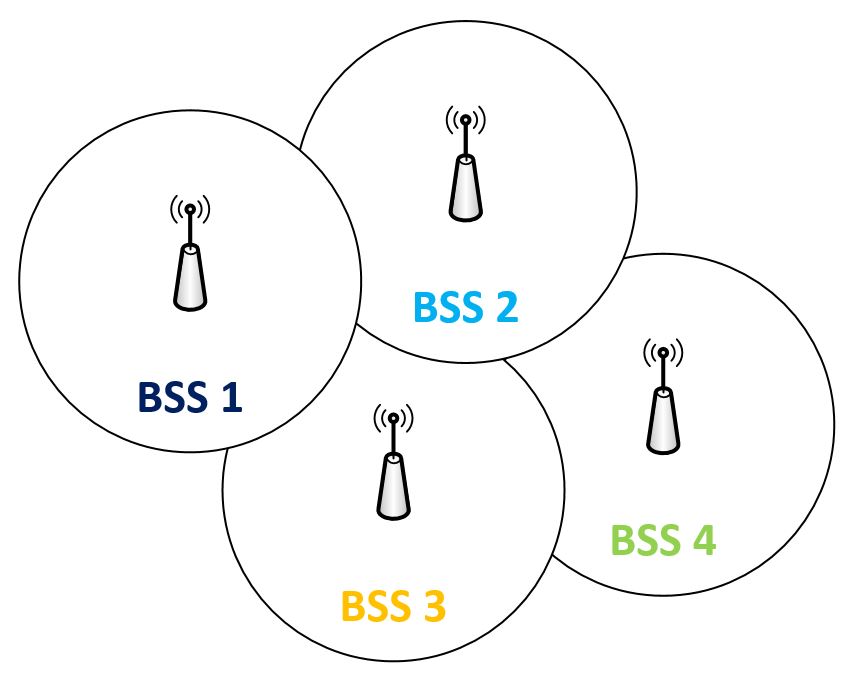

Afin d’assurer une couverture optimale, mais aussi de permettre le Roaming, les BSA doivent se superposer de 10 à 15%.

Autrement dit, les zones de couverture des AP doivent se superposer de 10 à 15%.

De cette manière, il n’y a pas de zone blanche.

Voici à quoi cela ressemble :

Attention, quand 2 AP ont des zones d’action qui se superposent, ils doivent opérer sur des fréquences distinctes (nous verrons cela plus tard).

Pour étendre la portée d’un WLAN, il est possible d’ajouter des AP, ou bien d’utiliser des répéteurs.

Ces appareils permettent d’étendre la zone d’action d’un AP. Par contre, ils augmentent la latence.

4) Fréquences et Channel

Attardons nous à présent sur la transmission sans fil.

Pour une communication sans fil, il faut choisir une plage de fréquence sur laquelle nous allons émettre.

Il existe une réglementation stricte concernant l’émission par onde radio.

En effet, pour limiter les interférences, les plages de fréquences sont assignées à certains usages. Il est aussi possible d’acquérir une plage de fréquence (exemple : stations radio FM).

En 802.11, deux bandes de fréquences sont utilisées :

- 2.4 Ghz (2400 – 2 484.5 Mhz)

- 5 Ghz (UNII 1 et 2 : 5150 – 5350 Mhz, UNII 2e : 5470 – 5725 Mhz, UNII 3 : 5745 – 5825 Mhz)

Ces bandes de fréquences sont libres. Il n’est pas nécessaire de disposer d’autorisation pour émettre sur celles-ci, ce qui facilite la mise en place d’un réseau sans fil.

Le fait que ces bandes soient libres d’utilisation peut tout de même poser problème.

Si un voisins utilise des AP émettant sur les mêmes fréquences que les nôtres, nous ne pourrons pas l’en empêcher.

Au final, la mise en place d’un réseau sans fil peut se révéler délicate.

Il faut configurer nos différents AP pour qu’ils n’émettent pas sur les mêmes fréquences.

De plus, il faut s’assurer que nos AP n’utilisent pas les mêmes fréquences que ceux de nos voisins.

Dans le cas où deux AP proches émettent sur les mêmes fréquences, il en résultera des perturbations. Le signal s’en trouvera perturbé.

Faisons le point sur les plages de fréquences.

Les deux bandes précédemment citées sont découpées en channel.

Une antenne d’un AP est configurée pour émettre sur un channel.

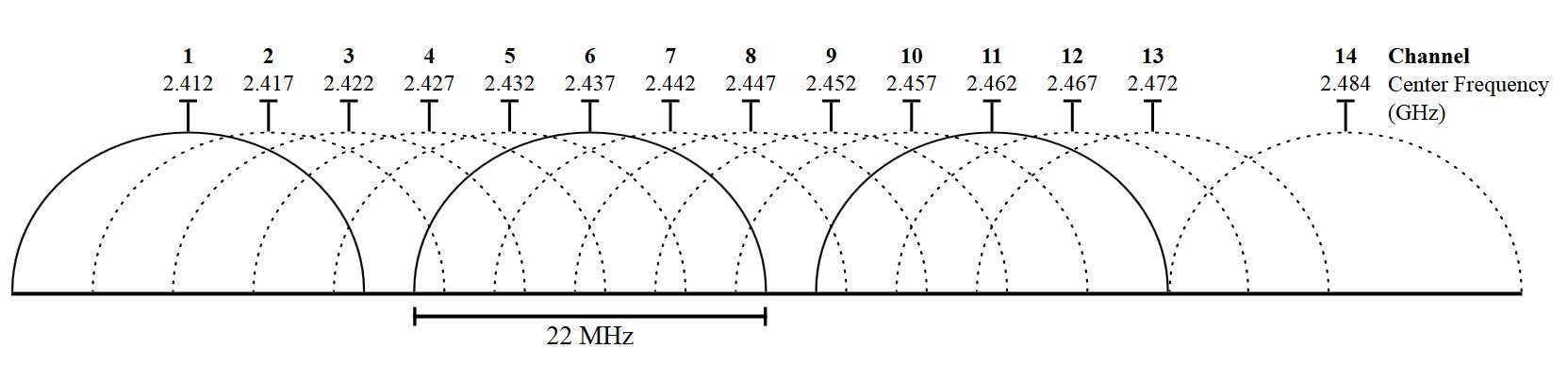

Voici la liste des channels en 2.4 Ghz :

La bande 2.4 Ghz est découpée en 14 channels.

Les 11 premiers sont utilisables aux USA. Les 13 premiers en Europe. Quant au quatorzième, il n’est utilisable qu’au Japon.

Nous nous concentrerons donc que sur les channes de 1 à 13.

Les channels s’étendent sur 22 Mhz.

Vous aurez remarqué que les channels se superposent entre eux.

Ainsi, un AP utilisant le channel 1 ne doit pas être placé à côté d’un AP utilisant le channel 2.

Pour éviter les perturbations, il faut laisser 4 channels vides entre deux AP proches.

Pour placer 3 AP dans une même zone, il convient d’utiliser les channels 1, 6, et 11.

On dit alors qu’il existe 3 non-overlapping channels en 2.4 Ghz.

Vous remarquerez qu’il est difficile de placer beaucoup d’AP dans une même zone tout en évitant les interférences.

C’est là le grand avantage de la bande 5 Ghz.

En 5 Ghz, il existe 24 non-overlapping channels de 20 Mhz.

Il est donc bien plus simple d’éviter les interférences.

De plus, les fréquences en 5 Ghz sont moins utilisées que les 2.4. En effet, le 2.4 Ghz est couramment utilisé pour d’autres applications (Bluetooth, télécommande, périphérique sans fil, etc…)

Mais alors comment choisir entre 2.4 et 5 Ghz ?

Outre le fait que le 5 Ghz est moins sujet à des interférences, et qu’il propose plus de non-overlapping channels, il offre aussi de meilleurs débits.

En effet, plus la fréquence est élevée, meilleurs seront les débits.

En revanche, une basse fréquence permettra de couvrir de plus grandes distances.

De plus, un signal basse fréquence s’atténuera moins qu’un signal haute fréquence en passant à travers un matériau.

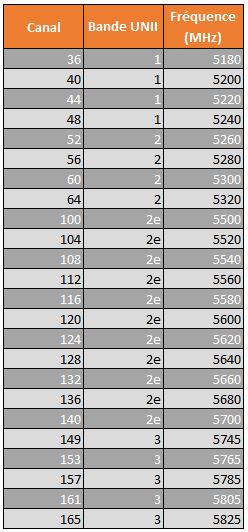

Voici la liste des channels en 5 Ghz :

En Europe, la bande UNII 3 n’est pas utilisable. Nous n’aurons alors que 19 channels.

Voici un récapitulatifs et une comparaison entre 2.4 et 5 Ghz :

2.4 Ghz :

- 3 non-overlapping channels

- Atténuation plus faible sur la distance

- Atténuation plus faible sur lors du passage dans des matériaux

- Bande 2.4 Ghz utilisée pour d’autres applications

- Débits plus faibles

5 Ghz :

- 24 non-overlapping channels

- Plus forte atténuation sur la distance

- Plus forte atténuation lors du passage dans des matériaux

- Débits plus hauts

Il est bon de rappeler que dans tous les cas, le métal réfléchi les ondes.

Il faudra donc tenir compte de l’environnement physique pour la mise en place d’un réseau sans fil.

5) Normes 802.11

En 802.11 il existe différentes normes. Chacune d’elles a des caractéristiques.

Au fil du temps, de nouvelles normes se développent.

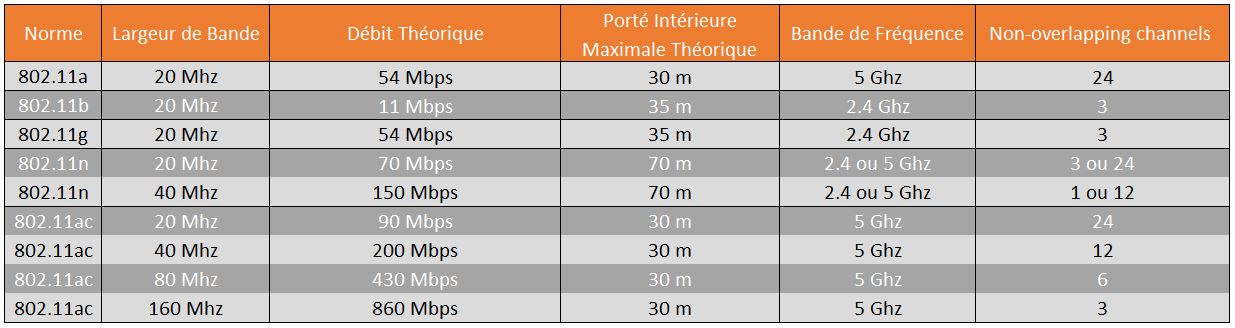

A l’heure où j’écris ces lignes, voici les normes disponibles :

Les portées indiquées dans ce tableau sont approximatives. En effet, elles dépendront surtout de l’environnement.

Il faut simplement les considérer comme des ordres d’idée.

Quant aux débits, ils sont théoriques. Dans la pratique, il y a de fortes chances pour qu’ils soient inférieurs.

Vous pouvez constater que la norme 802.11n peut fonctionner en 2.4 ou 5Ghz.

Aussi, il est possible d’augmenter la bande passante pour permettre de meilleurs débits. Par contre, cela occupera alors plusieurs channels. Cette solution est à proscrire en 2.4 Ghz. En effet, cela occupera bien trop de channel.

6) Roaming

Nous l’avons dit, les zones d’action des AP doivent se superposer, entre autre pour permettre le Roaming.

Le Roaming permet au client de se déplacer dans la zone de couverture du WLAN, et de s’associer avec le meilleure AP disponible.

Par exemple, un client se déplace dans les locaux. Au départ il est associé à l’AP 1.

Une fois trop éloigné de l’AP 1, il deviendra nécessaire de s’associer à un autre AP, sans quoi la connexion risque d’être perdue.

Automatiquement, le client va s’associer à l’AP 2, car le signal de ce dernier est meilleur.

Ce passage automatique entre les AP est appelé le Roaming.

Qu’est-ce qui peut pousser un client à changer d’AP ?

- Le client manque des Beacon de son AP, et en reçoit de meilleurs d’un autre AP

- Les données atteignent le maximum de Retry Count

- Le débit devient trop faible

- Le client a été configuré pour chercher régulièrement de meilleurs AP

Voyons un peu plus en détails comment se passe le Roaming.

En 802.11, quand un client souhaite passer d’un AP à un autre, il commence par chercher un meilleur AP qui répond à ses critères (même SSID, etc…).

Dans le cas où il en trouve un, il va commencer par se dissocier de l’ancien AP.

Contrairement à ce que l’on pourrait croire, l’association avec le nouvel AP ne se fera qu’après la dissociation avec l’ancien.

Une fois que le client s’est associé à un nouvel AP, ce dernier va contacter l’ancien AP et lui indiquer que le client a bien effectué le Roaming.

L’ancien AP va alors envoyer au nouvel AP les frames qu’il a gardé en Buffer.

Enfin, le nouvel AP devra mettre à jour la table MAC des switchs du réseau, afin que ceux-ci sachent où se trouve le client.

Vous vous en doutez, les AP impliqués devront prendre en charge le Roaming.

Le Roaming précédemment décrit est le Romaing de niveau 2.

Pour qu’il soit possible, les critères suivants doivent être respectés entre les AP :

- Même SSID

- Même VLAN et sous réseau

Il existe aussi du Roaming de niveau 3.

Dans ce cas-là, le client va changer de sous réseau pendant le Roaming.

Afin de ne pas perturber les applications du client, l’IP d’origine sera conservée.

Une encapsulation aura lieu pour que le client puisse continuer à utiliser l’ancienne IP.

Pour que le Roaming soit possible, il sera tout de même nécessaire que le SSID soit le même entre les AP.

Bien entendu, un Roaming de niveau 3 nécessite une configuration plus poussée.

D’un point de vu physique, le Roaming est très rapide. Par contre, cela n’empêche pas la perte de donnée lors du changement d’AP. C’est pourquoi, au niveau applicatif le changement peut paraitre plus long (plusieurs secondes)

7) Sécurité

La sécurité est un point essentiel dans un réseau sans fil.

Pourquoi ? Simplement car le réseau sera accessible depuis partout, et potentiellement même en dehors de nos locaux.

En plus de faciliter l’entrée dans le réseau, cela pose aussi des problèmes de confidentialité.

En effet, n’importe qui pourra écouter le réseau, et capter les messages transmis par les clients.

Faisons ensemble le tour des technologies de sécurité dans un réseau sans fil.

Réseau Ouvert

Dans le cas d’un réseau ouvert, aucune authentification n’est demandée. Il est alors très simple de se connecter au réseau. De plus, les messages transmis ne sont pas encryptés.

Ce type de réseau pose de sérieux problèmes de sécurité.

Masquage du SSID

Cette technique consiste à ne pas diffuser le SSID (configuration à faire sur l’AP).

De cette manière, seules les personnes connaissant le SSID pourront initier une connexion.

Cela peut sembler être une bonne mesure de sécurité, malheureusement, un attaquant avec quelques connaissances de base aura vite fait de trouver le SSID.

En effet, le SSID est toujours annoncé par les clients dans les Probe Requests (pour initer une connexion) et par l’AP dans les Probe Responses.

Néanmoins, cette technique permet de se protéger des « attaquants » non aguerris.

MAC Address filtering

Cette technique consiste à bloquer les clients n’ayant pas une adresse MAC reconnue comme étant de confiance.

Malheureusement, un attaquant aura vite fait de remplacer son adresse Mac part celle d’un client reconnu comme étant de confiance.

WEP – Wired Equivalent Privacy

Cette technique permet aux clients de s’authentifier en utilisant une clé partagée.

Cette clé est au format hexadécimal.

L’encryption en WEP est constituée de la clé partagée, plus d’un vecteur d’initialisation.

La clé partagée peut avoir une taille de 40 ou 104 bits.

Le vecteur d’initialisation a lui une taille de 24 bits.

Ce qui nous donne une clé d’encryption de 64 ou 128 bits.

Le vecteur d’initialisation va changer au fil des transferts.

A chaque Frame envoyée, le vecteur évolue (en général il est incrémenté de 1).

L’évolution du vecteur d’initialisation permet de ne pas utiliser deux fois la même clé de cryptage.

En effet, WEP utilise un cryptage par flot, ce qui interdit d’utiliser plusieurs fois la même clé, pour des raisons de sécurité.

Cela aura pour effet d’ajouter un caractère aléatoire à l’encryption.

Une même donnée ne sera pas encryptée pareil si elle est envoyée deux fois.

Sauf qu’en WEP, il existe plusieurs problèmes :

- Le vecteur d’initialisation est envoyé en clair avec chaque Frame

- Le vecteur d’initialisation ne fait que 24 bits

- Certains vecteurs d’initialisation donnent lieu à des clés dites « faibles »

C’est pourquoi, un attaquant qui écoute le réseau sera en mesure de reconstruire la clé au bout d’un certain temps.

Avec les bonnes connaissances et les bons outils, il est possible d’infiltrer un réseau WEP en quelques minutes.

De plus, il sera possible de décrypter le trafic des autres clients.

WPA – Wi-Fi Protected Access

Le WPA a été développé pour pallier aux faiblesses de WEP.

Il fonctionne avec une clé de 128 bits et un vecteur d’initialisation de 48 bits.

De plus, WPA utilise le protocoleTKIP qui change la clé de base de manière dynamique pendant l’utilisation.

Le côté aléatoire dans l’encryption est largement renforcé.

Le tout ensemble, WPA offre une bien meilleure sécurité que WEP.

Rapidement, WPA 2 est apparu.

Il n’utilise plus TKIP mais CCMP, lequel est bien meilleur.

CCMP s’appuie sur AES pour le chiffrement.

En utilisant EAP, il est possible d’authentifier les utilisateurs à l’aide d’un serveur Radius (cf. article Sécurité de niveau 2).

8) AP lourd ou léger

Terminons en parlant des deux types d’AP qui existent :

- Lourd

- Léger

Un AP dit lourd devra être configuré à la main, et fonctionnera de manière autonome.

Un AP léger sera pris en charge par un contrôleur. Ce contrôleur permettra de gérer les bornes (configuration, monitoring, MAJ, etc…).

De plus, tout le trafic passera par le contrôleur.

Il s’agit là de la grande faiblesse de ce système.

C’est pourquoi aujourd’hui certains contrôleurs ne s’occupent que de gérer les bornes.

9) Conclusion

Nous voici arrivé au terme de cette présentation des réseaux sans fil.

Nous avons fait le tour des grandes notions qui entourent le Wireless.

Chacune d’entre elles pourraient faire l’objet d’un article complet. Néanmoins, ce tour d’horizon sera suffisant pour aujourd’hui.

J’invite les plus curieux à approfondir les points que je n’aurais pas suffisamment détaillé.

Merci bcp

Merci beaucoup