Une fois la découverte de réseau réalisée, il peut être intéressent de lancer un scan de vulnérabilités.

Le but ici est de découvrir les failles, de manière à les corriger ou les exploiter.

Plusieurs outils permettent de faire des scans automatiques, est génèrent des rapports.

Dans ce premier article, nous allons utiliser Nmap comme outils d’analyse. Nous verrons qu’il propose des scripts permettent de faire des scans basiques.

Dans les articles suivants, nous utiliserons Nessus et OpenVAS

Commençons donc par parler de Nmap.

Nous avons pu voir dans un article précédent que Nmap permet de faire toute sorte de scan réseau.

Mais nous n’avons pas parlé de NSE – Nmap Scripting Engine.

NSE est le moteur de script de Nmap.

Il permet à Nmap d’utiliser des scripts pour automatiser certaines tâches.

Nmap propose plusieurs catégories de scripts, chacune comportant une multitude de scripts.

Vous trouverez la liste à cette adresse : http://nmap.org/nsedoc/index.html

Voici un exemple de scan utilisant la catégorie de scripts par défaut :

root@kali:~# nmap -script=default 192.168.1.163 -oX rapport.xml

root@kali:# xsltproc rapport.xml -o rapport.html

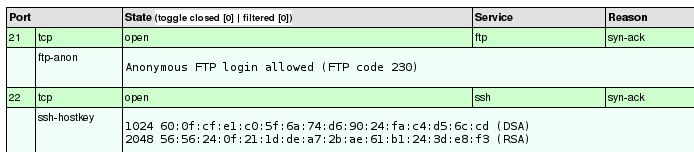

En consultant le rapport, vous pouvez voir le résultat des scripts de la catégorie Default.

Il est possible de spécifier d’autres catégories, en les séparant par une virgule.

Pour réaliser un scan de vulnérabilités pus complet, vous pouvez utiliser les catégories suivantes :

- Default

- Auth

- Vuln

- Exploit

- External (si l’IP est publique)

root@kali:# nmap -sV --script=exploit,vuln,auth,default 192.168.1.163 -oX rapport.xml

root@kali:# xsltproc rapport.xml -o rapport.html

Le rapport fourni est alors plus conséquent.

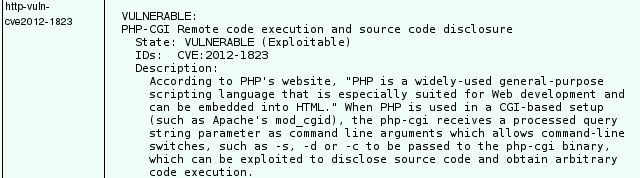

Par exemple, il a pu identifier une faille au niveau du serveur Web :

Ou bien encore au niveau de MySQL :

Même si il est très simple d’utiliser ces scripts, il ne s’agit là que de scans très basiques.

Laisser un commentaire