Si vous maitrisez la configuration basique d’EIGRP, il est temps de passer à la configuration avancée.

Nous allons voir comment mettre en place EIGRP dans un réseau utilisant Frame Relay. Puis nous sécuriserons le tout en mettant en place de l’authentification.

Ce sera aussi l’occasion de revoir la configuration basique.

1) Configuration basique

1.1) Topologie à utiliser

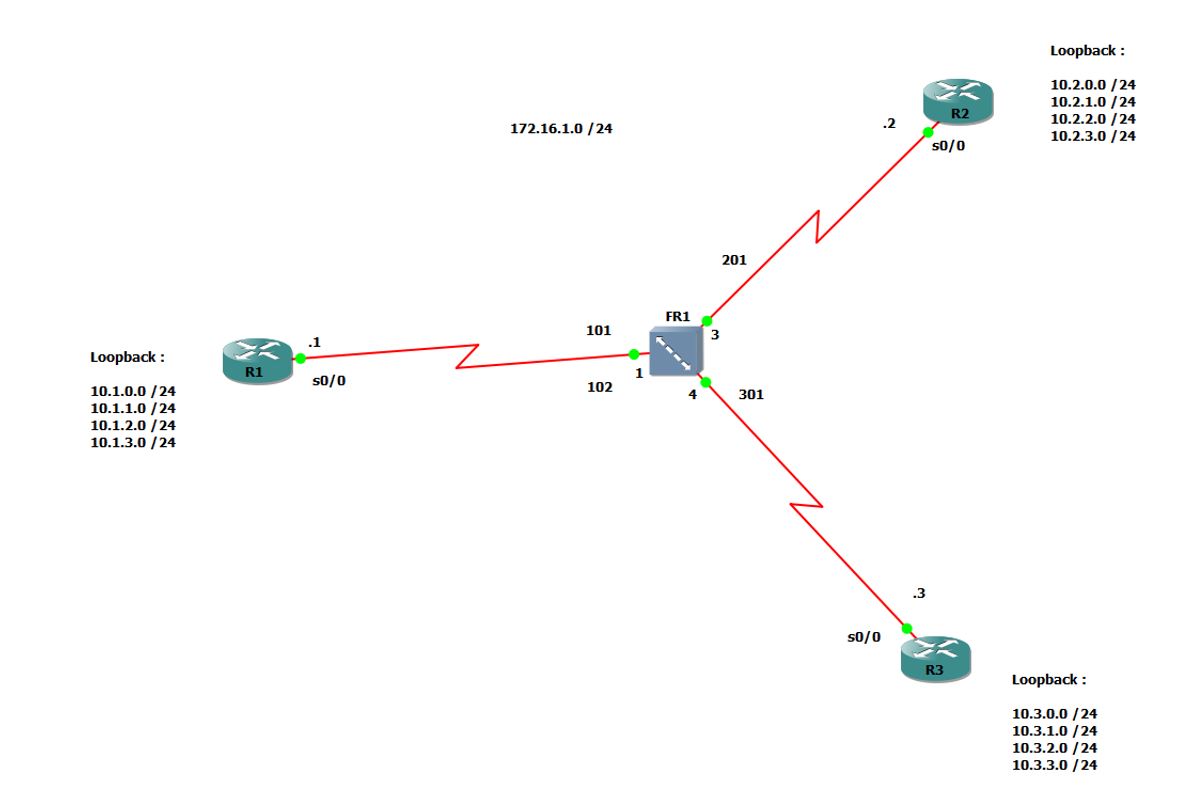

Voici la topologie à utiliser pour ce TP :

L’équipement du milieu est un switch Frame Relay. Les routeurs sont donc interconnectés par un réseau Frame Relay.

La topologie est du type Hub-And-Spoke, car c’est R1 qui assure la connectivité entre R2 et R3.

Quand R2 veut joindre R3, il envoie le message à R1, qui le route ensuite à R3.

Seul R1 possède un PVC vers toutes les destinations.

Les équipements ont simplement été configurés avec les IP données.

Les interfaces de Loopback servent à symboliser des sous réseaux auxquels le routeur est connecté.

Exemple pour R1 :

– Loopback 0 : 10.1.0.1 255.255.255.0

– Loopback 1 : 10.1.1.1 255.255.255.0

– Etc…

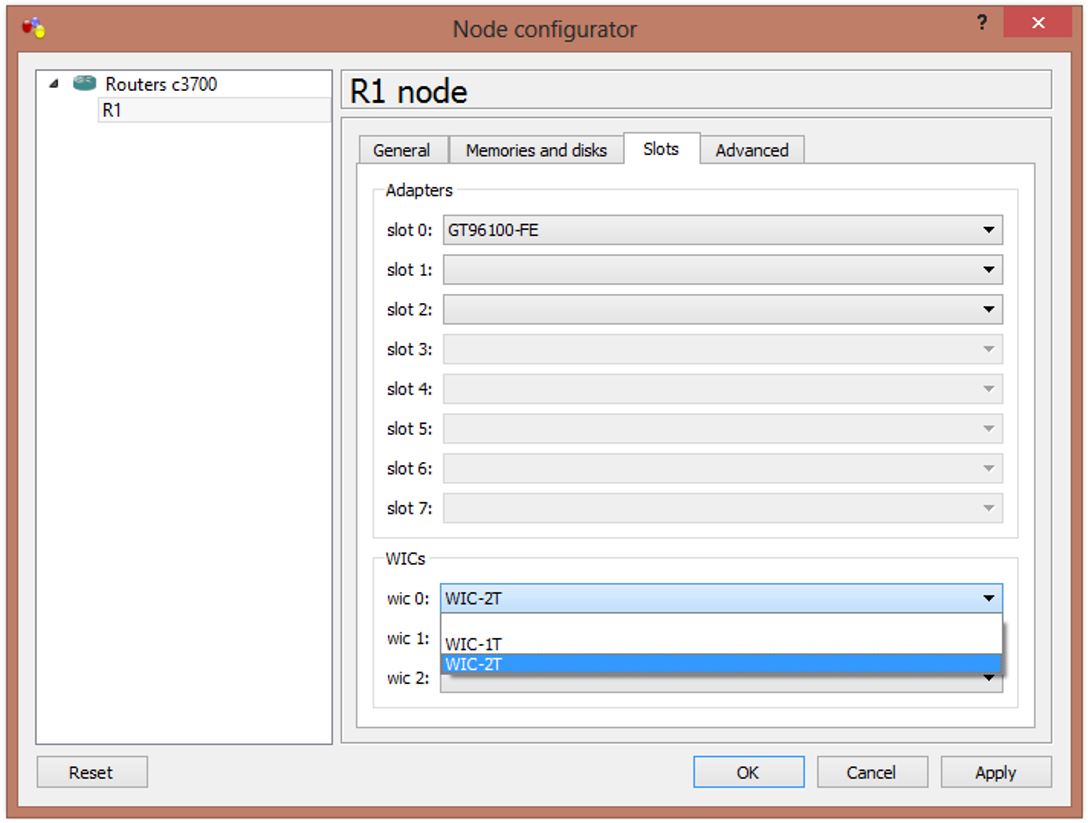

Afin de pouvoir relier les routeurs avec des liens séries, il faut ajouter un module sur les routeurs :

Clic droit sur le routeur, configurer :

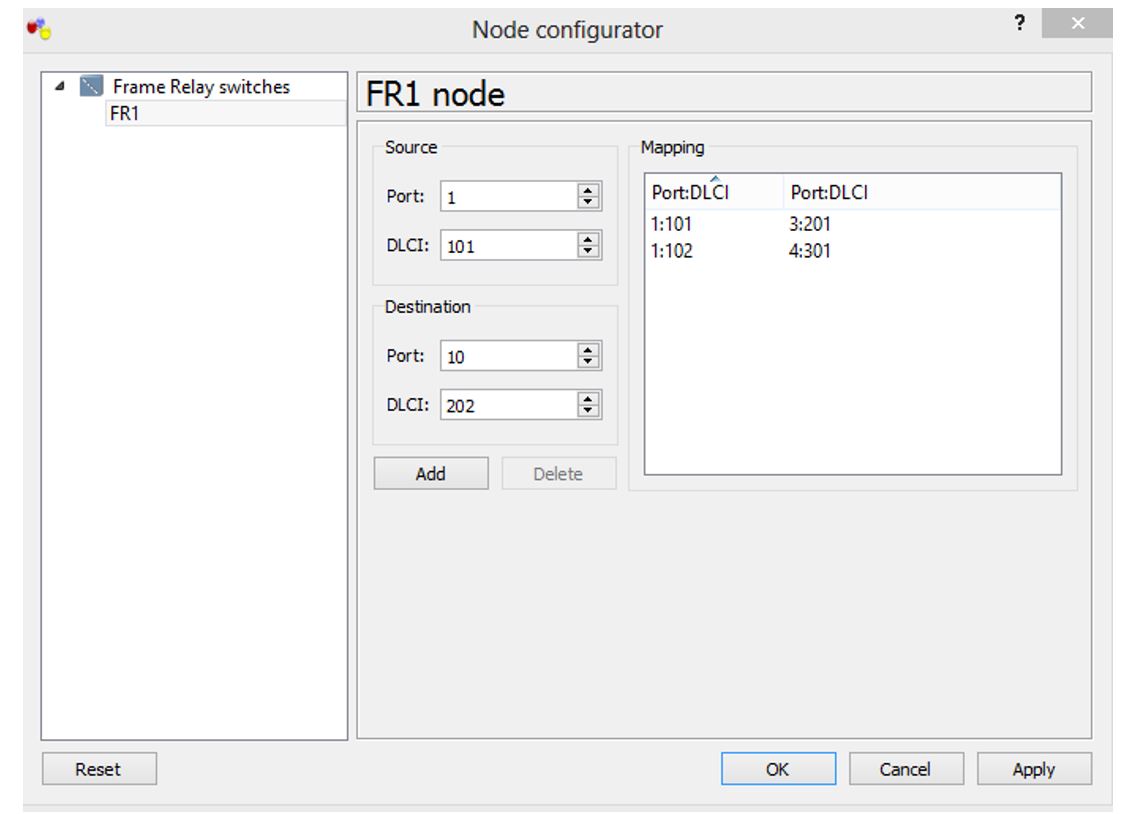

Pour ce TP nous avons besoin d’un Switch Frame Relay. GNS3 le propose nativement.

Voici comment le configurer :

Il ne reste plus qu’à appliquer les IP sur les interfaces (Serial et Loopback).

Vous voilà prêt à commencer !

1.2 Configuration Frame Relay

Les routeurs sont prêts à être utilisés.

Pour qu’ils puissent se joindre entre eux, il faut mettre place la configuration Frame Relay.

Si nécessaire, vous trouverez le détail ci-dessous.

Normalement, à ce stade, vous avez configuré les IP des interfaces Serial.

Si vous avez mis une IP sur la s0/0 de R1, enlevez là, et configurez l’interface comme ceci :

R1(config)#interface serial 0/0 R1(config-if)#no ip address R1(config-if)#encapsulation frame-relay

Voici la configuration Frame Relay :

R1(config)#interface serial 0/0.1 multipoint R1(config-subif)#ip address 172.16.1.1 255.255.255.0 R1(config-subif)#frame-relay map ip 172.16.1.2 101 broadcast R1(config-subif)#frame-relay map ip 172.16.1.3 102 broadcast

R2(config)#interface serial 0/0 R2(config-if)#encapsulation frame-relay R2(config-if)#ip address 172.16.1.2 255.255.255.0 R2(config-if)#frame-relay map ip 172.16.1.1 201 broadcast R2(config-if)#frame-relay map ip 172.16.1.3 201 broadcast

R3(config)#interface serial 0/0 R3(config-if)#encapsulation frame-relay R3(config-if)#ip address 172.16.1.3 255.255.255.0 R3(config-if)#frame-relay map ip 172.16.1.1 301 broadcast R3(config-if)#frame-relay map ip 172.16.1.2 301 broadcast

Pourquoi utilisons-nous le mot clé “Broadcast” ?

Simplement car le réseau Frame Relay est un réseau NBMA (Non Broadcast Multi Access).

Cela veut dire que les messages Broadcast et Multicast ne peuvent pas transiter sur le réseau.

Et pour rappel, certains messages EIGRP sont envoyés en Multicast.

Si cela n’est pas clair pour vous, je vous invite à revoir la section Frame Relay en CCNA.

Une fois la configuration en place, il ne reste plus qu’à tester la connectivité.

Utilisez des requêtes de Ping. Les trois routeurs devraient pouvoir se joindre.

1.3 Mise en place d’EIGRP

Voyons maintenant comment mettre en place l’EIGRP. Nous allons voir qu’il y a une petite subtilité due au Frame Relay.

Commençons par une configuration basique.

R1(config)#router eigrp 90 R1(config-router)#no auto-summary R1(config-router)#network 10.1.0.0 0.0.3.255 R1(config-router)#network 172.16.1.0 0.0.0.255

R2(config)#router eigrp 90 R2(config-router)#no auto-summary R2(config-router)#network 10.2.0.0 0.0.3.255 R2(config-router)#network 172.16.1.0 0.0.0.255

R3(config)#router eigrp 90 R3(config-router)#no auto-summary R3(config-router)#network 10.3.0.0 0.0.3.255 R3(config-router)#network 172.16.1.0 0.0.0.255

Voyons voir si tout fonctionne correctement.

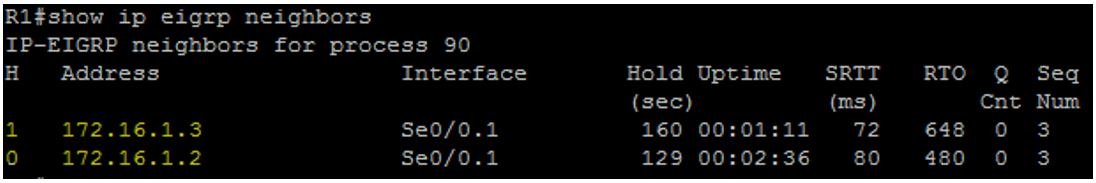

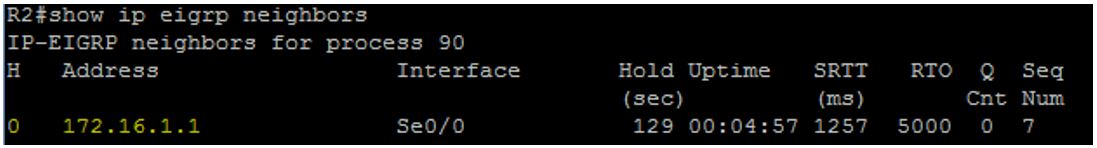

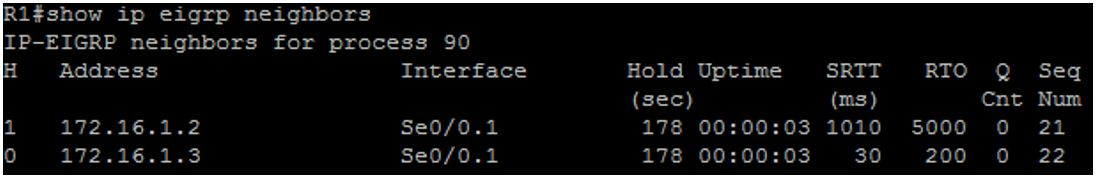

Nous allons déjà regarder si les routeurs se considèrent comme des voisins :

Du côté de R1, tout est OK.

Voyons R2 :

R2 ne connaît pas R3, car il n’y est pas directement relié.

Et il en est de même pour R3, il ne connaît pas R2.

Jusque ici, pas de problème, du moment que les routeurs connaissent toutes les route.

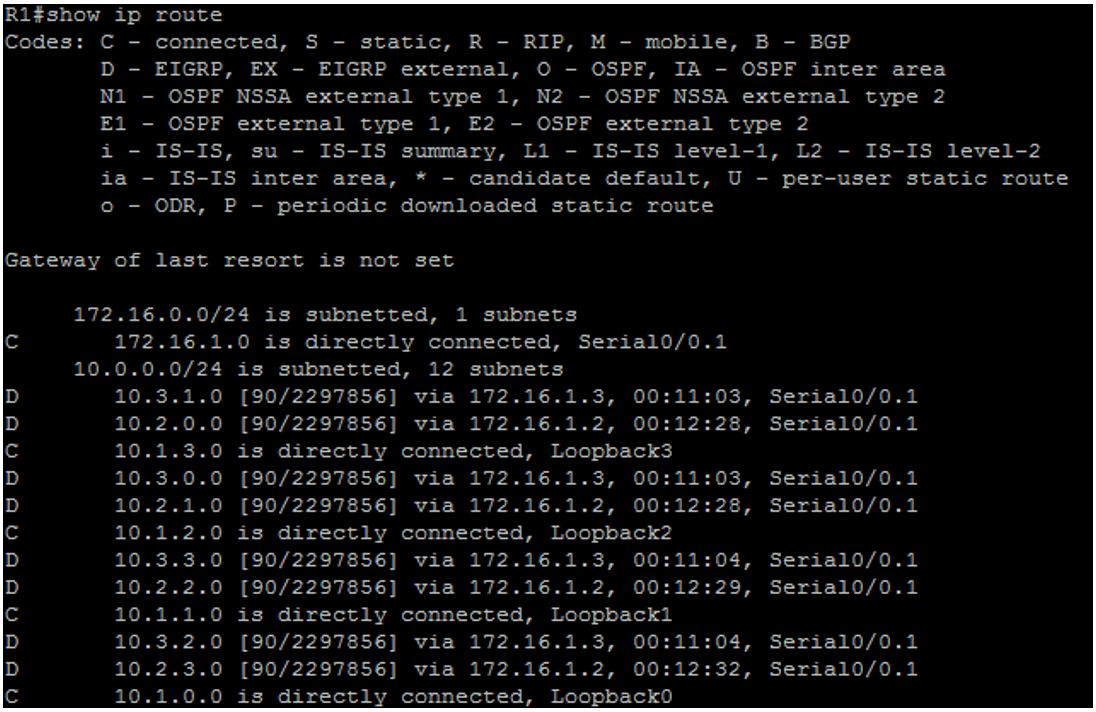

Voyons cela :

R1 connais 10.1.0.0, 10.2.0.0, 10.3.0.0.

R1 est donc OK.

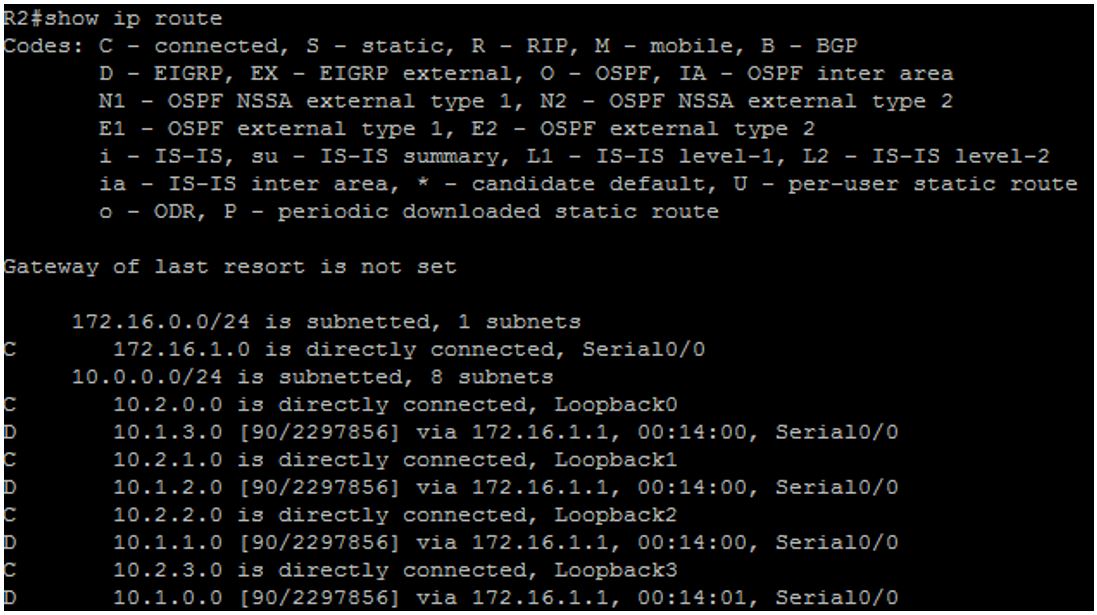

Voyons R2 :

Catastrophe, R2 ne connais pas 10.3.0.0 /22 !

Mais d’où vient donc le problème ?

Il s’agit d’une notion déjà abordée en CCNA : le Split Horizon.

Souvenez-vous, c’est une fonctionnalité qui empêche le routeur de renvoyer une MAJ de routage par l’interface sur laquelle il a reçu cette MAJ.

En l’occurrence, R1 ne voudra pas renvoyer les MAJ venant de R3 vers R2, car c’est la même interface qui sera utilisée.

Nous allons donc désactiver le Split Horizon sur R1, pour l’interface s0/0.1 :

R1(config)#interface serial 0/0.1 R1(config-subif)#no ip split-horizon eigrp 90

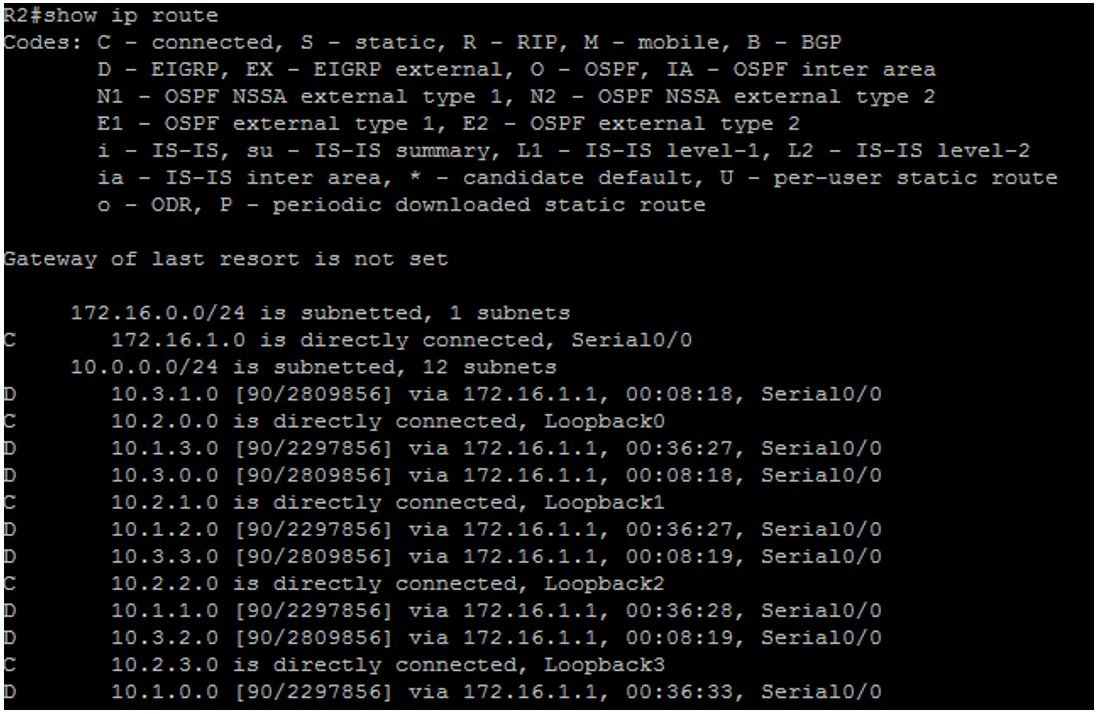

Retournons voir R2 :

C’est parfait, R2 connais maintenant la route pour 10.3.0.0 /22 !

Vous pouvez même faire un Ping pour tester.

Mettons en place un peu de Summarization de route.

Malgré le peu de route, les tables de routage sont déjà encombrées.

R1(config)#interface serial 0/0.1 R1(config-subif)#ip summary-address eigrp 90 10.1.0.0 255.255.252.0

R2(config)#interface serial 0/0 R2(config-if)#ip summary-address eigrp 90 10.2.0.0 255.255.252.0

R3(config)#interface serial 0/0 R3(config-if)#ip summary-address eigrp 90 10.3.0.0 255.255.252.0

Avec “Show ip route” vous pourrez voir le résultat.

Si la bande passante du réseau Frame Relay est faible, cela peut causer des problèmes.

En effet, par défaut EIGRP n’utilise que, au maximum, 50% de la bande passante du lien pour envoyer des messages (MAJ de routage, etc…). Pour router les paquets, cette restriction n’entre pas en compte.

De plus, il divise cela par le nombre de voisin sur le lien.

Donc R1 n’utilisera que 25% de la bande passante du lien derrière s0/0 pour envoyer des messages EIGRP vers R2, et 25% pour R3

Si à la base le lien a une bande passante faible, cela peut éventuellement poser problème.

Si tel est le cas, la solution est simple.

Il convient de dire à EIGRP qu’il a le droit d’utiliser plus de bande passante.

Simple, non ? La configuration l’est tout autant !

R1(config-subif)#interface serial 0/0.1 R1(config-subif)#ip bandwidth-percent eigrp 90 80

La première valeur (90) correspond à l’AS.

La deuxième (80), correspond au pourcentage de la bande passante que peut utiliser EIGRP.

Ici, R2 et R3 auront tous les deux droit à 40% de la bande passante.

1.4 Authentification EIGRP

Dernière notion à aborder ici, l’authentification EIGRP.

Le but est d’empêcher un routeur non autorisé à participer au processus EIGRP.

Par exemple, un attaquant pourrait se faire passer pour un routeur, et prétendre posséder d’excellentes routes vers toutes les destinations.

Il deviendrait alors le Next Hop pour toutes les destinations.

Il pourrait au choix, analyser le trafic transitant sur le réseau, ou simplement bloquer le trafic.

L’authentification est faite sur chaque message (MAJ de routage, etc…) reçu par le routeur.

Au moment d’envoyer le message, le routeur y place un Hash de ce message et d’une clé.

La clé est à configurer sur tous les routeurs.

De manière basique, le message ressemble donc à ceci :

– Message EIGRP

– Hash (message + clé secrète)

A l’arrivé, le routeur recalcule le Hash du message à partir de sa propre clé. Puis il le compare avec le Hash reçu.

Il est donc théoriquement impossible de se faire passer pour un routeur si l’on ne possède pas la clé secrète, car on ne pourrait pas créer le Hash attendu sans avoir la clé secrète.

Voyons comment mettre cela en place.

Attention, pendant la configuration les relations de voisinages vont être DOWN.

Voici la configuration à appliquer :

R1(config)#key chain EIGRP_KEYS R1(config-keychain)#key 1 R1(config-keychain-key)#key-string cisco R1(config-keychain-key)#accept-lifetime 00:00:00 1 jan 2013 00:00:00 1 jan 2014 R1(config-keychain-key)#send-lifetime 00:00:00 1 jan 2013 00:00:00 1 jan 2014

R1(config-keychain)#key 2 R1(config-keychain-key)#key-string LabCisco R1(config-keychain-key)#accept-lifetime 00:00:00 30 dec 2013 infinite R1(config-keychain-key)#send-lifetime 00:00:00 30 dec 2013 infinite

Nous définissons un porte clé (Key-Chain), et nous y mettons des clés.

Ces clés ont une valeur (le mot de passe), un ID ainsi une période de validité et d’envoi.

La première clé sera valable et envoyée, du 01 Janvier 2013 au 01 Janvier 2014.

Cela veut dire que le routeur utilisera cette clé durant cette période. Mais aussi qu’une mise à jour reçue avec cette clé sera valable pendant cette période.

La deuxième clé est sera quant à elle utilisée plus tard.

Nous pouvons voir que les deux clés se superposent dans les dates de validité et d’envoi.

C’est une bonne pratique permettant de s’assurer que l’authentification sera fonctionnelle au moment où la clé No1 ne sera plus valable.

Nous allons maintenant appliquer la même configuration sur R2 et R3.

Attention, le numéro de clé et la Key-String doivent correspondre entre les deux routeurs.

R2 et R3 doivent avoir une clé numéro 1 ayant pour Key-String Cisco. Pareil pour la clé numéro 2.

Bien entendu, les dates doivent être cohérentes.

En bref, le mieux reste encore d’appliquer exactement la même configuration sur R2 et R3.

Reprenez donc les commandes ci-dessus, et appliquez les aussi sur R2 er R3.

Maintenant que les 3 routeurs possèdent les codes d’authentifications, il ne reste plus qu’à les utiliser.

Avant d’aller plus loin, assurer vous que la date et l’heure soient bien configurées sur vos routeurs.

Si ce n’est pas le cas, voici les commandes :

R1#clock set 12:00:00 May 01 2013 R2#clock set 12:00:00 May 01 2013 R3#clock set 12:00:00 May 01 2013

Pour activer l’authentification, cela se passe sur l’interface qui fait face aux routeurs voisins.

R1(config)#interface serial 0/0.1 R1(config-subif)#ip authentication mode eigrp 90 md5 R1(config-subif)#ip authentication key-chain eigrp 90 EIGRP_KEYS

R2(config)#interface serial 0/0 R2(config-if)#ip authentication mode eigrp 90 md5 R2(config-if)#ip authentication key-chain eigrp 90 EIGRP_KEYS

R3(config)#interface serial 0/0 R3(config-if)#ip authentication mode eigrp 90 md5 R3(config-if)#ip authentication key-chain eigrp 90 EIGRP_KEYS

Si tout est bien configuré, les relations de voisinage devraient revenir :

Si ce n’est pas me cas, vérifiez :

– La date

– Les ID de clé

– Les Key-String

– Les Accept-lifetime, Send-lifetime

Finissons sur un peu de Debug.

Prenons l’exemple ou le Key-Chain a été mal configuré sur R2.

Par exemple :

R2(config)#key chain EIGRP_KEYS R2(config-keychain)#key 2 R2(config-keychain-key)#key-string cisco R2(config-keychain-key)#accept-lifetime 00:00:00 1 jan 2013 00:00:00 1 jan 2014 R2(config-keychain-key)#send-lifetime 00:00:00 1 jan 2013 00:00:00 1 jan 2014

L’ID de la clé ayant pour Key-String « Cisco » ne correspond pas avec celui de R1.

Avec la commande « Debug EIGRP packets », nous pouvons constater le problème (parmi tous les autres paquets EIGRP)

Pour désactiver le Debug, utiliser la commande « undebug all »

1.5 Conclusion

Voilà, nous avons fini !

Nous avons donc vu comment mettre en place de l’EIGRP sur un réseau en Frame Relay.

S’il y a plusieurs voisins derrière une même interface, il faut désactiver le Split Horizon.

Si nécessaire, augmentez la quantité de bande passante que peut utiliser EIGRP. Pour rappel, par défaut, il n’utilise que 50% de la bande passante. De plus, ce chiffre est divisé par le nombre de voisin.

Nous avons revu la configuration basique d’EIGRP (avec le résumé de route).

Enfin, nous avons mis en place de l’authentification.

Ne pas oublier que les ID de clé ainsi que la Key-String doivent correspondre entre les routeurs.

bonjour Mr Valentin,

permettez moi d’abord de vous passer mes sincères salutations et vous dire que c’est avec un grand plaisir que je vous envoie ce petit message. je suis un grand admirateur de l’informatique en général et du réseau informatique en particulier et c’est avec un grand plaisir et une grande attention que je lis vos tutos. il n’y a pas longtemps que j’ai découvert votre site malheureusement mais vous m’avez permit de comprendre beaucoup de choses en très peu de temps. merci pour ce que vous faites, bon courage et bonne continuation.

bonsoir Mr valentin,

j’ai apprécie le travail que vous fournissez. la partie l’authentification de l’eigrp est trés utile pour moi.

MERCI beaucoup.