La création de tunnels VPN est l’une des fonctionnalités principales de l’ASA Cisco. Il est possible de réaliser des VPN site à site, mais aussi des VPN pour un accès distant. Dans cet article nous verrons comment configurer un VPN site à site entre deux ASA.

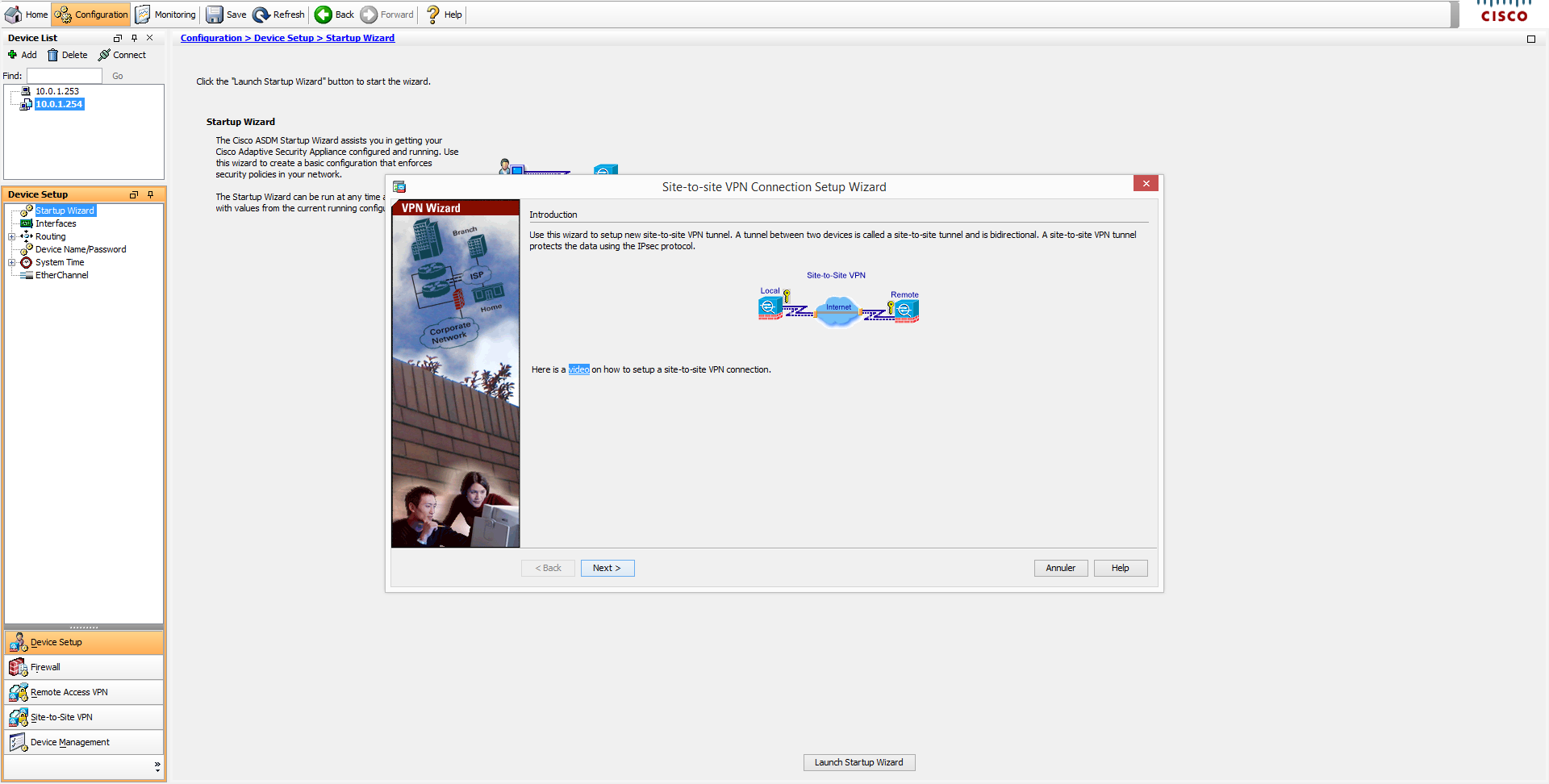

Etant donné la quantité de paramètre pour la mise en place d’un VPN, la configuration n’est pas toujours aisée. Heureusement, l’ASA propose un Wizard facilitant grandement le paramétrage.

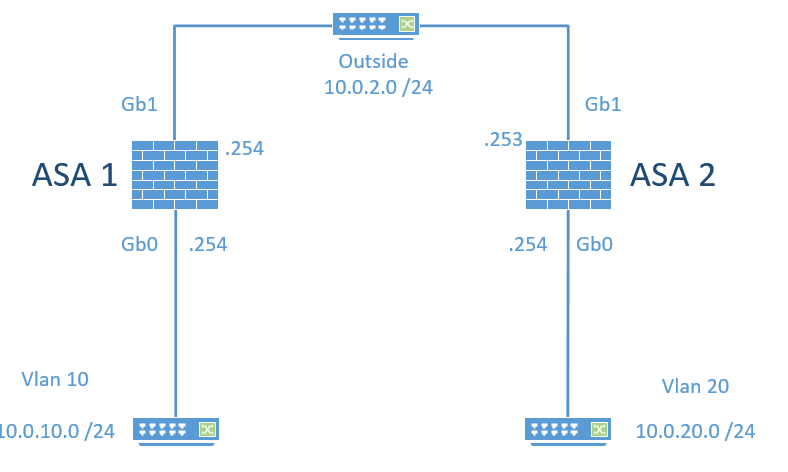

Infrastructure de test

Pour cet exemple, deux ASAs sont utilisés. Ils possèdent un paramétrage basique : un réseau local, un accès internet, du Dynamique PAT vers internet et du filtrage (firewall) sur le trafic venant de l’extérieur.

Voici un schéma de l’installation.

Sur les captures ci-dessous, vous verrez apparaitre un réseau 10.0.1.0 /24 présent sur les deux ASA. Il s’agit du réseau utilisé pour le management. Il n’entre pas en compte pour la configuration du VPN.

Configuration de l’ASA No 1

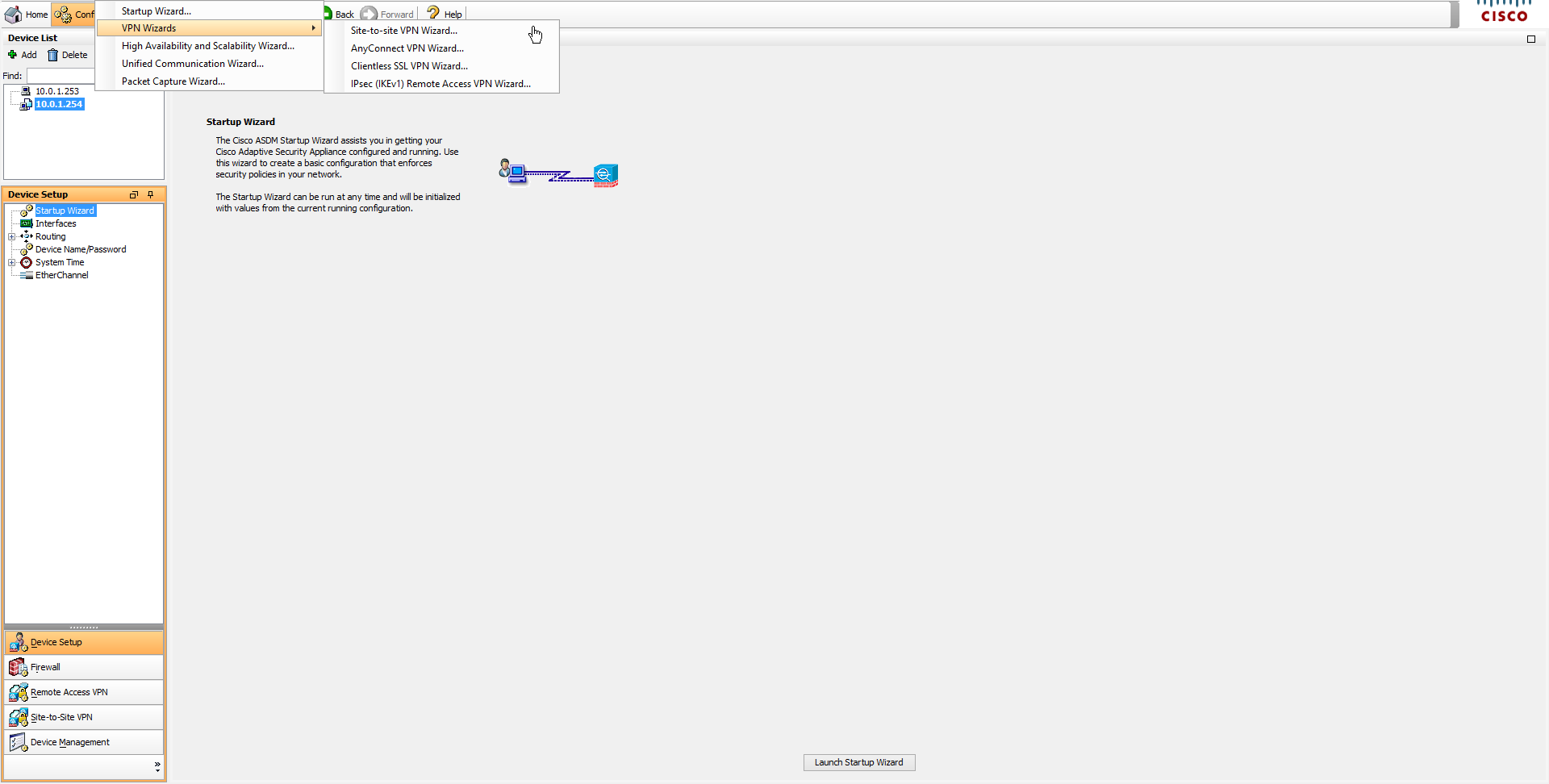

La configuration des deux ASA sera relativement similaire. Le Wizard sera utilisé pour réaliser une première configuration. Il sera toujours possible de modifier cette dernière par la suite.

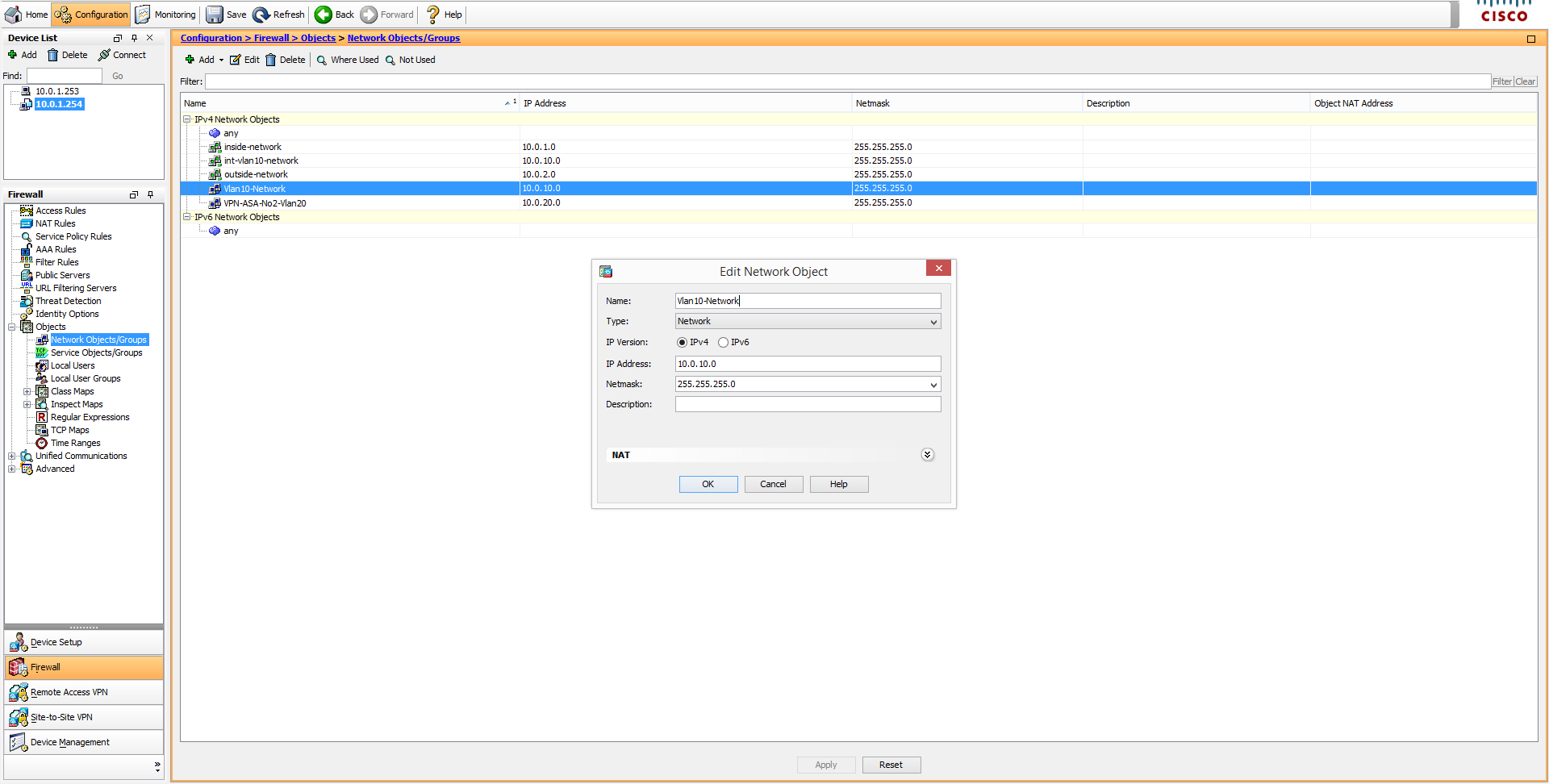

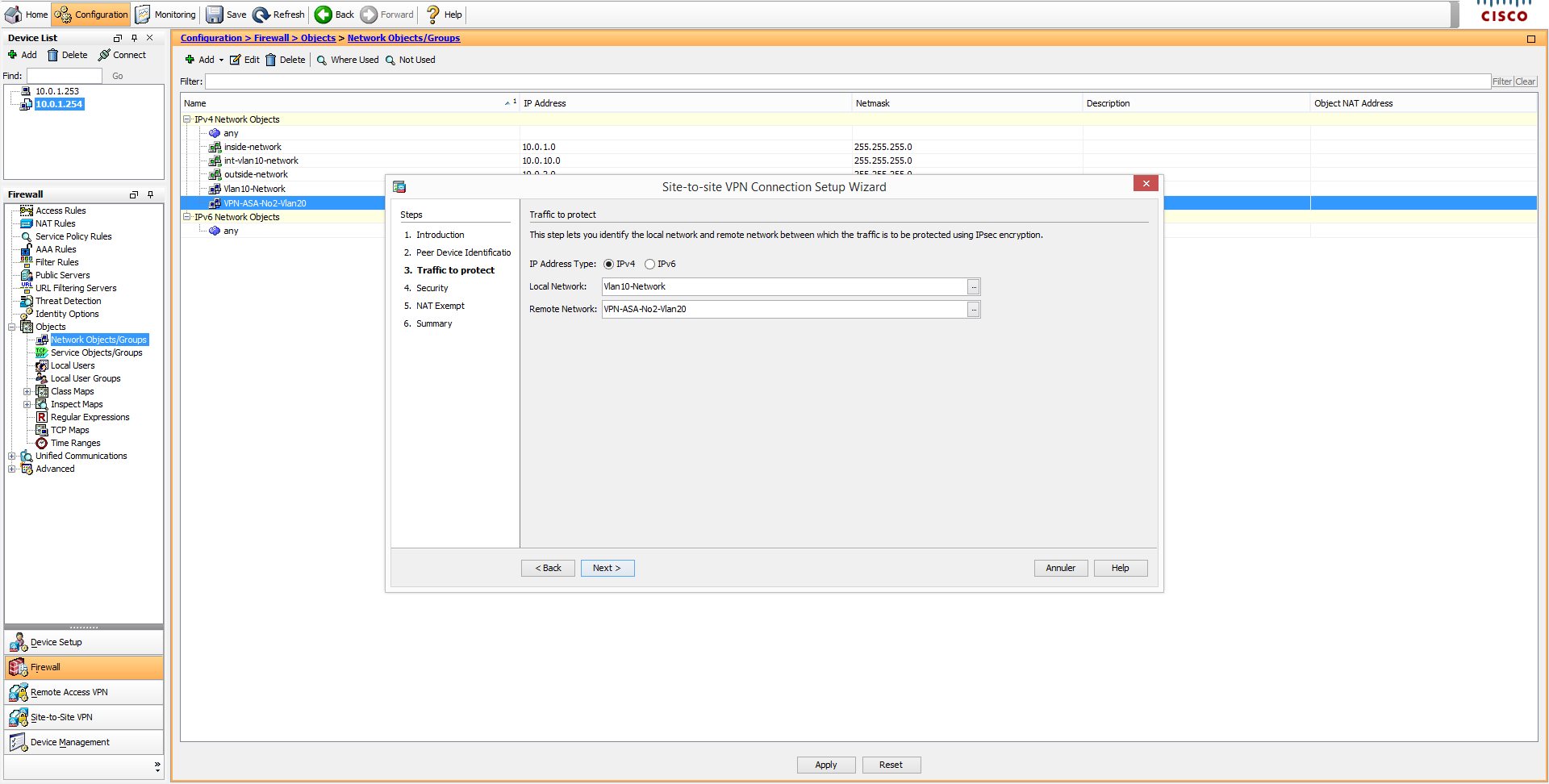

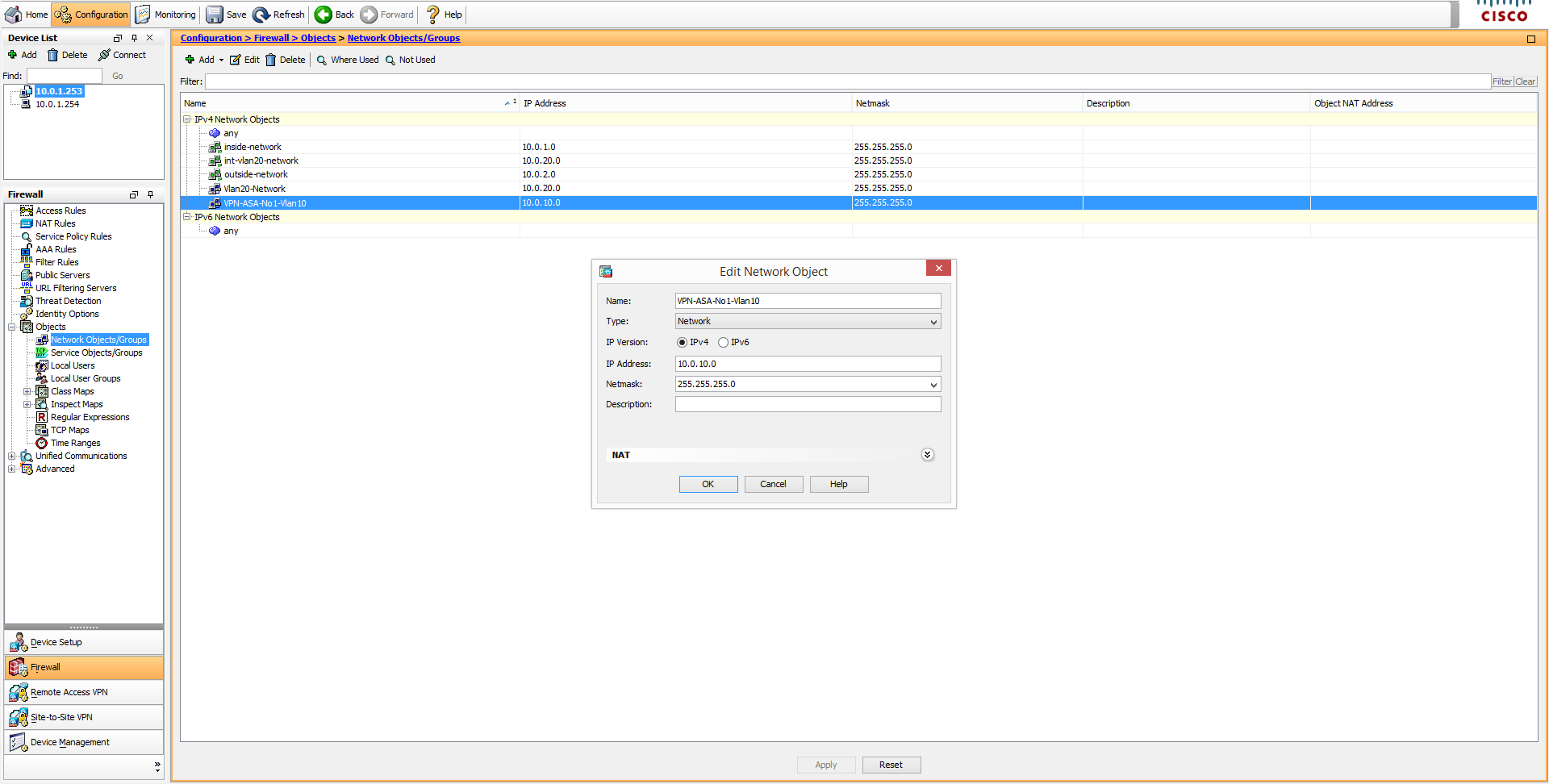

Configuration des Objets

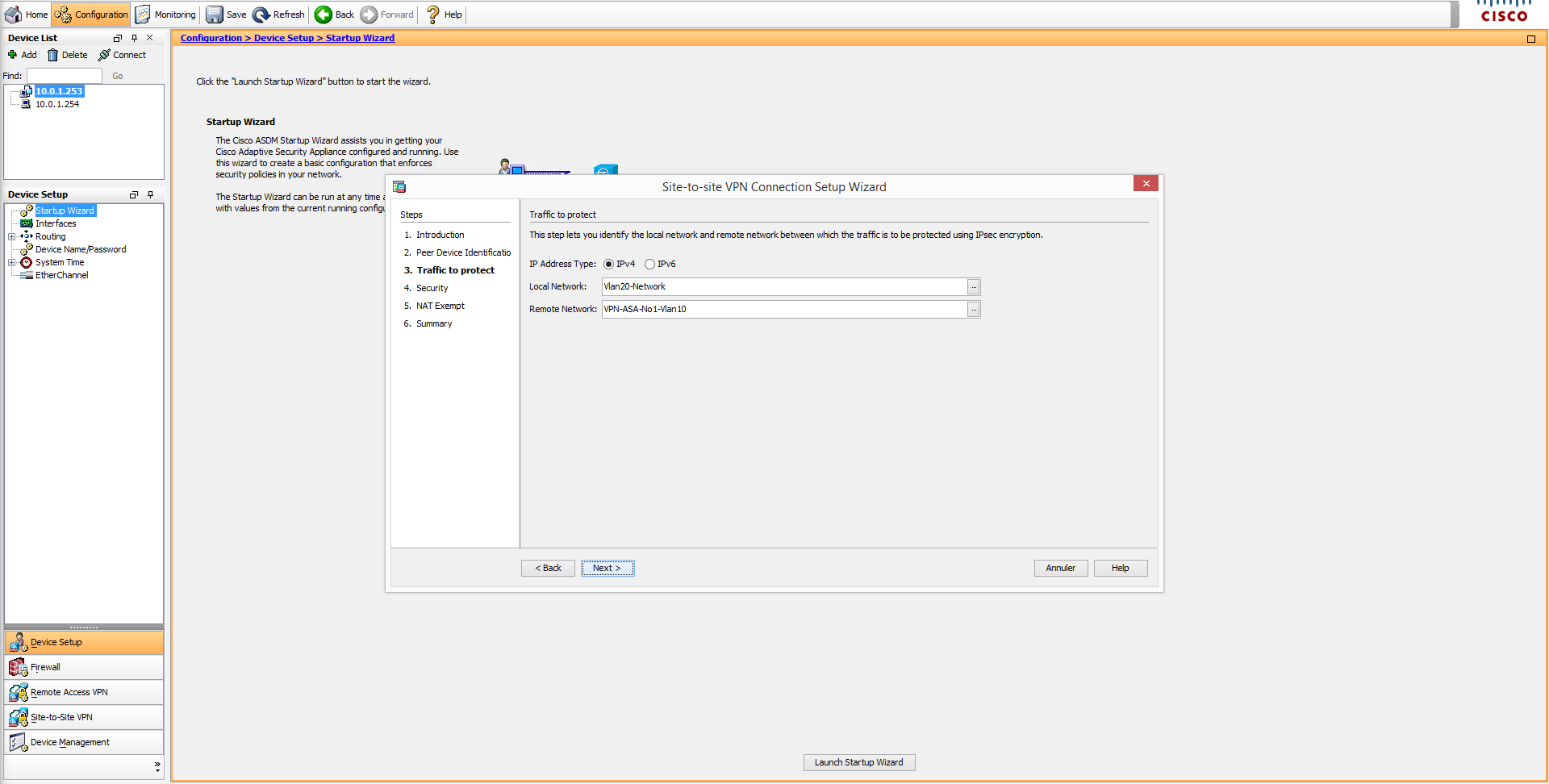

Il convient ici de créer deux objets. Un qui représente le réseau local de l’ASA 1 (Vlan 10 : 10.0.10.0 /24) et un autre qui représente le réseau local de l’ASA 2 (Vlan 20 : 10.0.20.0 /24).

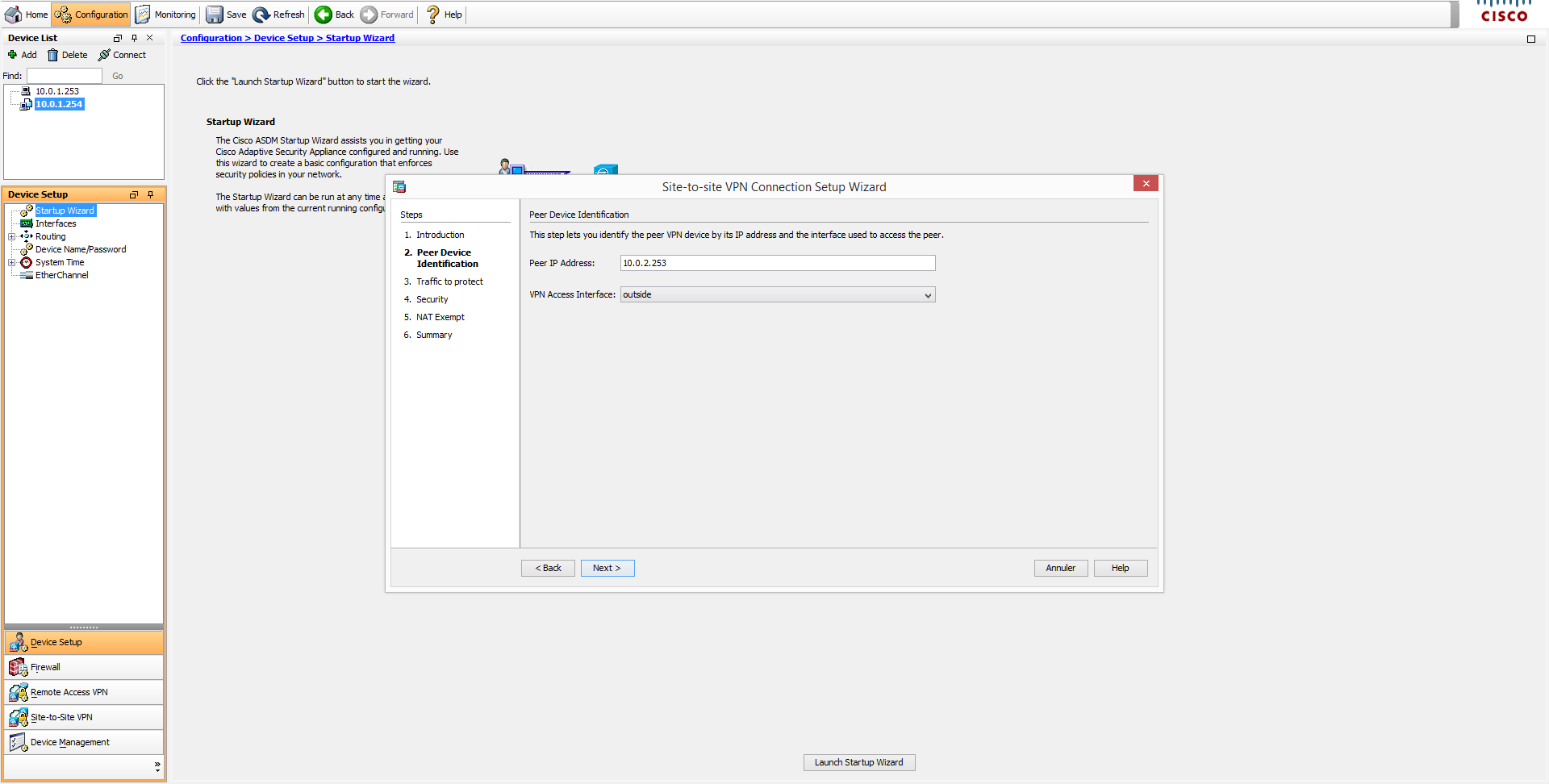

Configuration du VPN de l’ASA 1 vers l’ASA 2

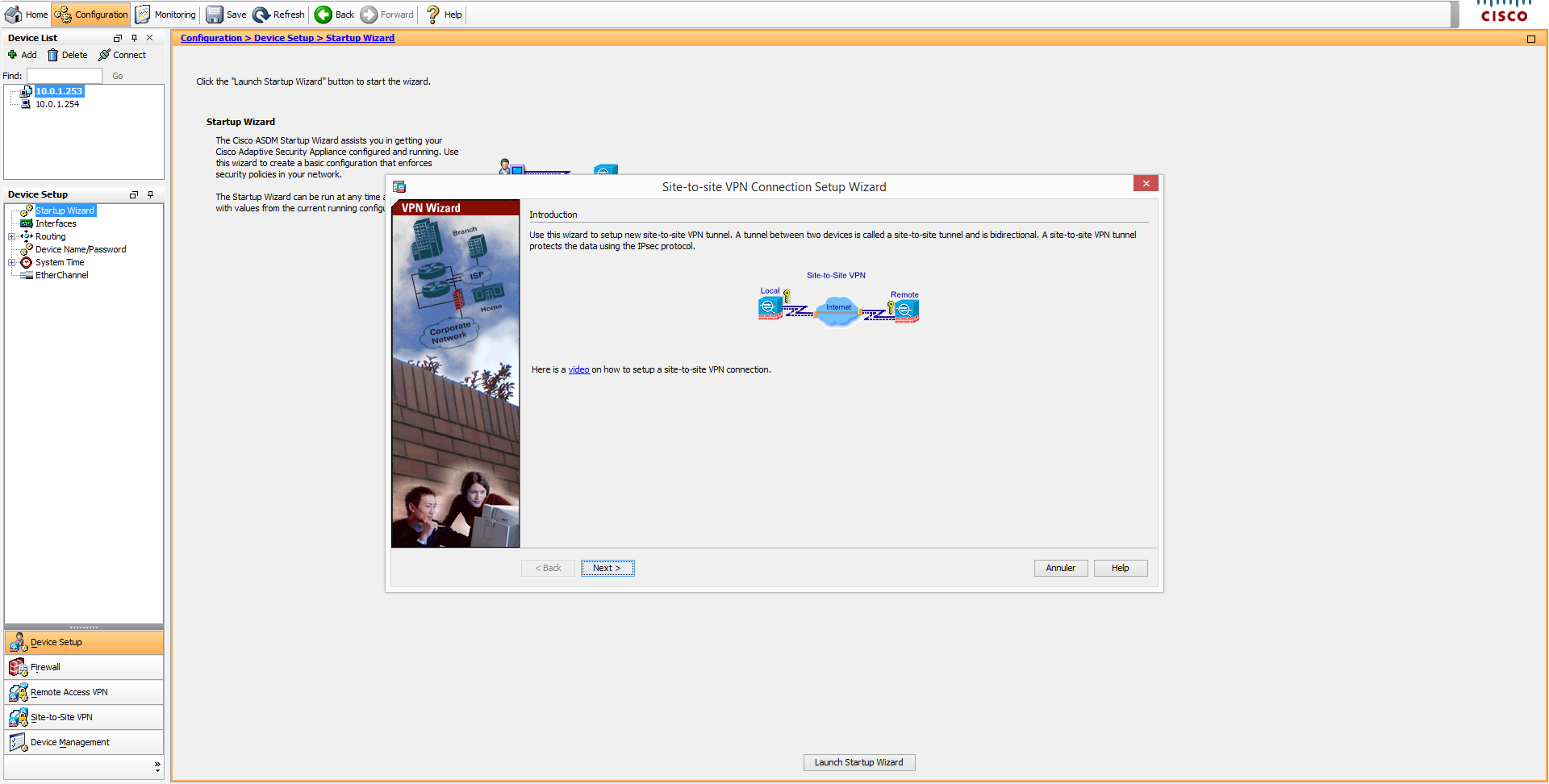

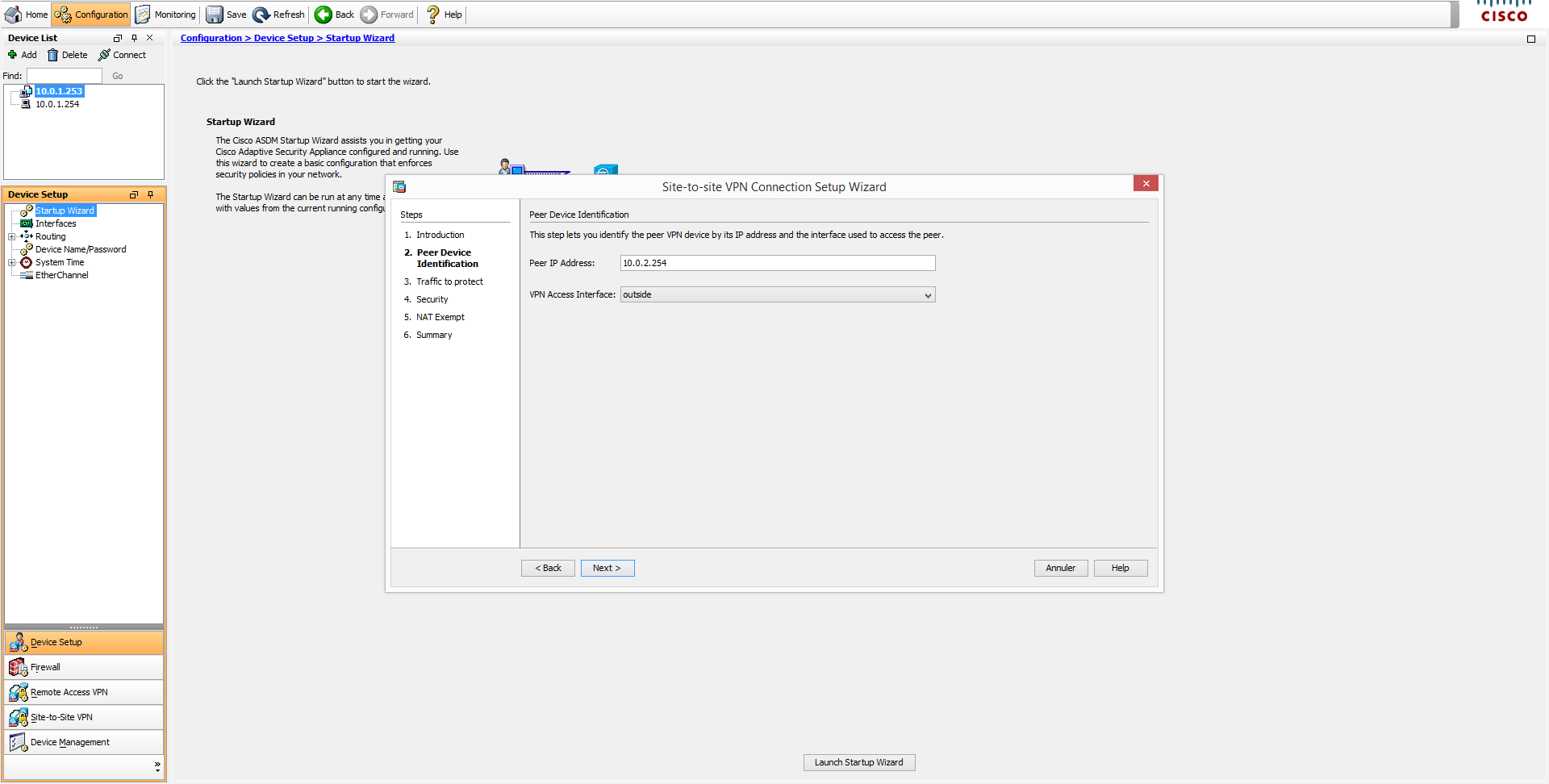

Nous pouvons à présent commencer la configuration du VPN sur l’ASA 1. Pour cela, lancer le Wizard pour le VPN Site-to-Site.

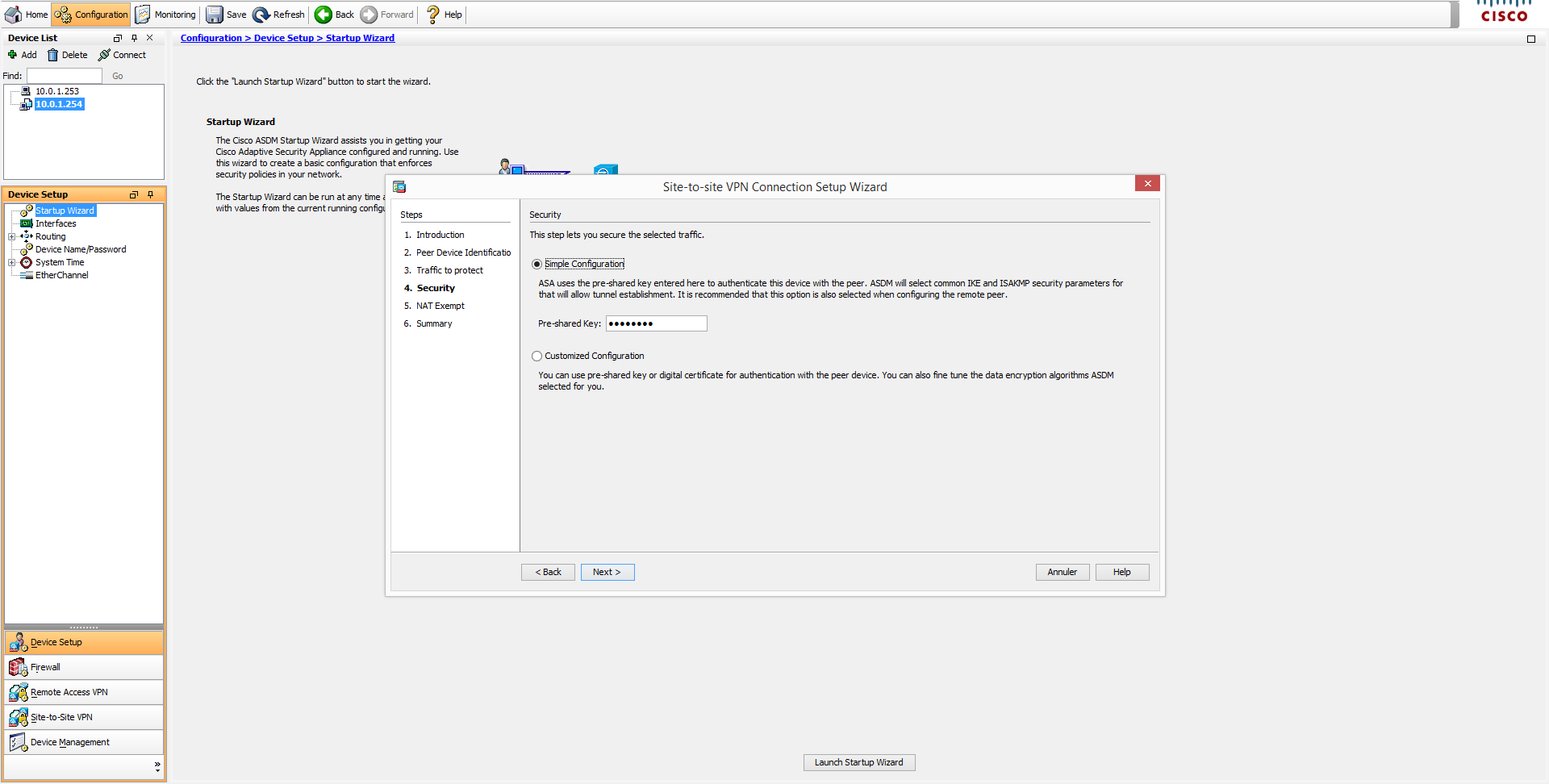

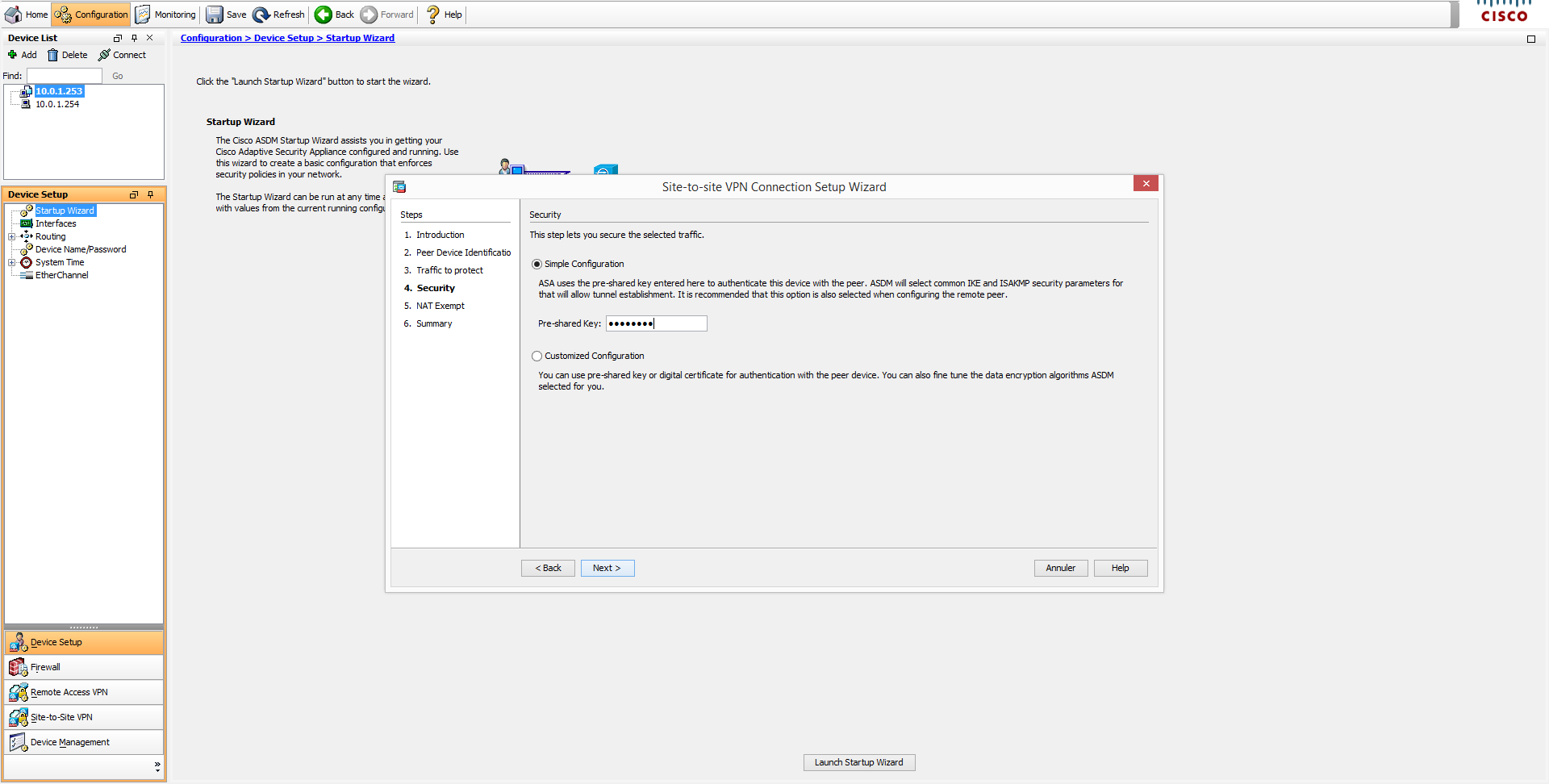

Dans l’écran suivant, vous avez le choix entre la configuration rapide ou la configuration avancée. Pour monter un VPN entre deux ASAs, la configuration rapide peut être suffisante. Les paramètres peuvent être édités par la suite, même si cela peut entrainer des erreurs de configuration.

La configuration rapide propose une authentification par clé partagée et accepte de nombreuses méthodes de sécurité.

La configuration avancée permet l’authentification par certificat et permet de choisir les méthodes de sécurité autorisées ainsi que l’activation du PFS – Perfect Forward Secrecy (nouvel échange Diffie Hellman à chaque négociation de phase 2).

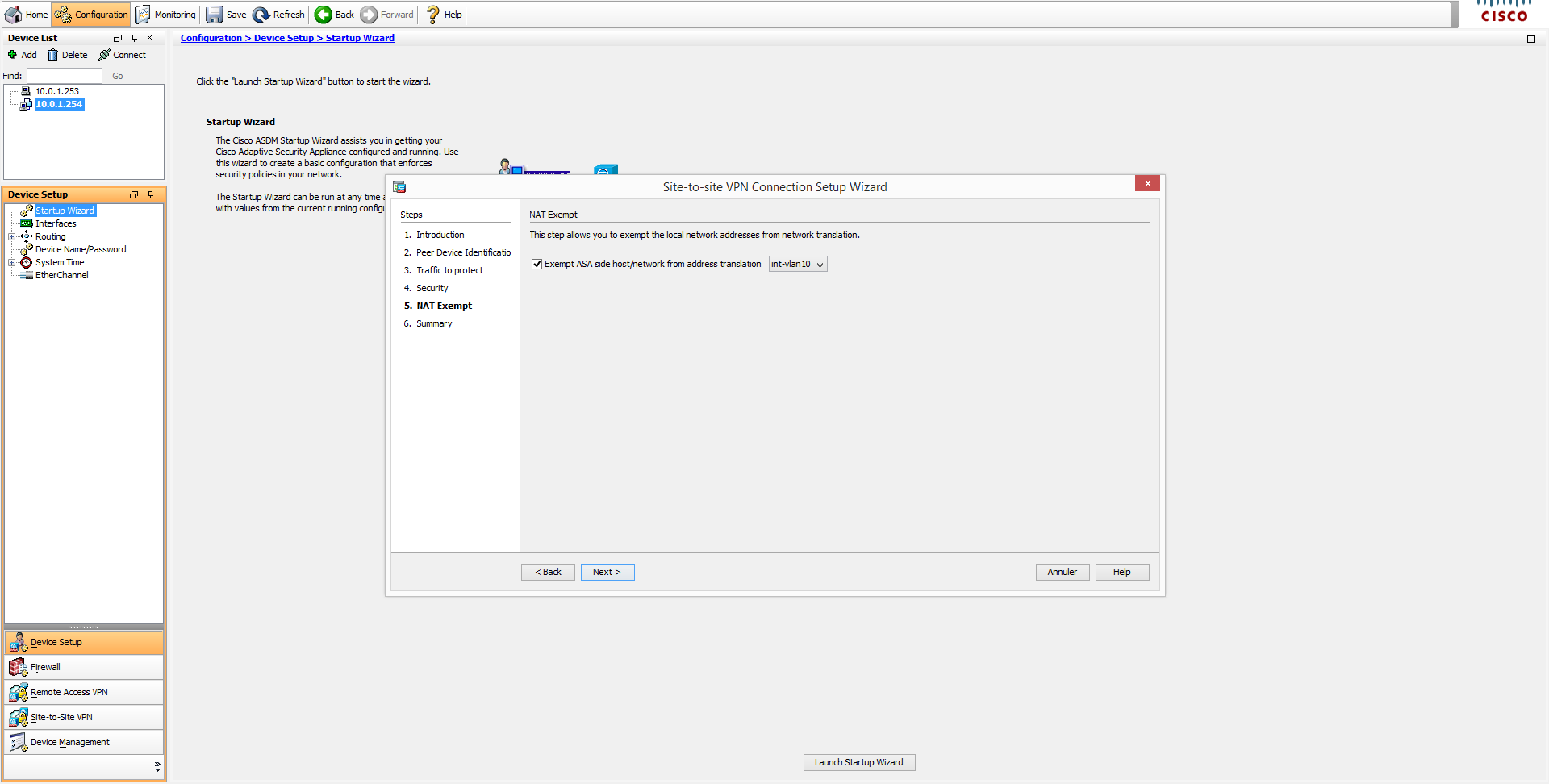

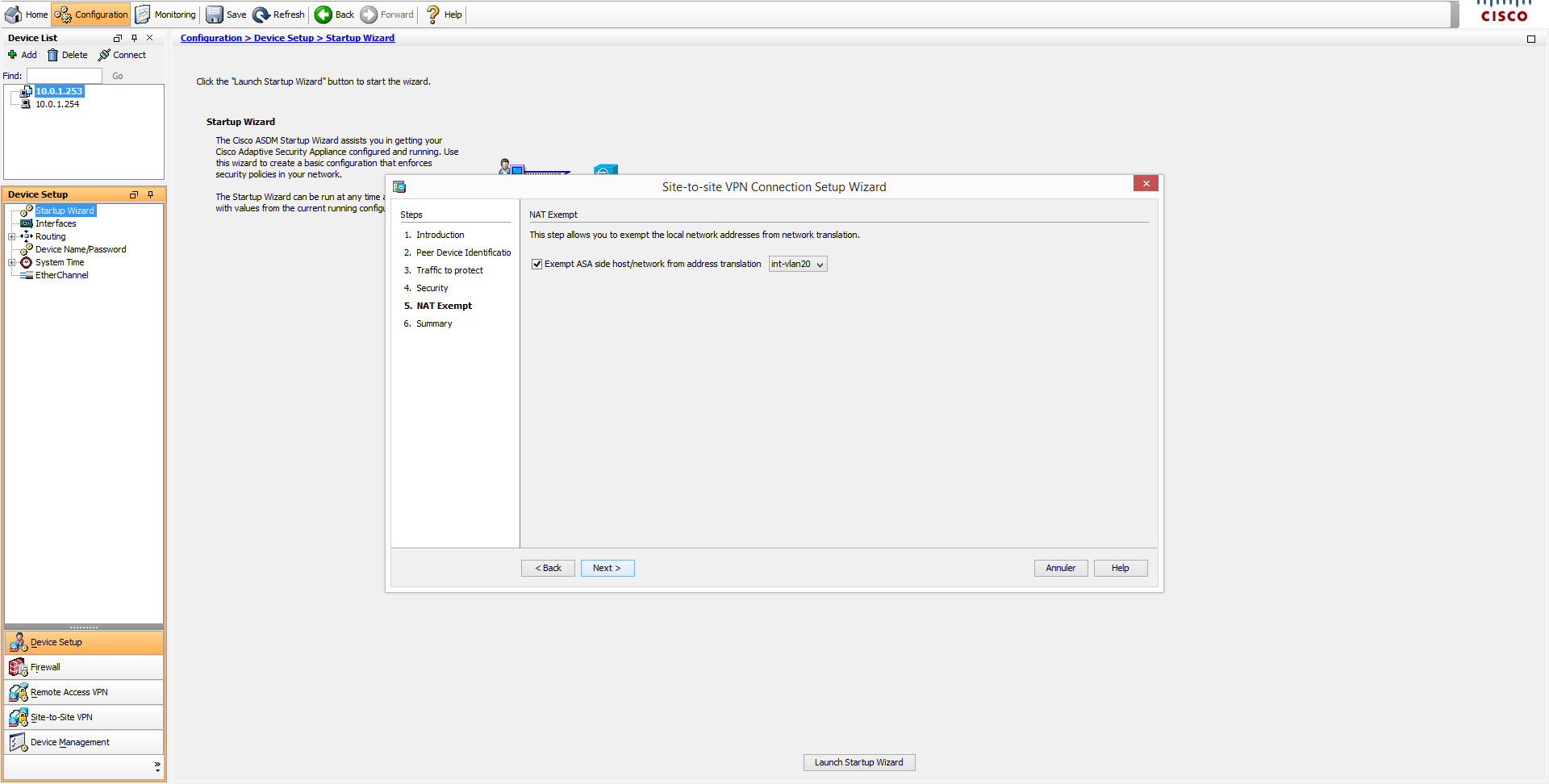

L’option suivante correspond au NAT Exempt. Cela permet d’éviter que le trafic venant du réseau choisi ne soit NATé lors de son passage dans le VPN. Il est donc important d’activer cette option pour tous les réseaux locaux concernés par le VPN (ici seulement le Vlan 10).

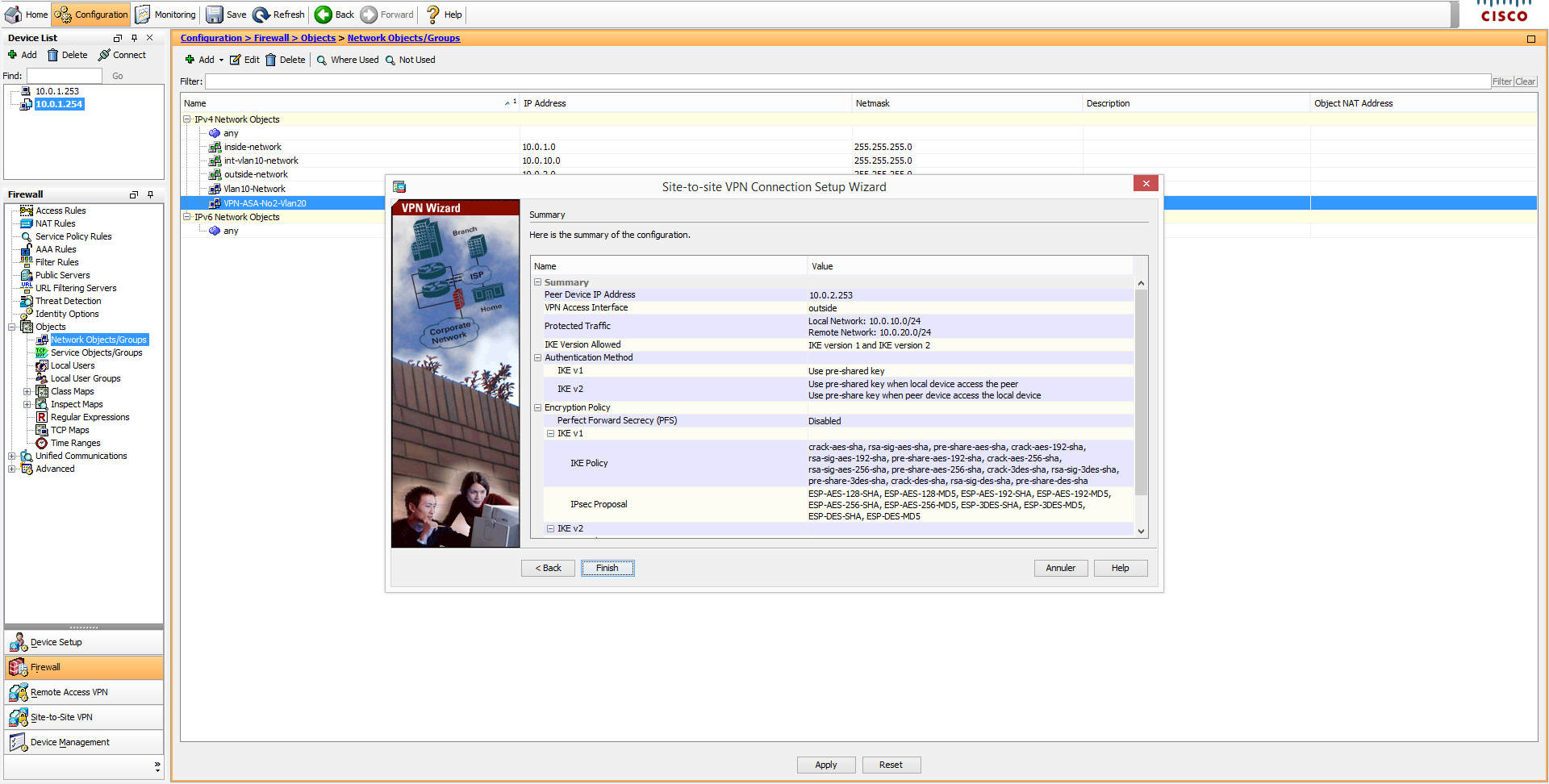

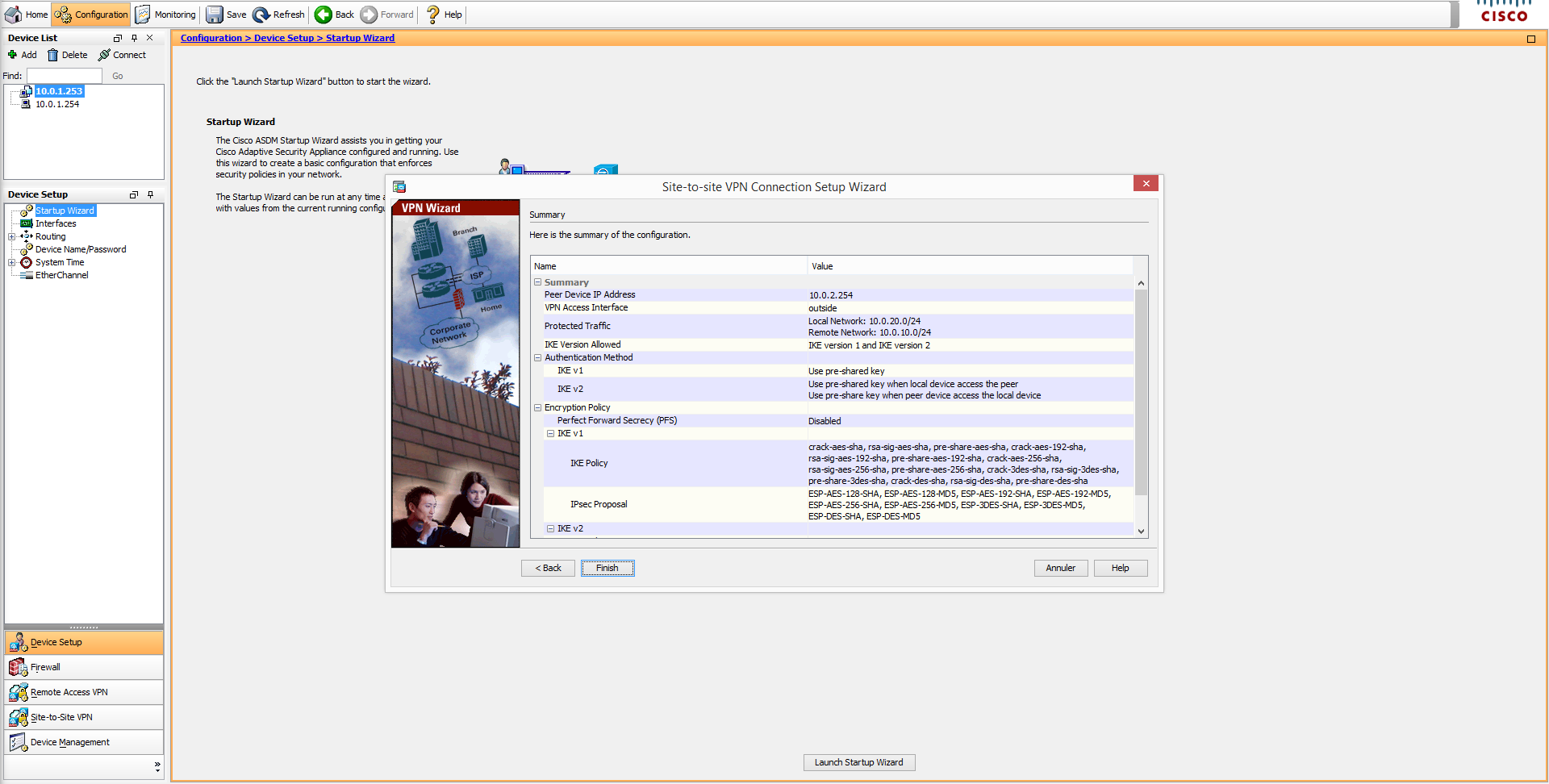

Le Wizard est terminé. Vous pouvez voir que par défaut l’ASA accepte de très nombreux paramètres pour le VPN.

Configuration de l’ASA No 2

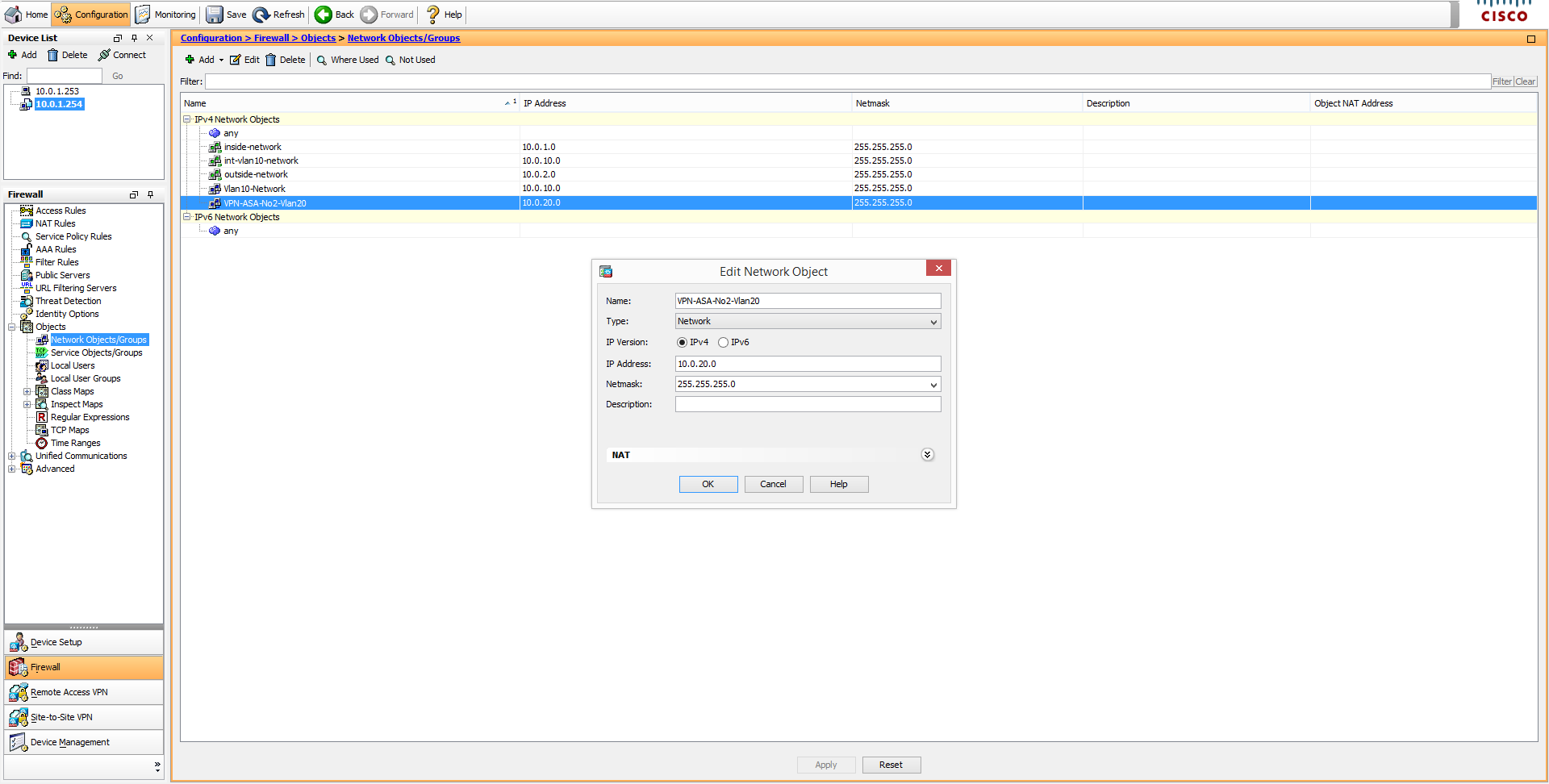

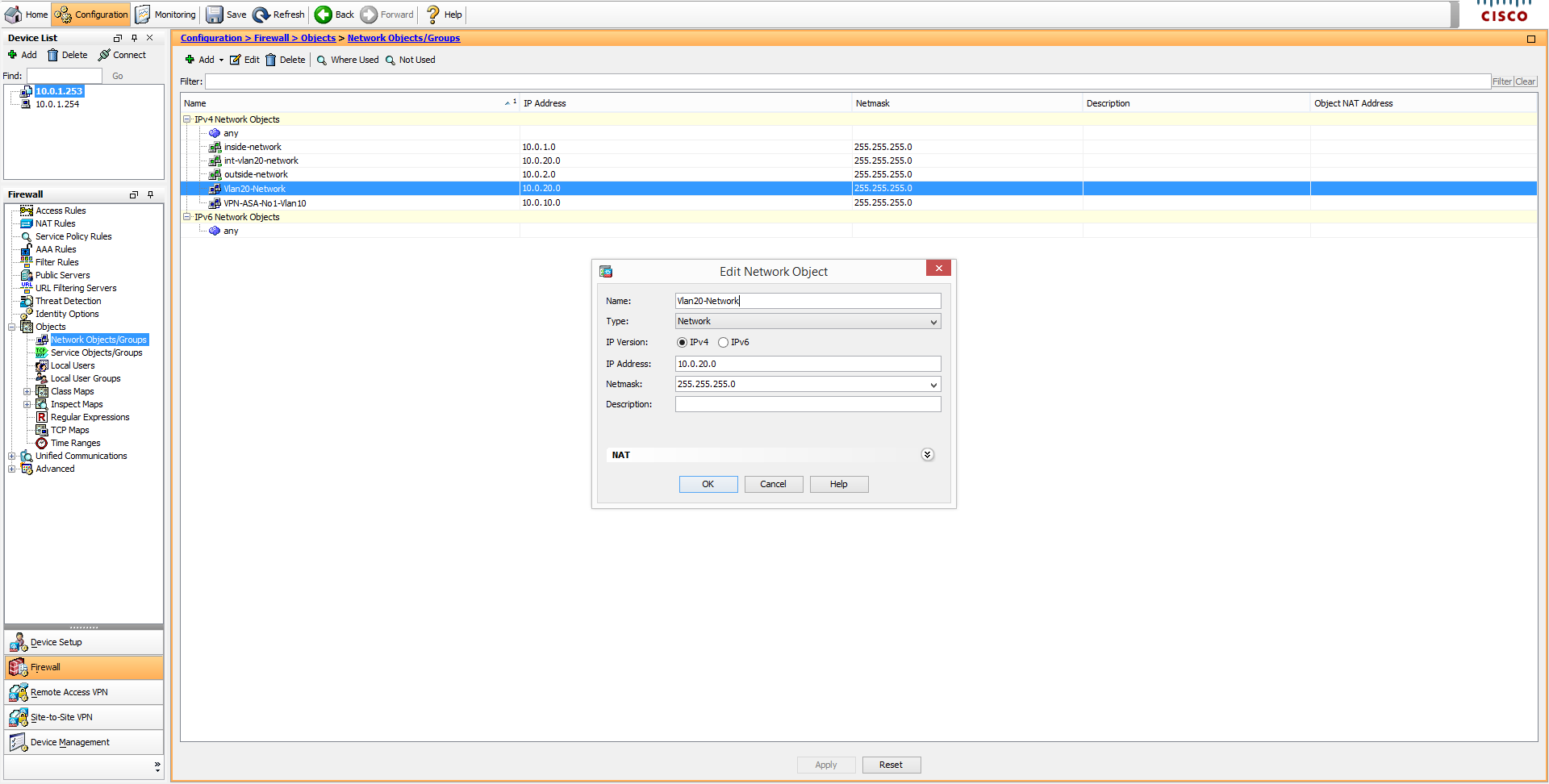

Configuration des objets

Comme pour l’ASA 1, il convient de créer deux objets. L’un pour le réseau local de l’ASA 2 (Vlan 20 : 10.0.20.0 /24) l’autre pour le réseau local de l’ASA 1 (Vlan 10 : 10.0.10.0 /24).

Configuration du VPN de l’ASA 2 vers l’ASA 1

Initialisation, Test, Troubleshooting et personnalisation du VPN

A présent, vous pouvez envoyer du trafic dans le VPN pour l’initier. Un Ping d’un client du côté A vers un client du côté B fera l’affaire.

Attention tout de même, selon comment votre ASA est paramétré, les Ping peuvent ne pas passer. D’autres tests peuvent être plus révélateurs. Par exemple, il est possible de lancer un mini serveur Web sur un client et de tenter de s’y connecter à l’aide d’un navigateur WEB (attention au FW des postes).

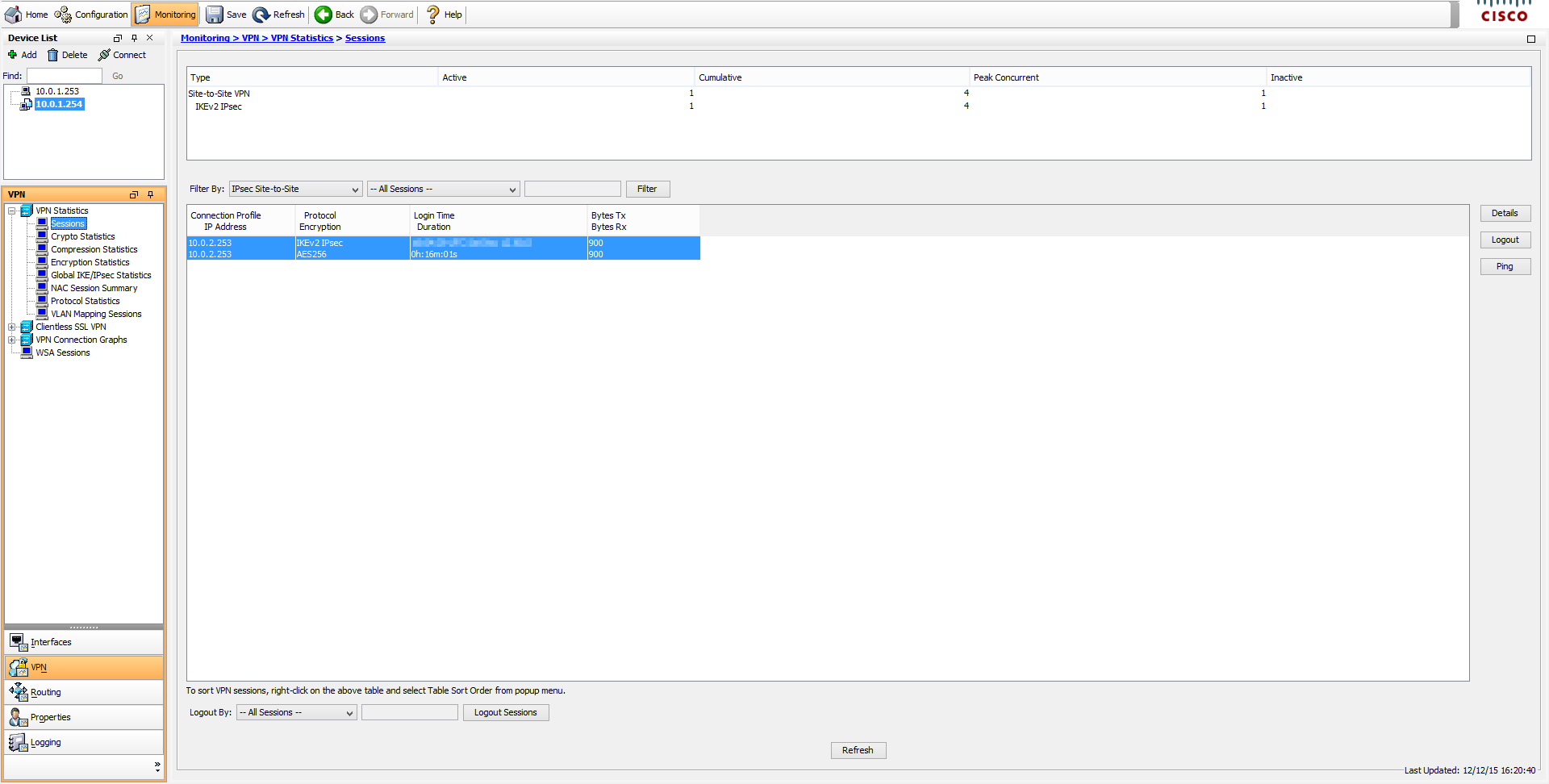

Une fois l’initialisation faite, il est possible de consulter l’état du VPN et le protocole de chiffrement utilisé. Le bouton Details permet d’obtenir plus d’information.

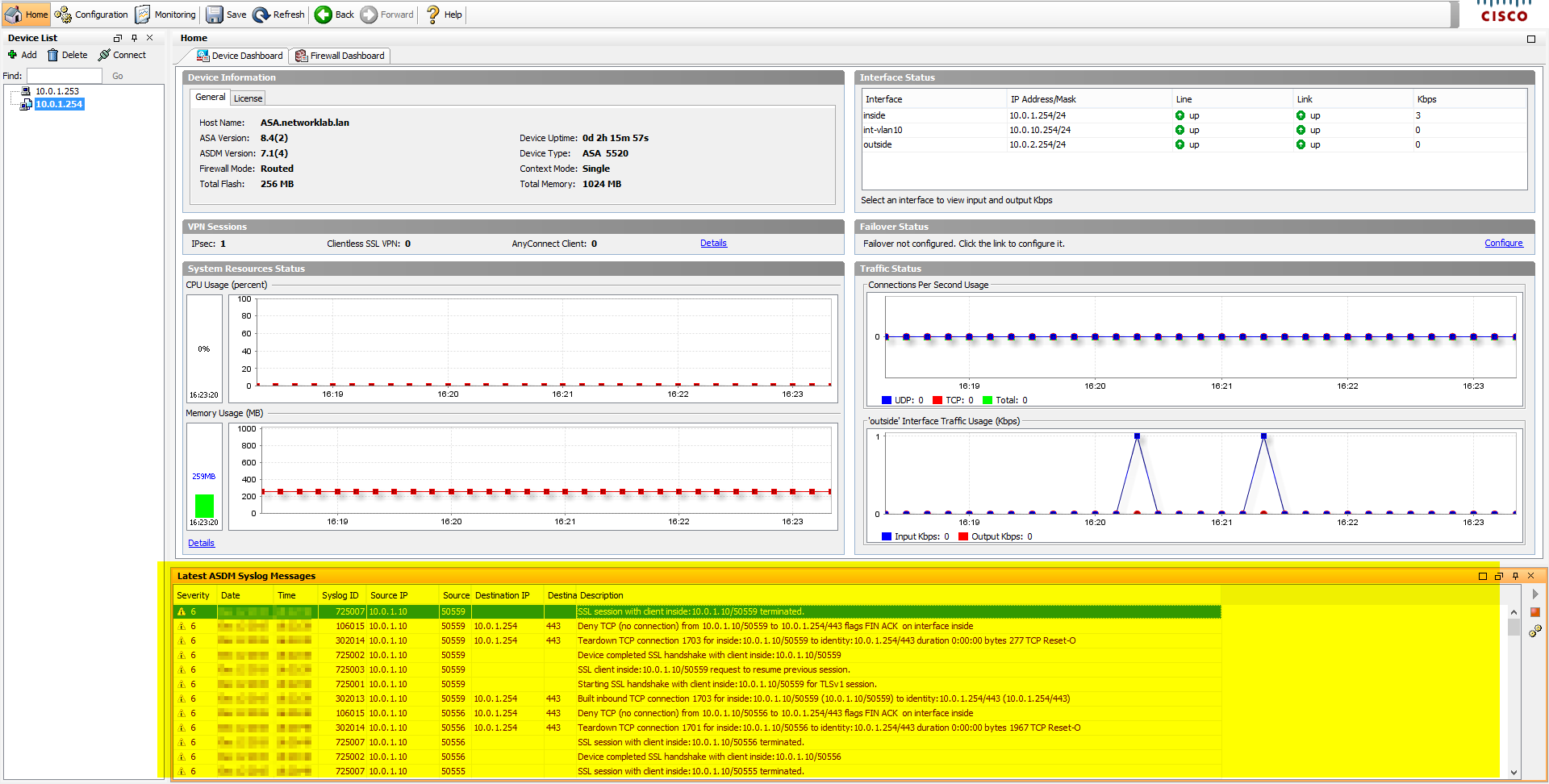

Si la session n’est pas montée, la première chose à faire est de consulter les logs depuis la page home.

Si la session n’est pas montée, une nouvelle tentative sera réalisée de manière régulière.

Vous pourrez alors voir si un message d’erreur apparait.

Si le tunnel est monté, mais qu’un test de connexion de bout en bout (entre deux clients) ne donne rien, c’est qu’il faut chercher dans les paramétrages des ASA.

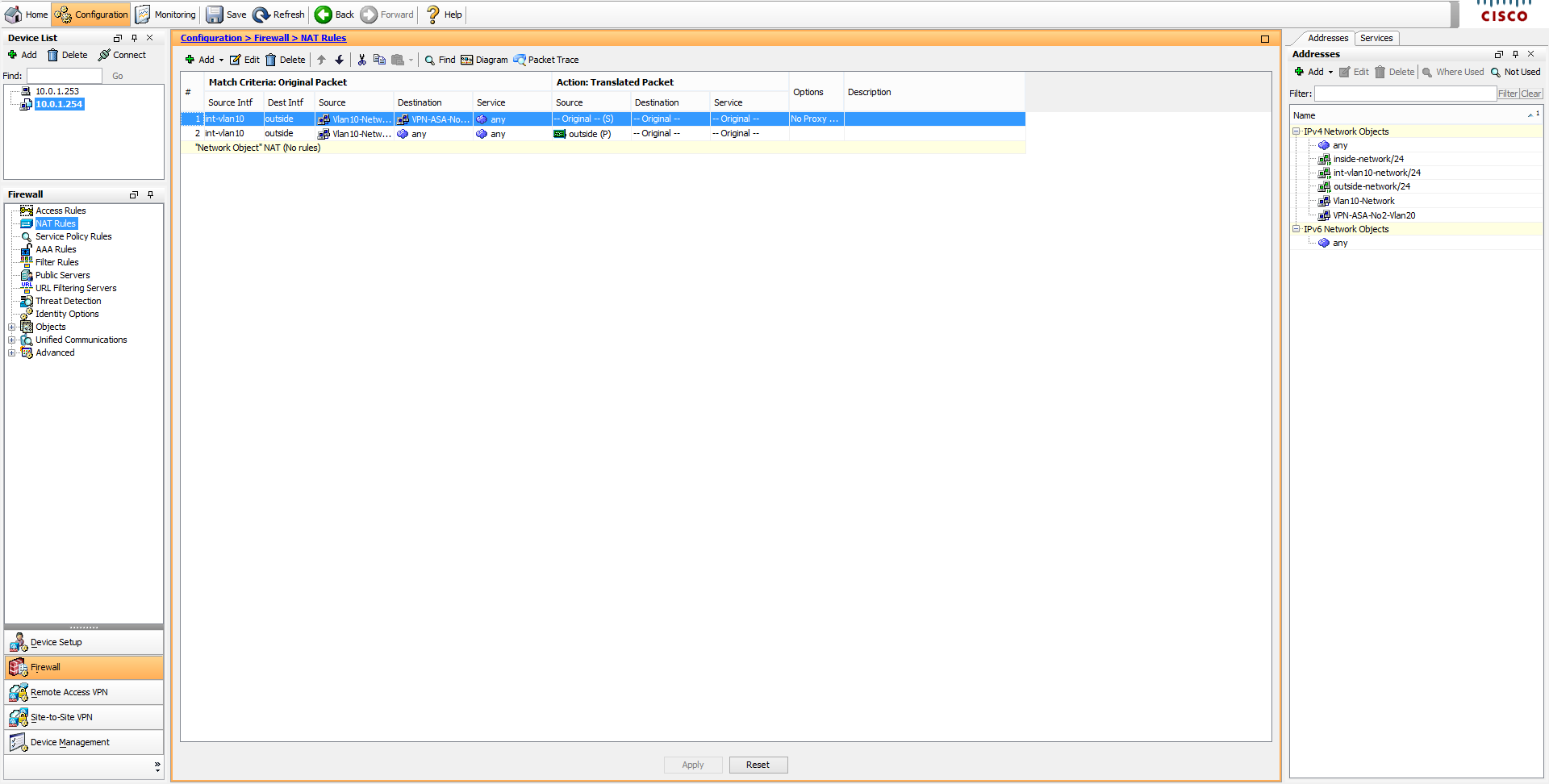

Il convient de vérifier la configuration NAT de chaque ASA. En effet, dans un scénario classique, les deux réseaux locaux sont placés derrière un NAT. Si la fonction NAT Exempt a été activée durant le Wizard, la configuration devrait être de ce type.

Vous constaterez que la règle NAT Exempt du VPN est placée en première. La deuxième règle est la règle de Dynamic PAT pour internet. Si cette dernière était placée avant la règle NAT Exempt du VPN, le trafic à destination du VPN serait NATé.

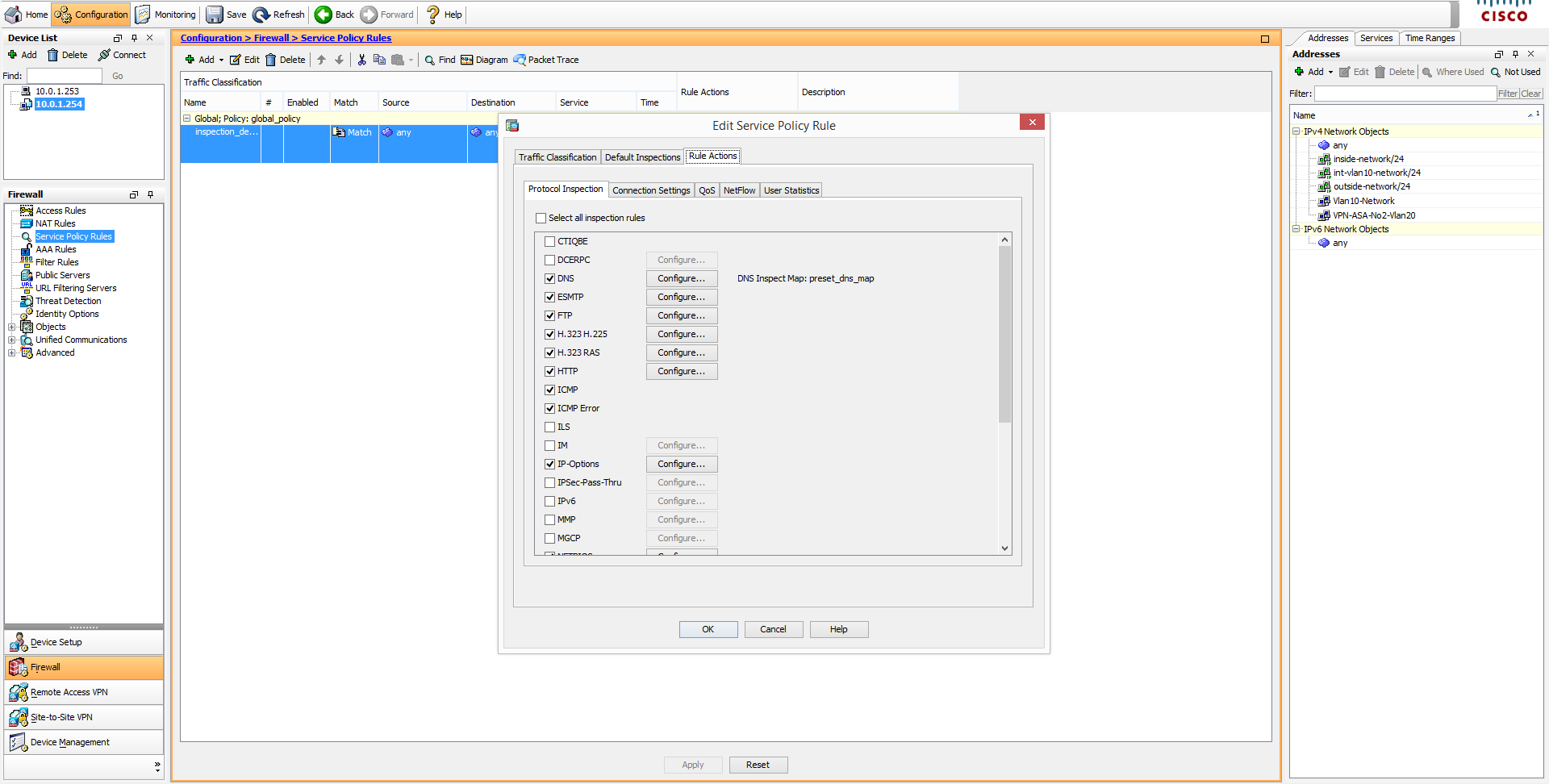

Il convient ensuite de vérifier que la règle Policy Rule autorise le trafic voulu à passer (ICMP, http, etc…).

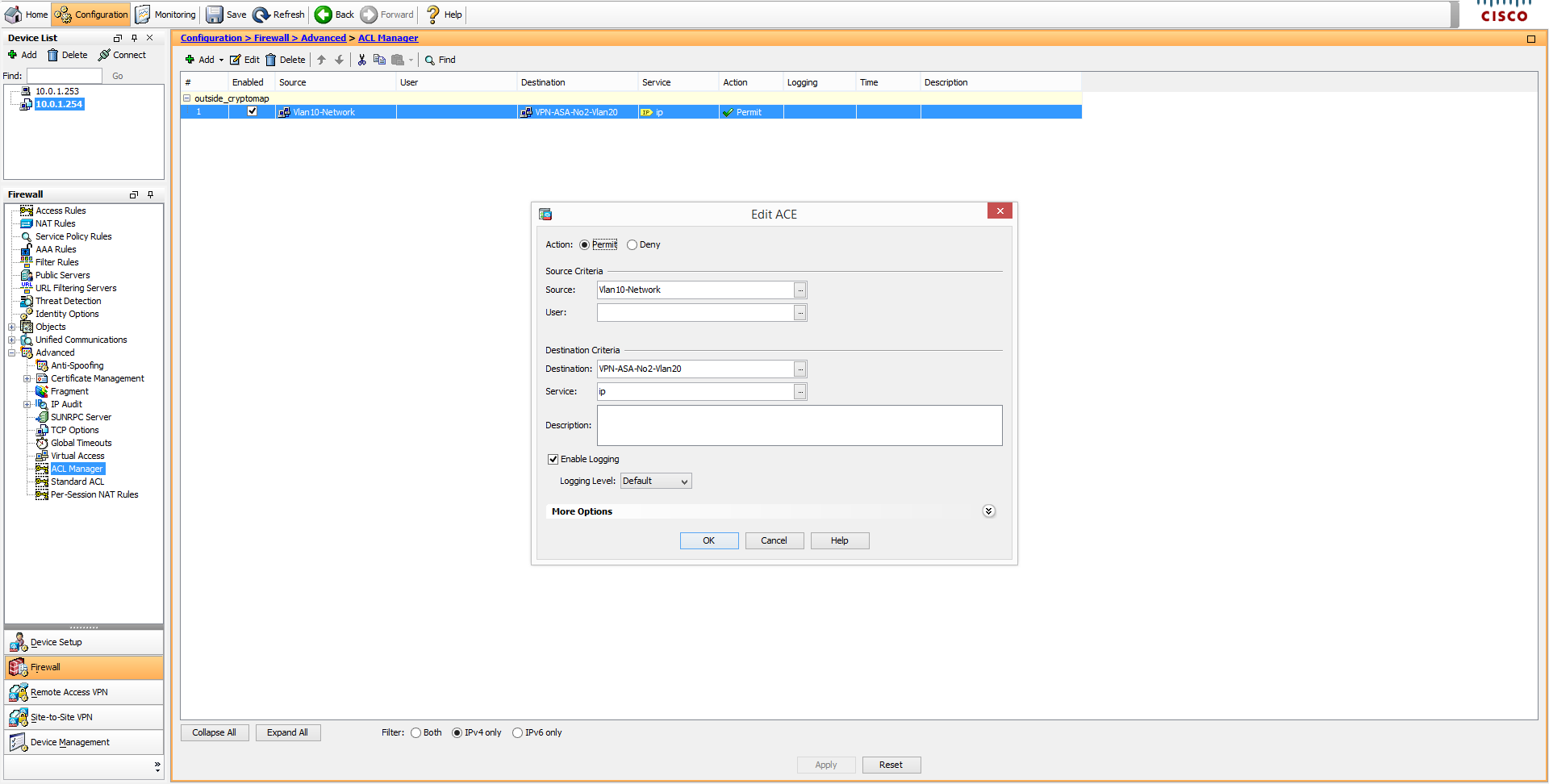

Ensuite, il est possible de vérifier l’ACL créée par le Wizard. Celle-ci doit autoriser le réseau local à joindre le réseau distant.

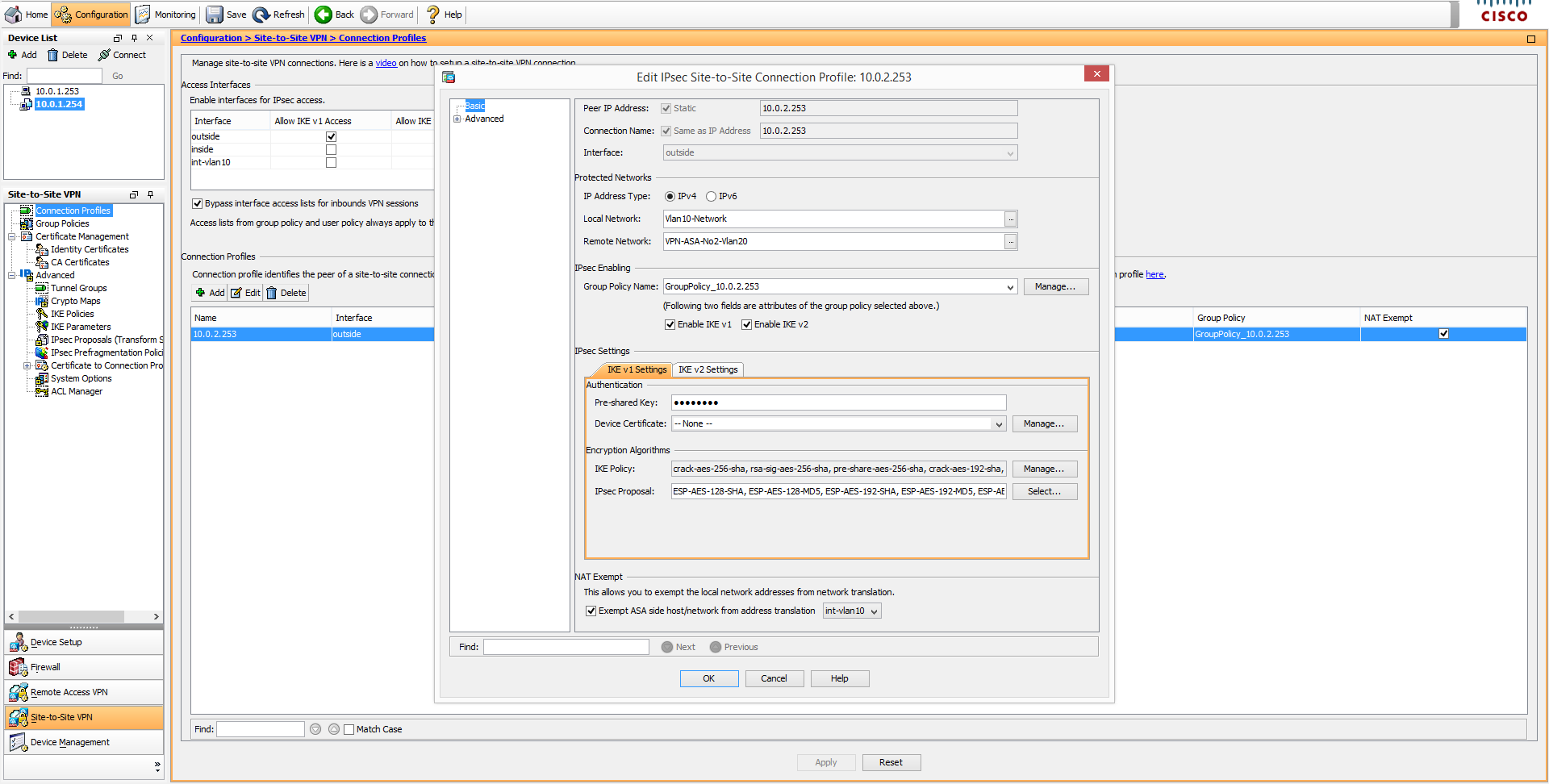

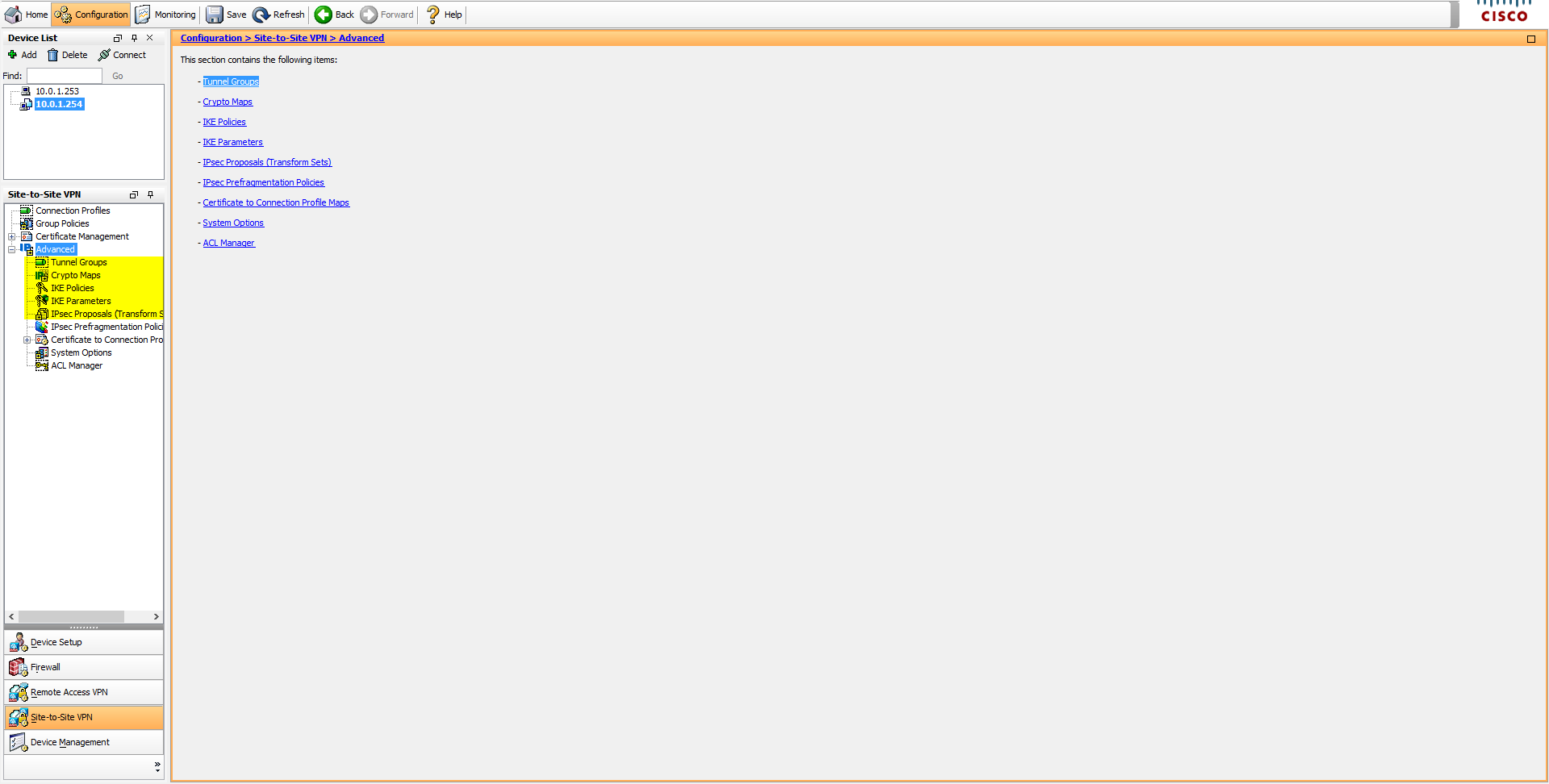

Sinon, il est possible de consulter les écrans de configuration du VPN en lui-même.

Cela peut aussi être l’occasion de modifier certains paramètres (clé partagée, sous-réseaux concernés, paramètres IKE et IPsec, PFS, NAT Exempt, etc…).

Le menu Advenced propose des écrans de configuration importants.

salut a vous et vraiment merci pour ce tuto bien détaillé et tres bien expliqué .je voudrais savoir svp quel logiciel ou outils avez utilisés pour mettre en oeuvre ctte configuration?

Bonjour,

J’ai utilisé GNS3 pour virtualiser un ASA. A l’époque le fonctionnement n’était pas stable. Mais cela m’a tout de même permis de travailler.