Dans cet article je vous propose de passer en revue les étapes de configuration basiques d’un ASA Cisco. Nous y verrons les paramétrages des basse, réalisés à l’aide de l’ASDM, c’est-à-dire l’utilisation du Startup Wizard, la configuration de l’accès à distance, la création d’utilisateurs, la configuration des interfaces, le routage basique, etc…

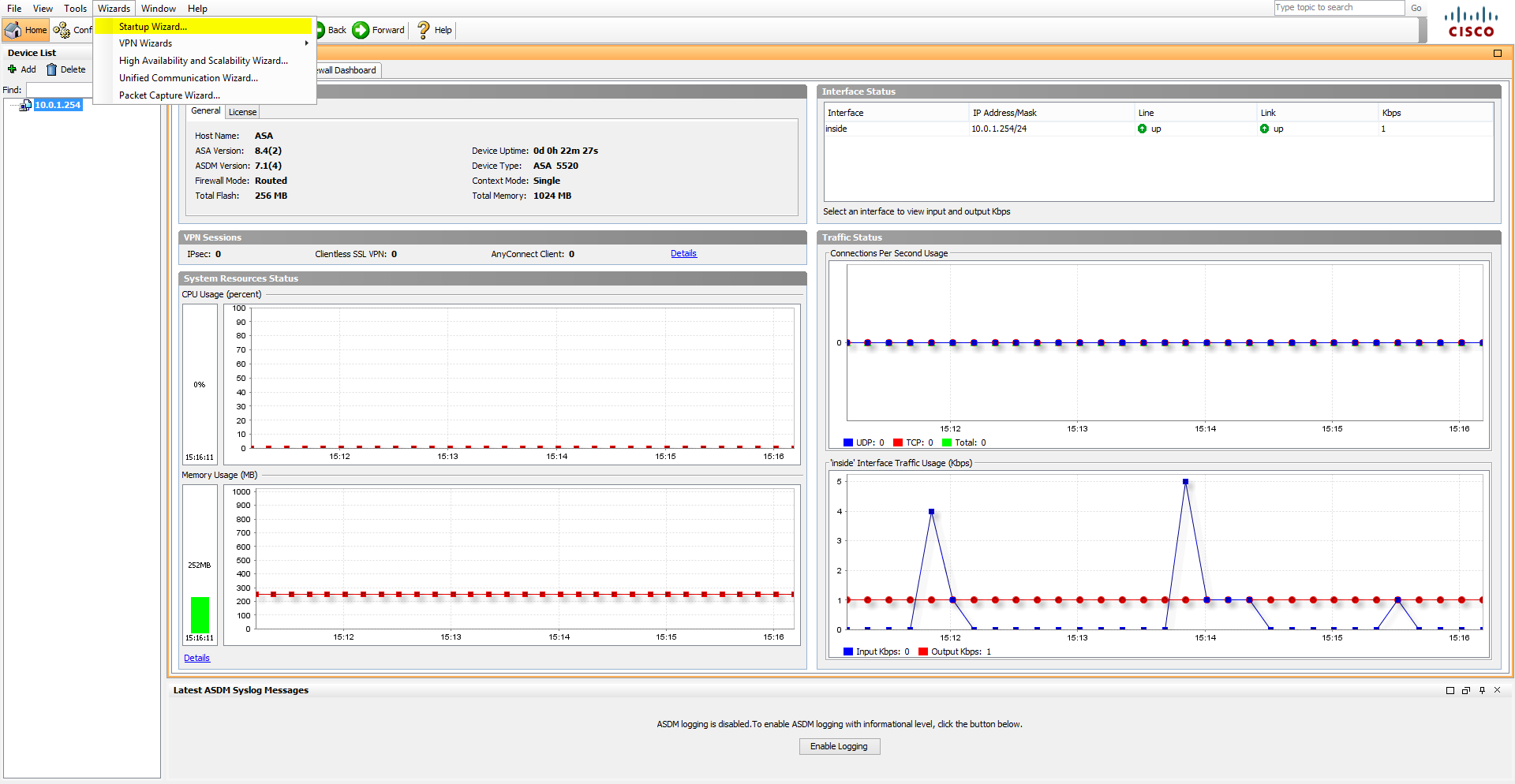

Startup Wizard

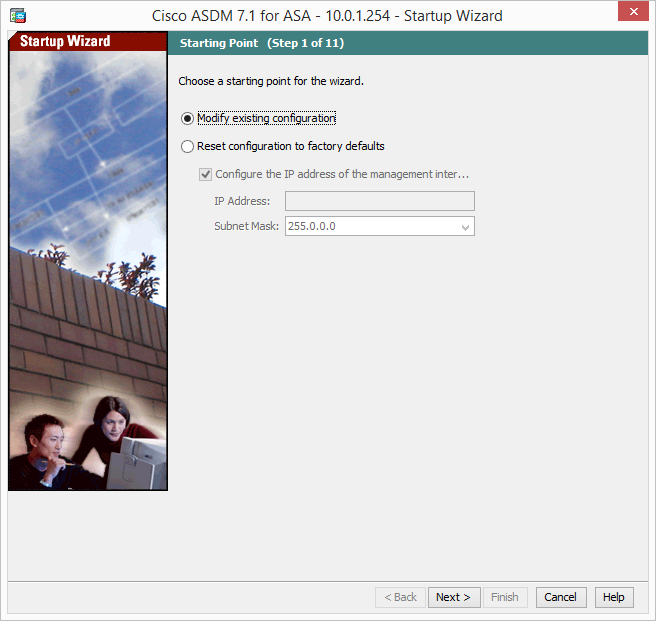

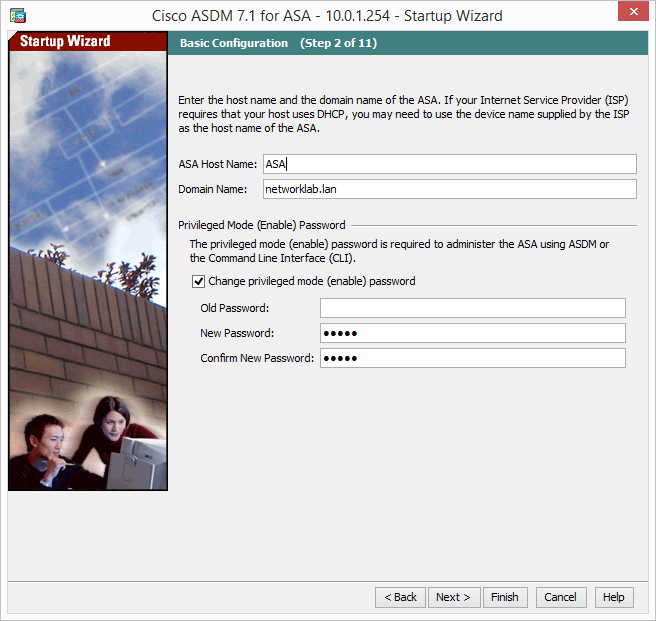

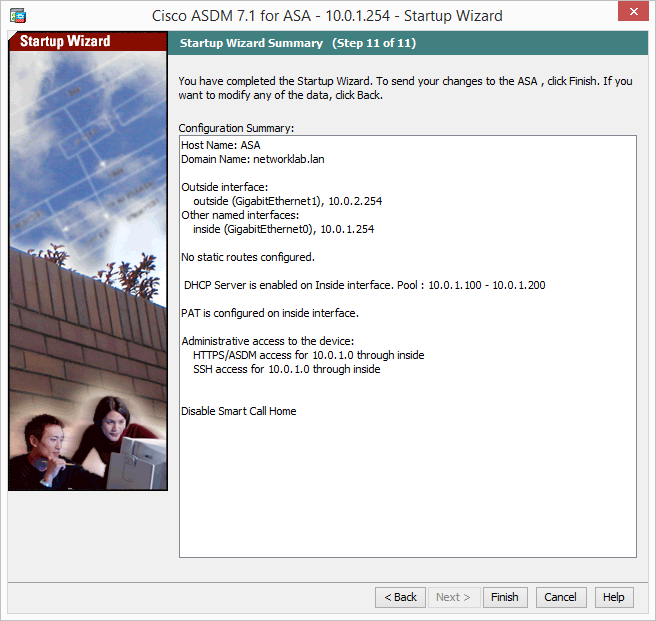

Premièrement, le plus simple est de commencer par lancer le Startup Wizard. Cela permet de faire un premier paramétrage. Bien évidemment, il est possible de réaliser la même configuration sans le Wizard.

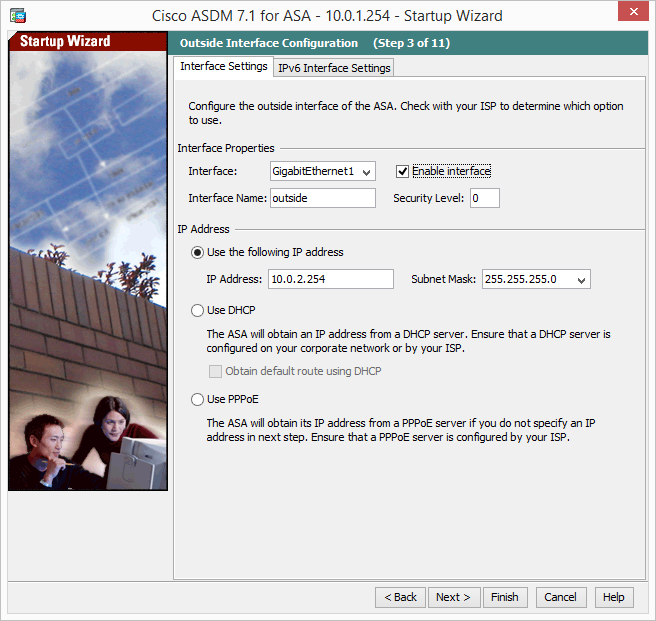

Nous partons ici sur une configuration où l’ASA n’est pas directement connecté à internet. De ce fait, l’interface externe est configurée manuellement. Dans d’autres cas il est possible d’utiliser la configuration DHCP ou PPPoE.

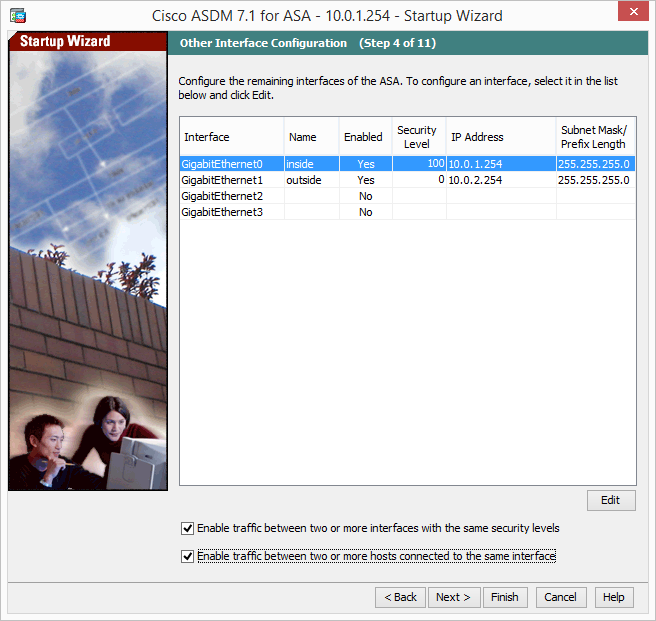

Dans l’écran suivant, il est possible de cocher 2 cases. La première permet à deux interfaces de même niveau de communiquer. Cette case est à cocher si vous avez l’intention de créer plusieurs interfaces de même niveau et que vous souhaitez autoriser les communications entre ces deux interfaces (une ACL devra encore être ajoutée). Il est préférable de cocher cette case pour éviter tout problème futur.

La deuxième case permet à deux machines sur une même interface de discuter. En général il s’agit d’une bonne chose. Mais il existe des scénarios ou cela n’est pas bon. Par exemple, sur une interface DMZ, nous ne voulons pas forcément que les serveurs puissent communiquer.

Ces deux paramètres sont éditables par la suite au bas de la page d’administration des interfaces. En cas de problème de communication, vous pouvez commencer par cocher ces deux cases (si ce n’est pas déjà fait) pour voir si cela résout le problème.

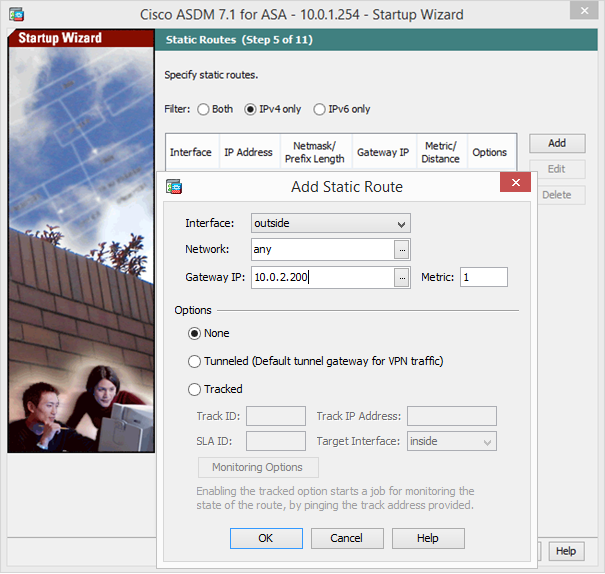

Pour ce qui est de la route par défaut, celle-ci doit pointer vers la bonne adresse. Dans un cas classique d’un ASA connecté à internet, la route doit pointer vers la passerelle du FAI. Dans cet exemple l’interface externe a été configurée à la main. De ce fait, il est nécessaire de renseigner la route sois même.

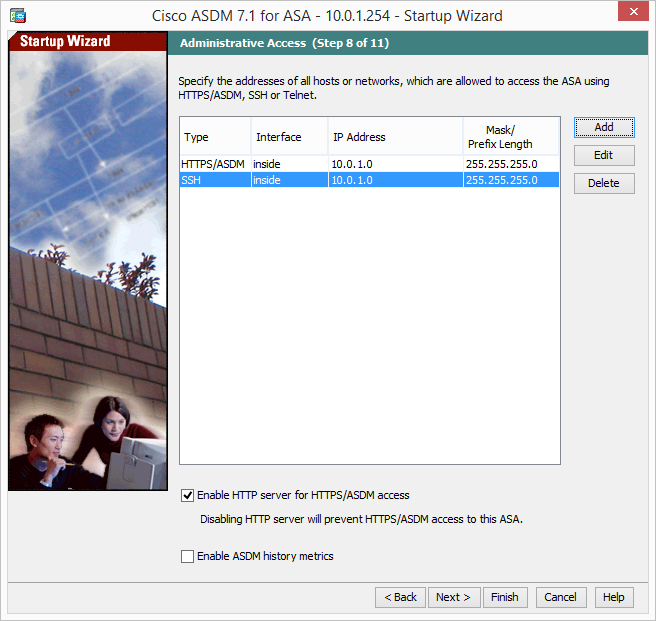

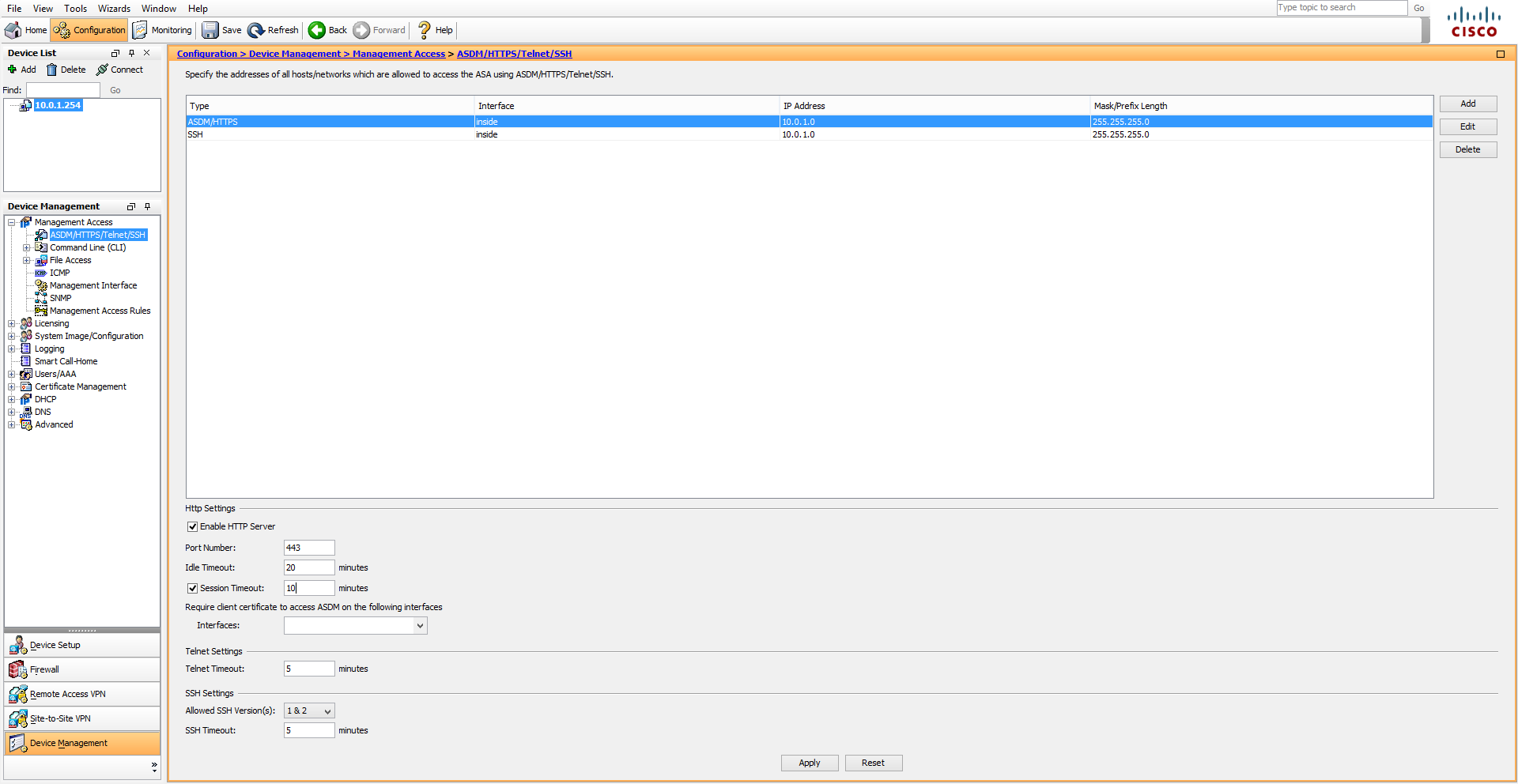

Accès ASDM et SSH

Si vous avez suivi le Startup Wizard, une partie de la configuration est déjà bonne.

Il faut configurer 2 méthodes. L’une pour l’ASDM et l’autre pour le SSH.

Il est bon de paramétrer les Timeouts.

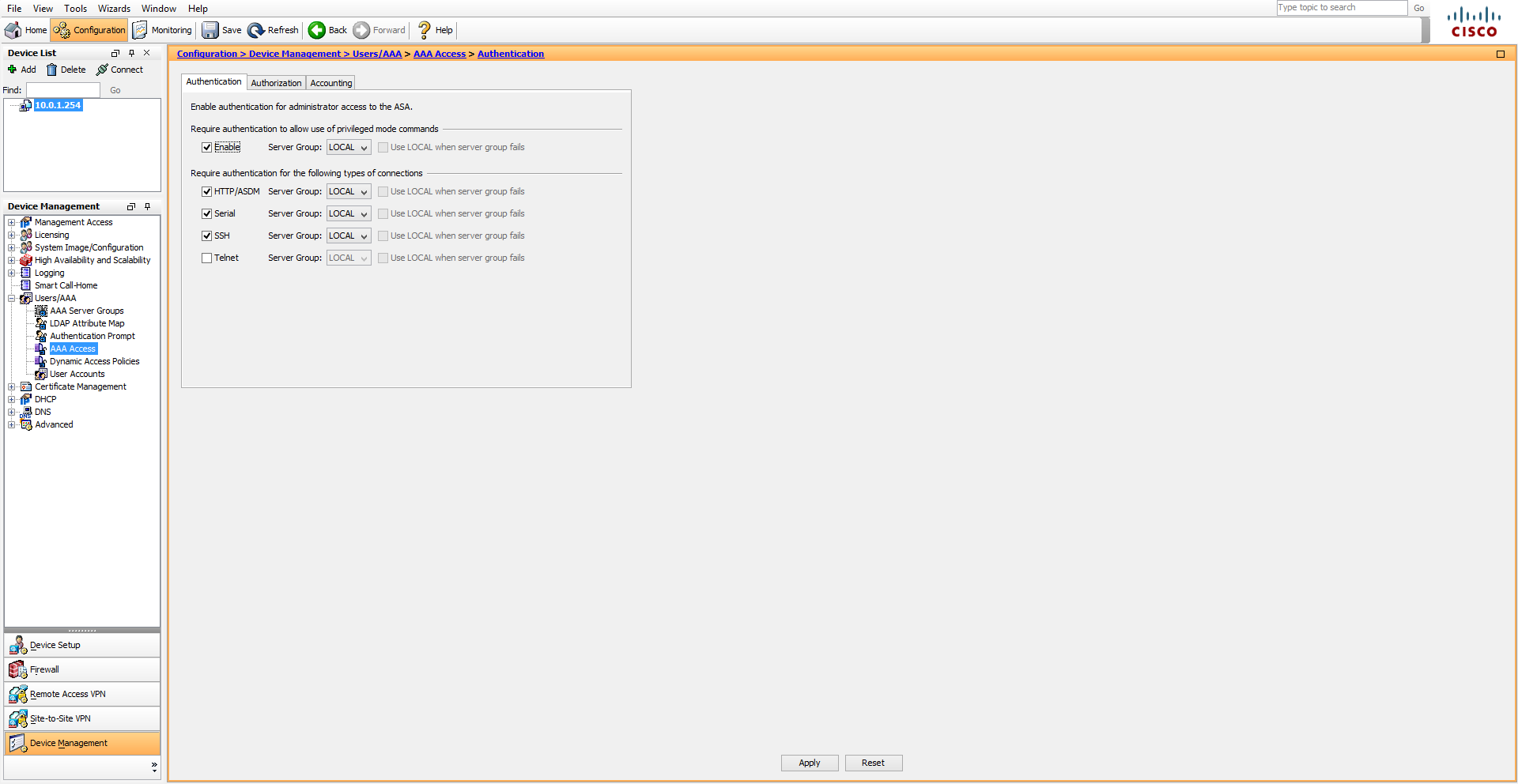

Il faut ensuite activer l’authentification et choisir la méthode (LOCAL par défaut).

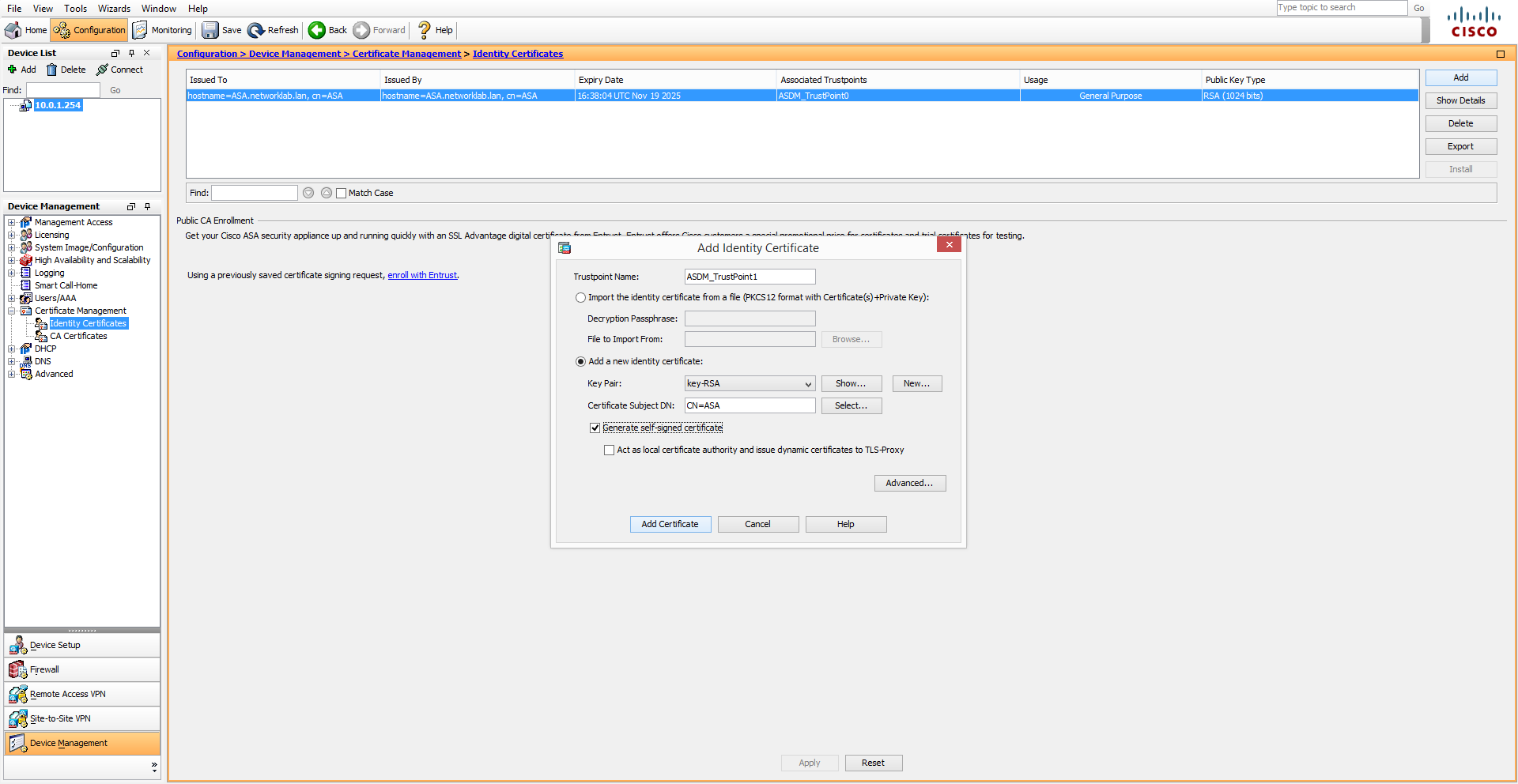

Il faut ensuite générer un certificat. Sur certaines versions de l’ASDM il est aussi nécessaire de générer un certificat avec la commande « crypto key generate rsa ».

A présent la connexion SSH est possible. Il ne reste plus qu’à ajouter des utilisateurs.

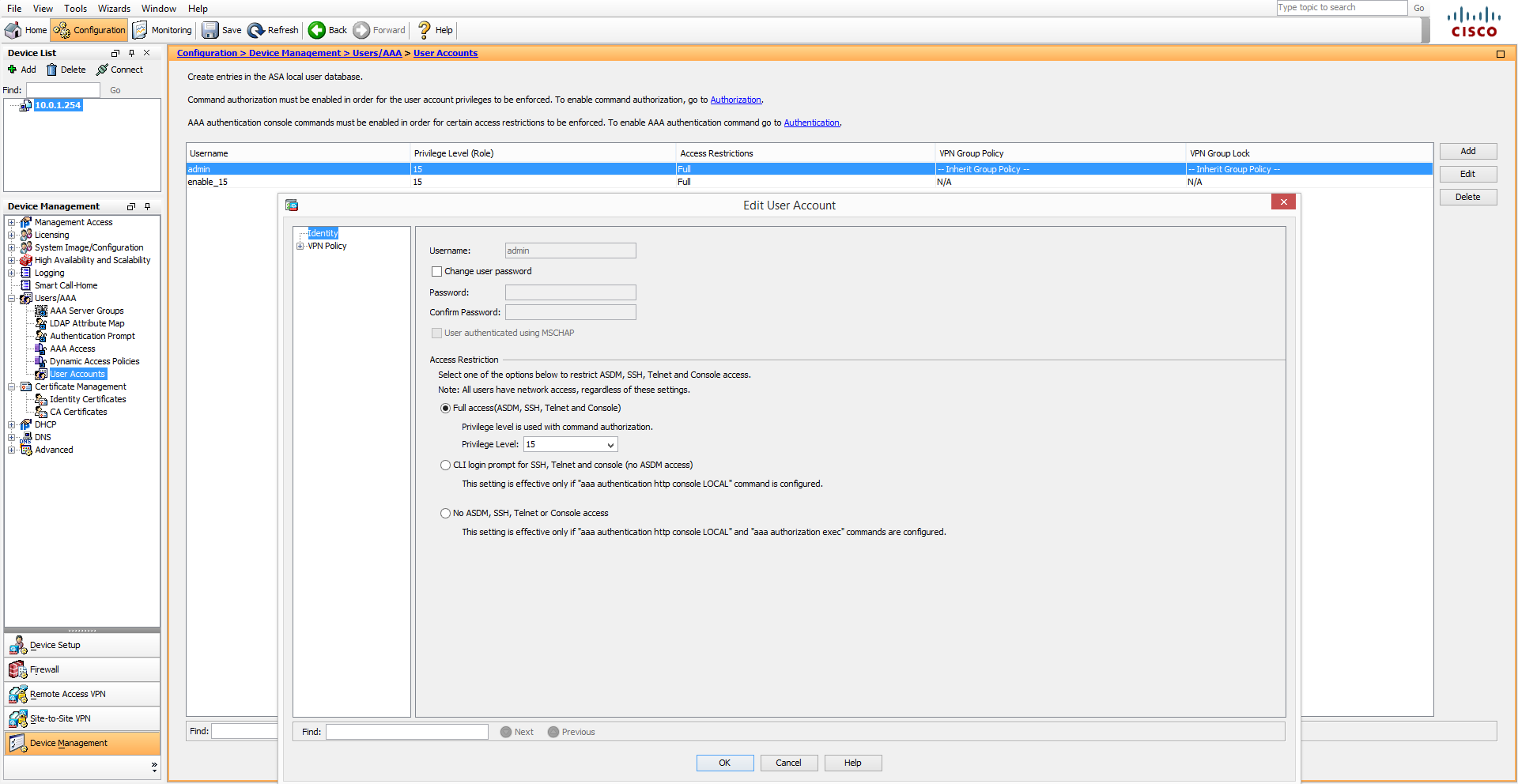

Création d’utilisateurs

La création et la configuration des utilisateurs se fait comme suit.

L’utilisateur enable_15 correspond au mot de passe pour l’accès avec privilège (enable).

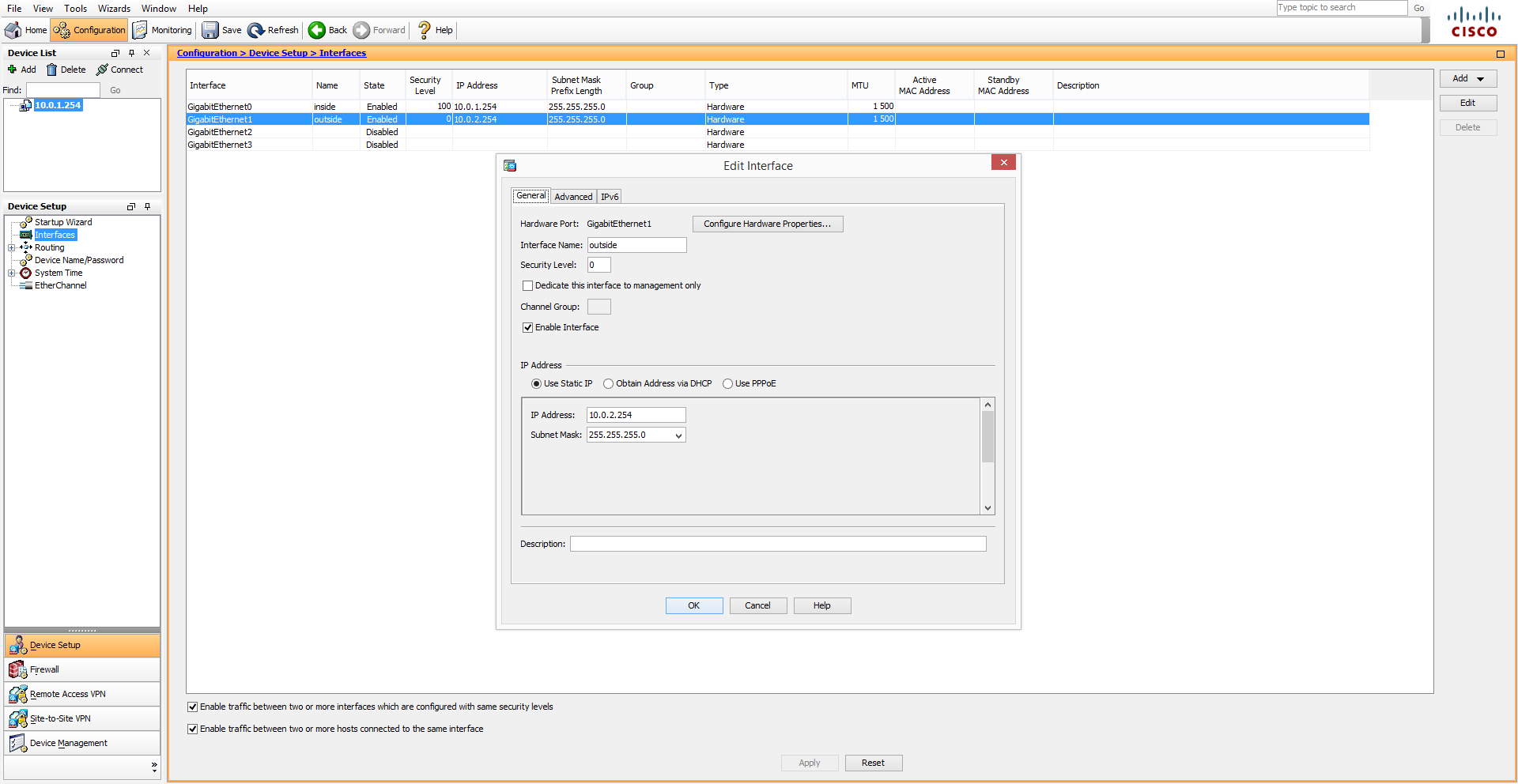

Interfaces de niveau 3

L’ASA fonctionne avec un système de niveau de sécurité et de nom sur les interfaces. Le nom Inside implique un niveau de sécurité de 100 par défaut, alors que le nom Outside implique un niveau de sécurité de 0.

Il est possible de choisir le nom et le niveau de sécurité voulu.

Par défaut, l’ASA autorise du trafic à passer s’il vient d’une interface ayant un niveau de sécurité supérieur au niveau de l’interface de destination.

En bas de page nous retrouvons les deux paramètres présentés précédemment (partie Startup Wizard).

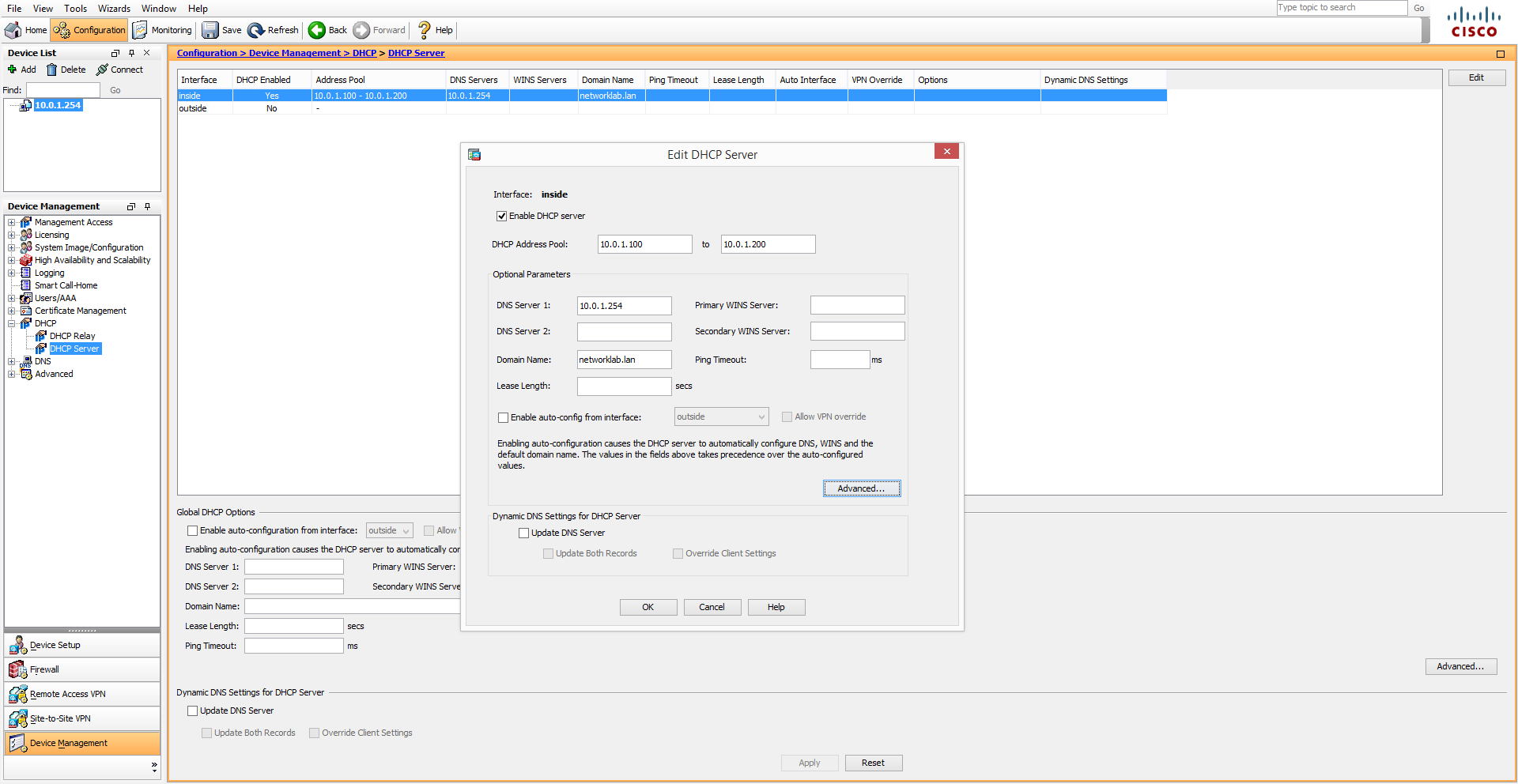

Serveur DHCP

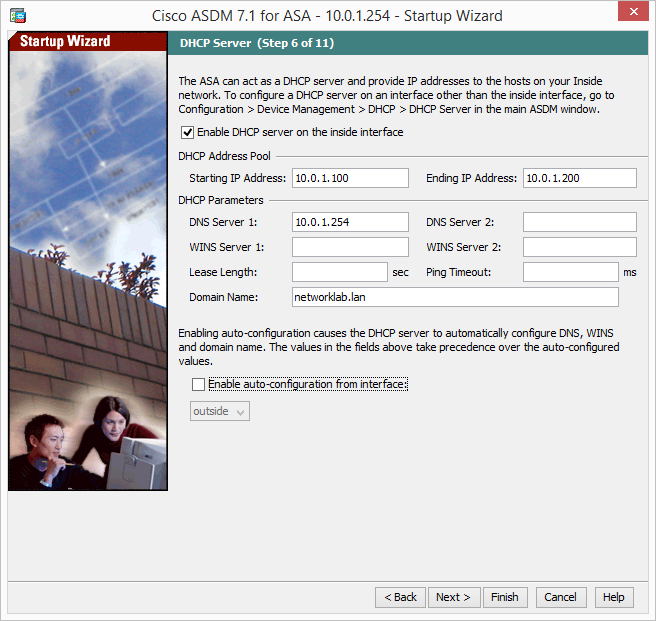

La configuration DHCP se fait comme suit.

Par défaut, l’ASA utilise l’IP de son interface comme IP de passerelle dans ses annonces DHCP. Si vous souhaitez utiliser une autre IP, il faut se rendre dans les paramètres avancés et utiliser le Option Code 3 (Router).

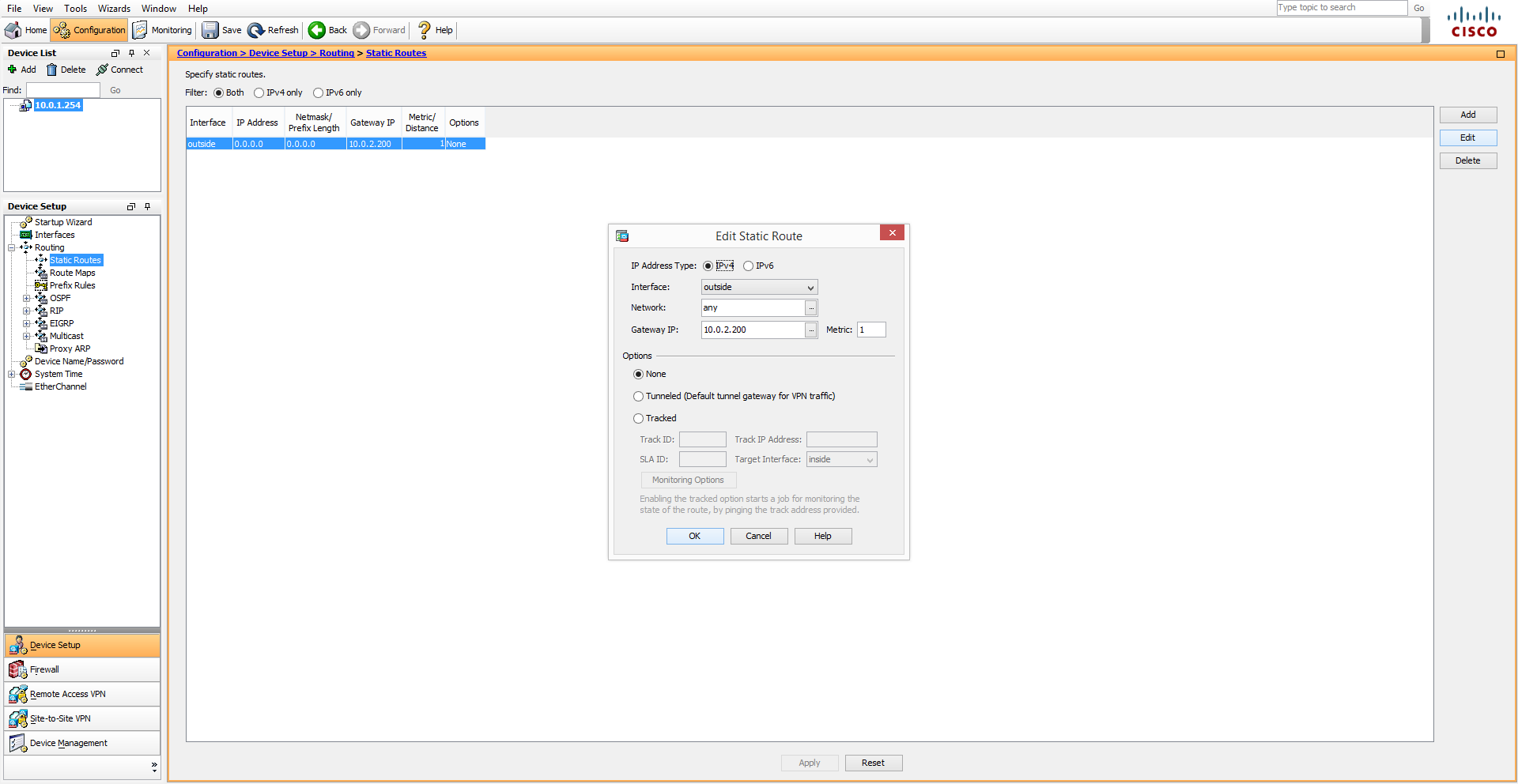

Route par défaut

La configuration d’une route par défaut se fait dans la partie routage.

Si l’interface externe a été configurée en DHCP, il est possible qu’une route par défaut soit déjà en place.

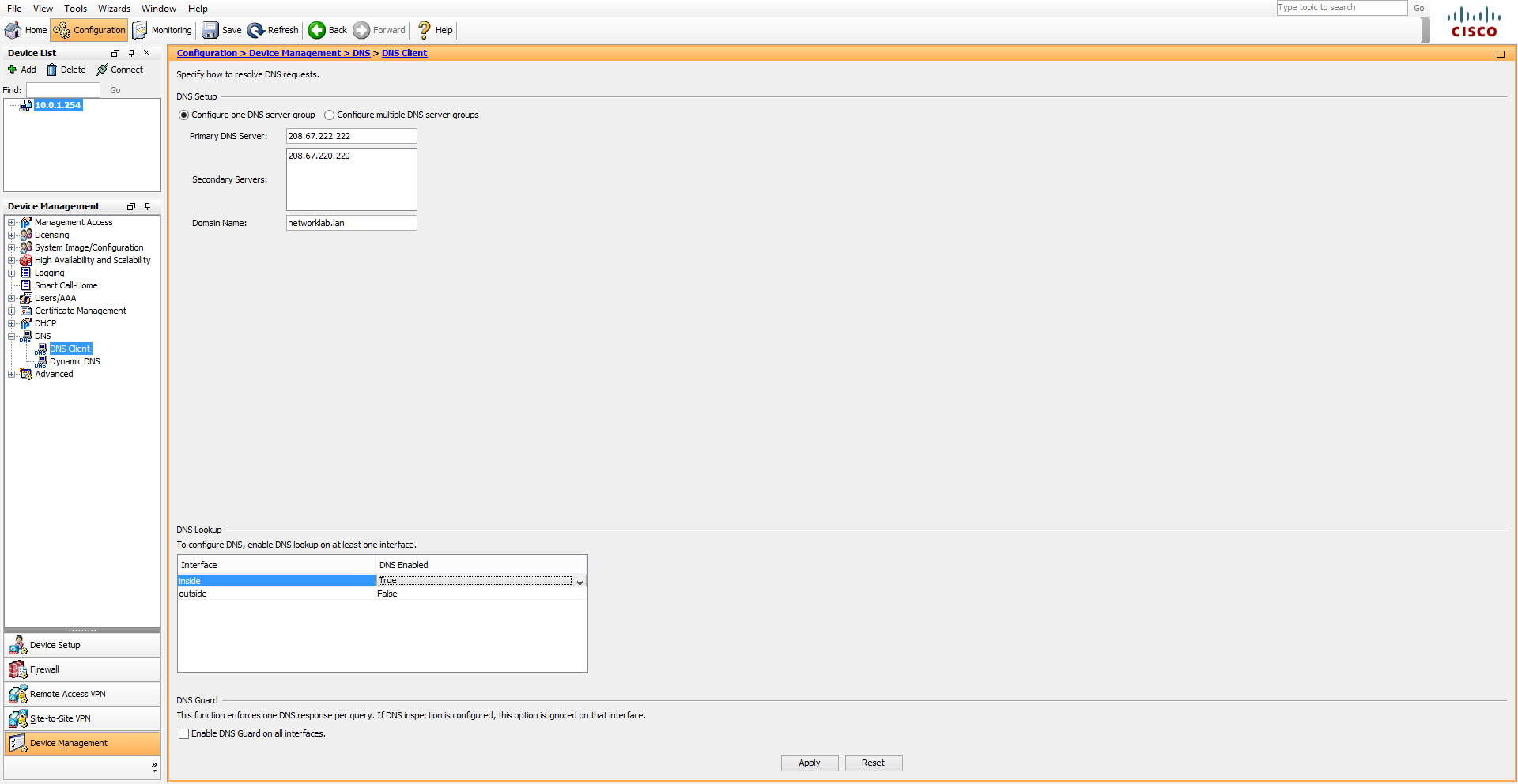

Serveur DNS

Par défaut le DNS est désactivé. Il convient de l’activer et de spécifier les adresses des serveurs à utiliser.

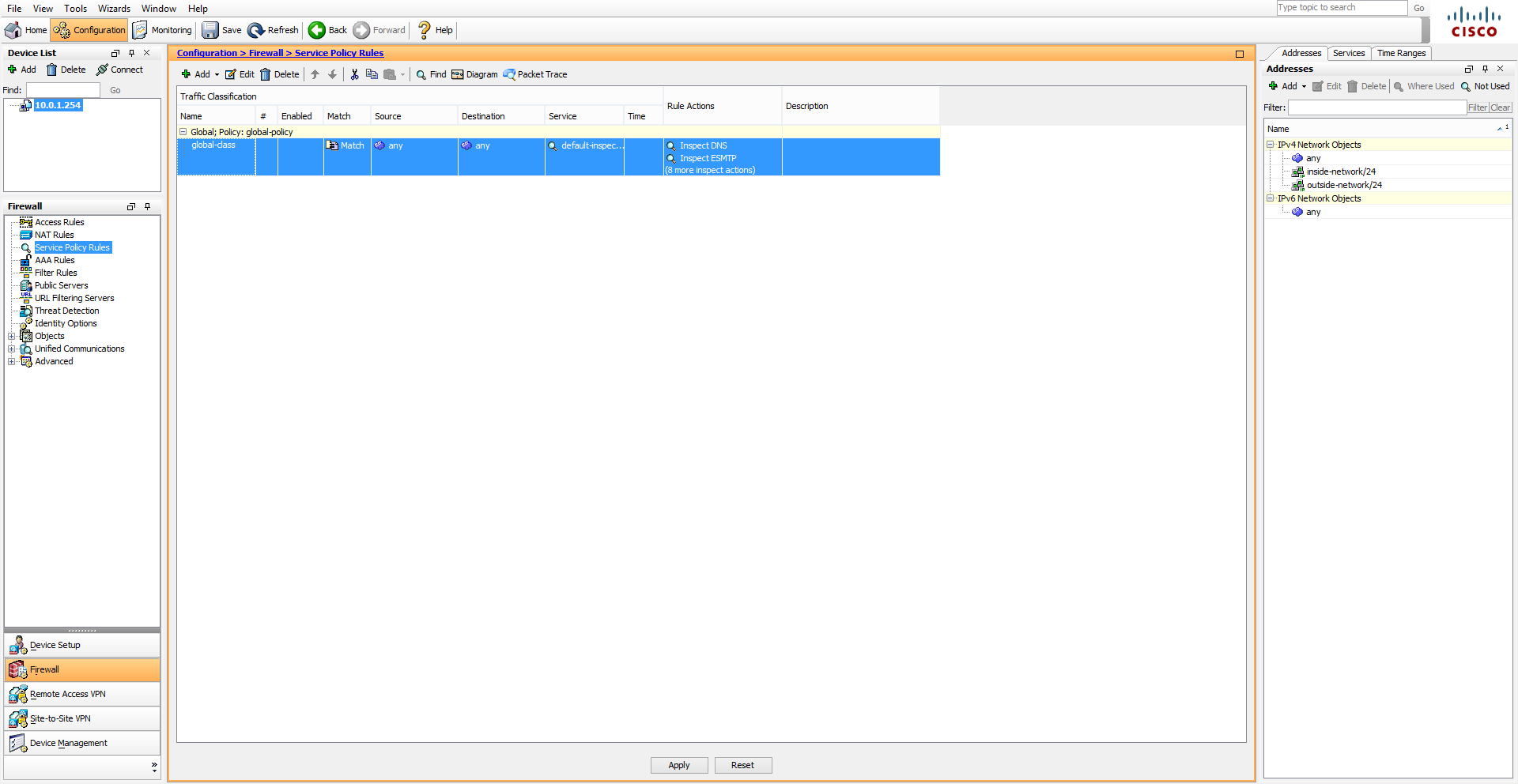

Service Policy Rule – Autoriser le trafic entrant et sortant

La Service Policy Rule permet d’autoriser le trafic voulu à rentrer et sortir par l’ASA. Par défaut tout est bloqué.

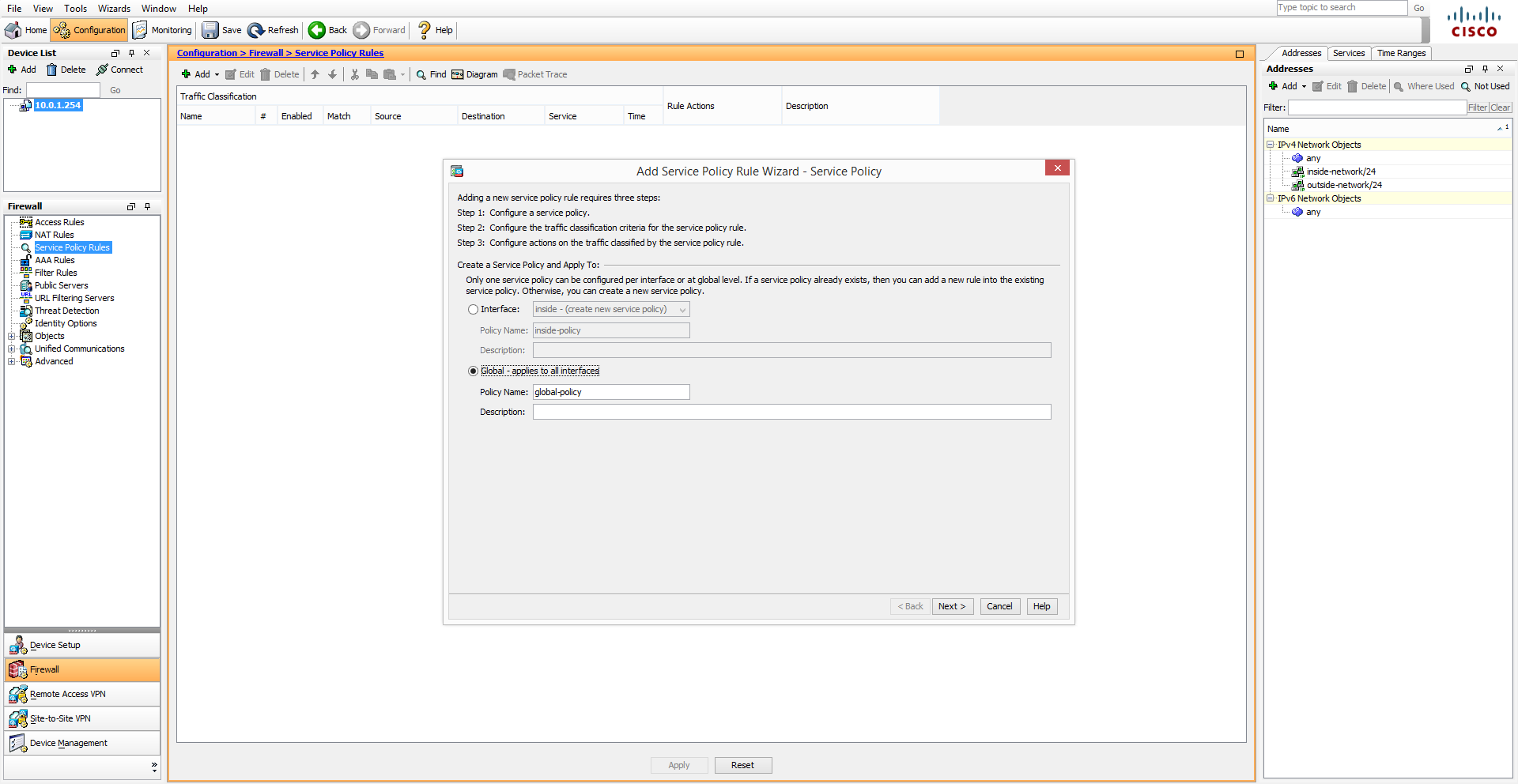

Nous pouvons créer une Global Policy.

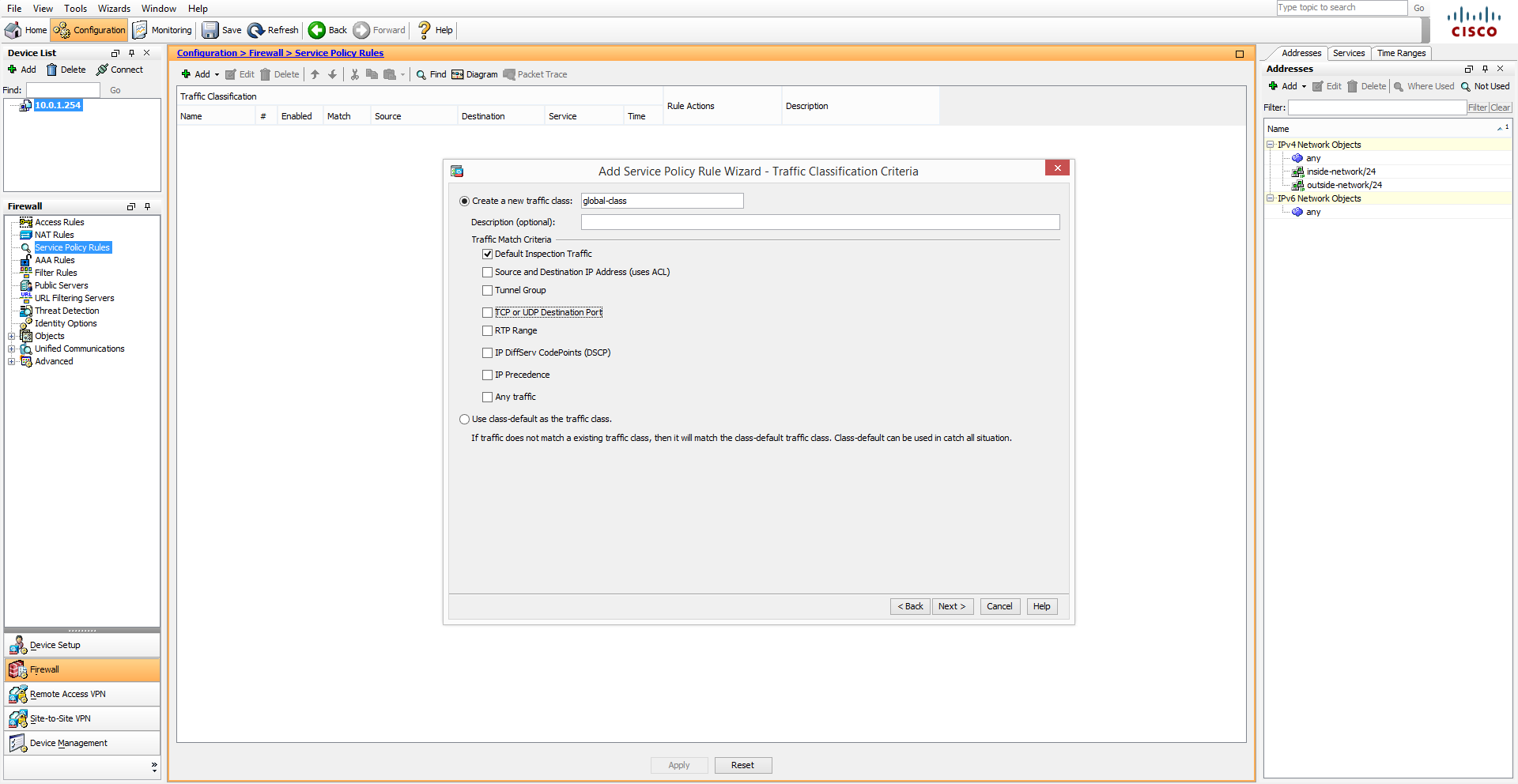

Il convient ensuite de choisir le type de trafic à inspecter.

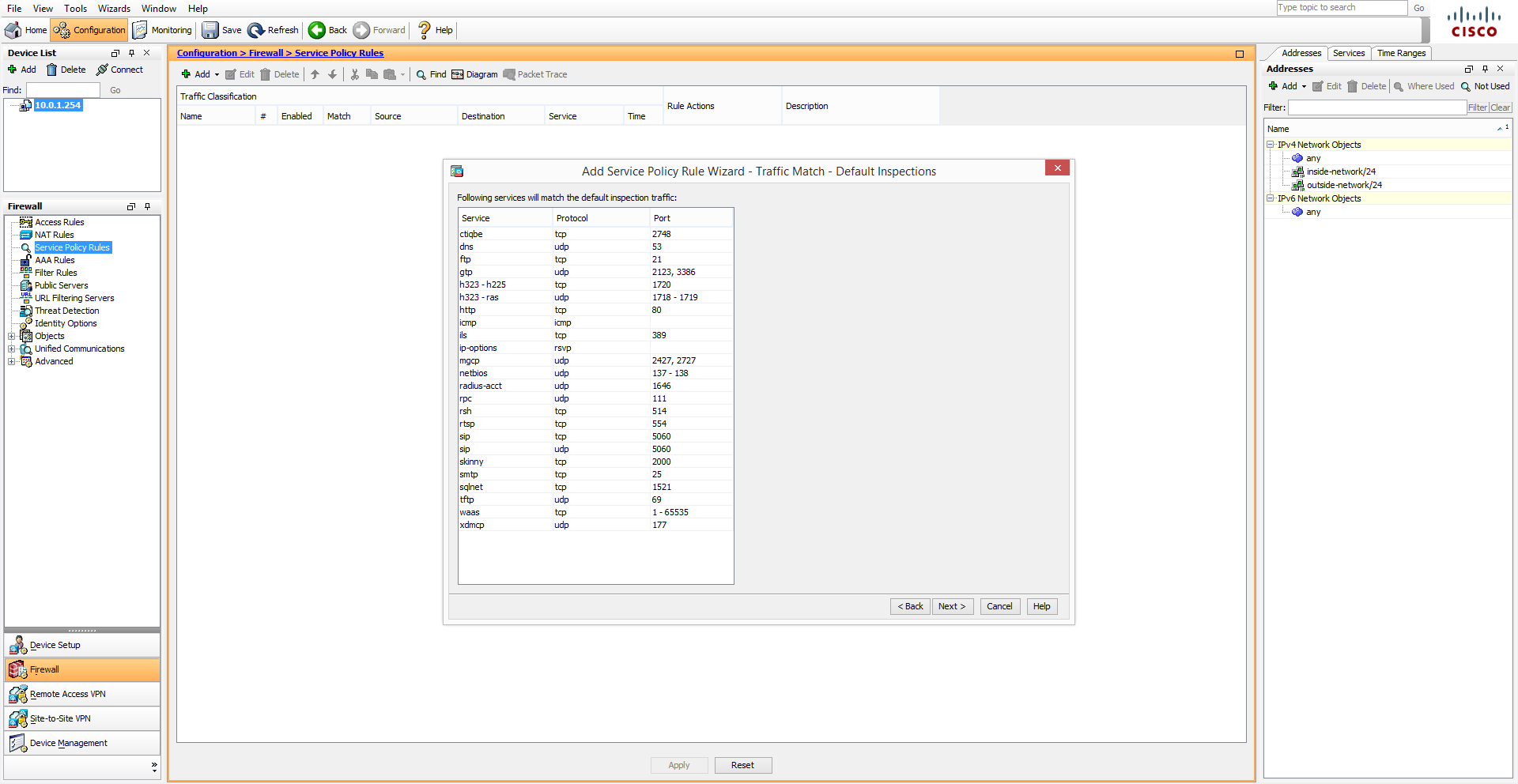

Le résultat est le suivant.

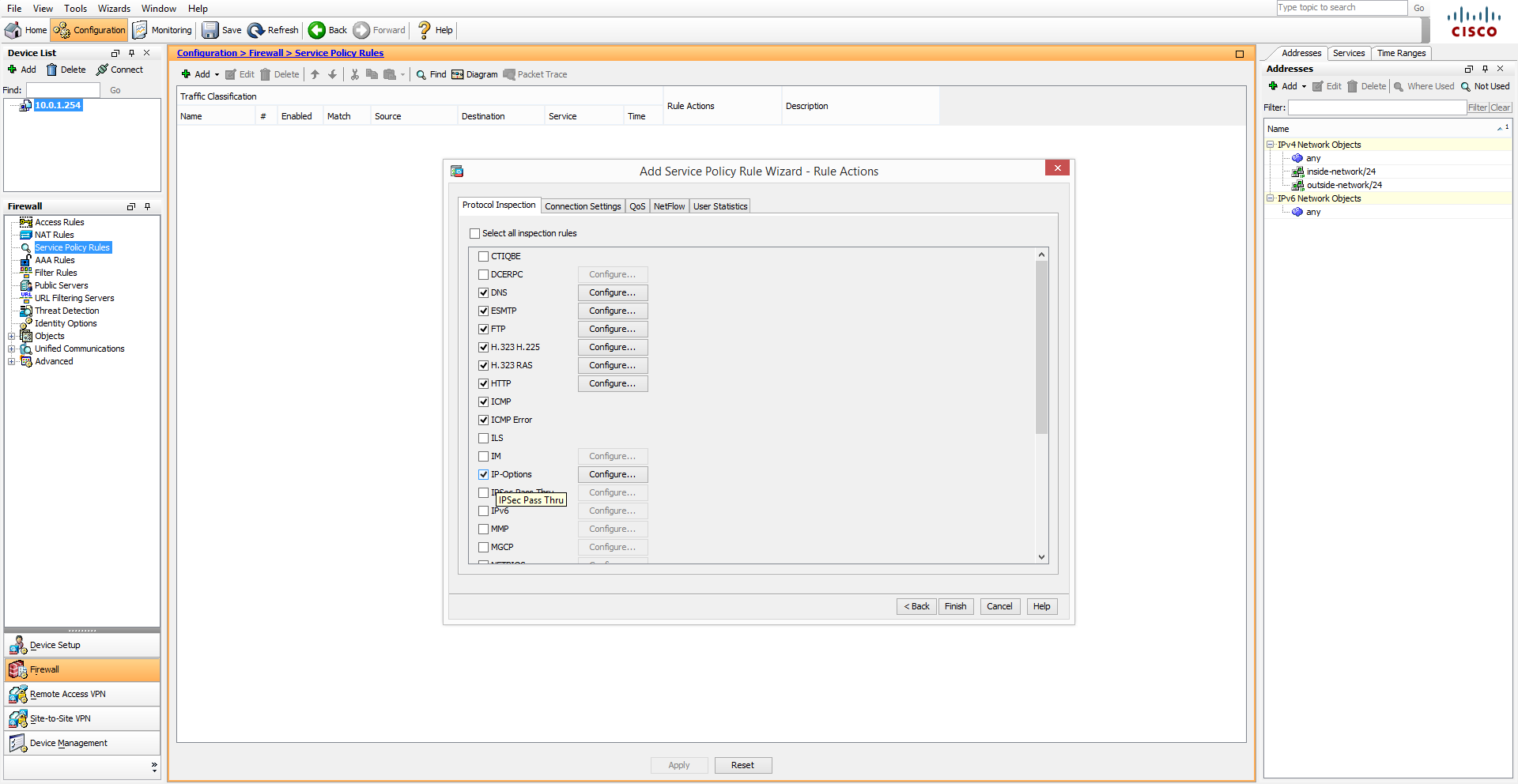

A présent, un certain nombre de trafic est autorisé à entrer et à sortir. Une requête http vers un serveur externe devrait aboutir. En revanche, un Ping ne passera pas. En effet, par défaut l’ASA refuse les Ping entrants.

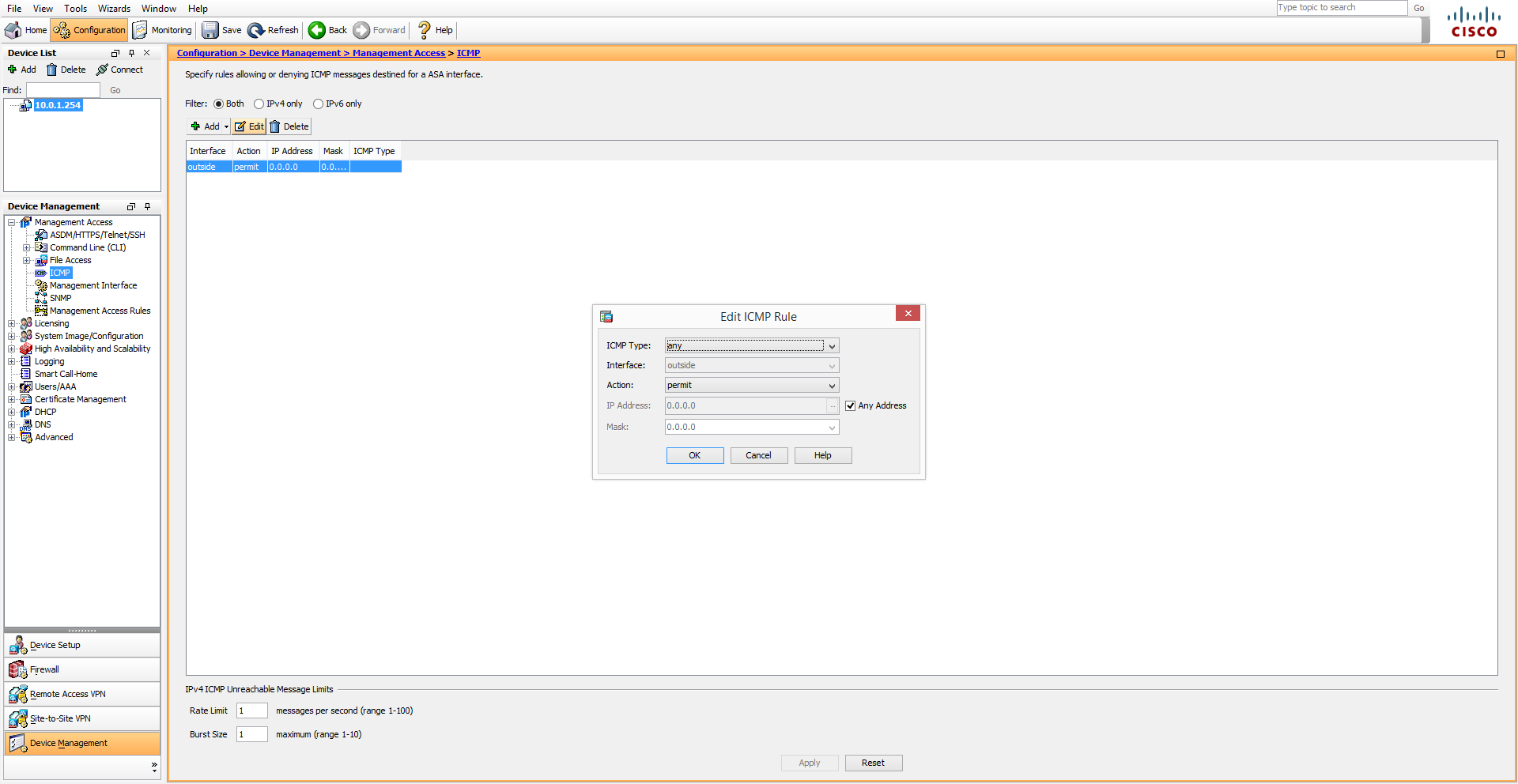

Pour autoriser le trafic ICMP à entrer, la configuration est la suivante.

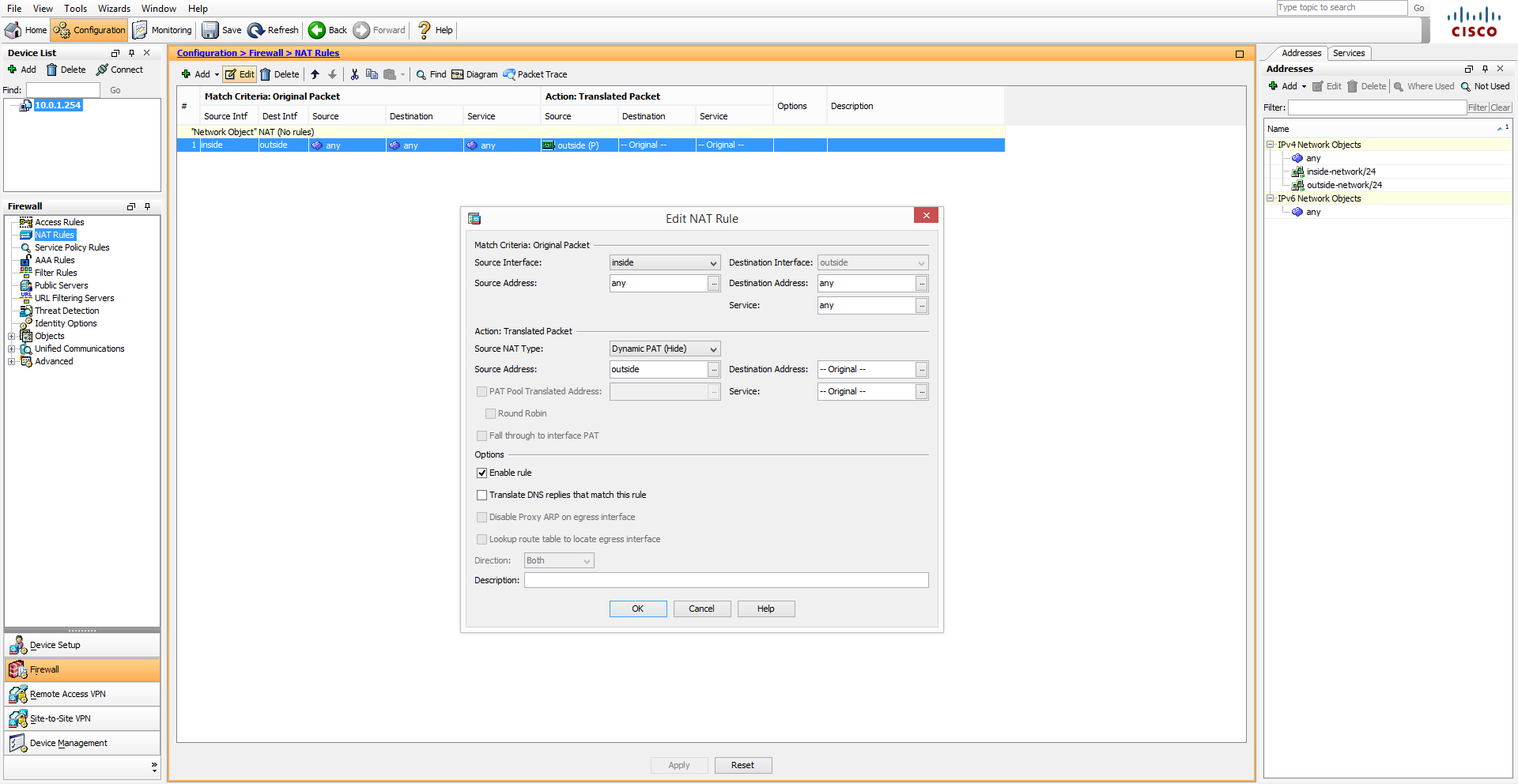

NAT

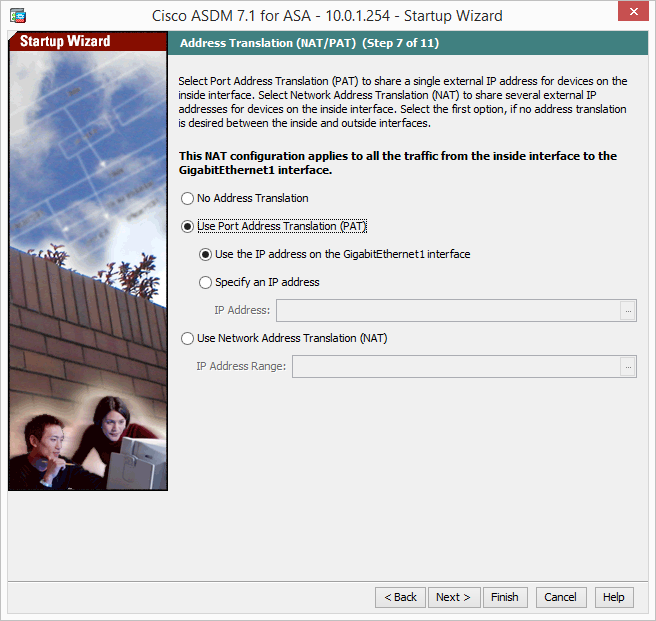

Voici comment réaliser une configuration basique de NAT, idéale dans le cas typique d’un ASA connecté à internet. Il s’agit d’un NAT dynamique avec translation de port.

Merci pour ce tuto

merci

Bonjour,

Merci pour votre tutoriel.

J’aimerai savoir SVP comment bloquer l’accès a certains sites web comme youtube, facebook à partir de mon Cisco ASA.

Bonjour,

Je n’ai plus d’ASA sous la main pour aller voir, mais cela devrait se trouver dans la section Firewall, puis dans l’un des menus (Filter Rules ?)

bonjour Valentin,

Moi aussi j’ai pas de firewall réel mais j’ai installé une ASAv ( virtuel) sur eve-ng que tu peux faire toi même, licenses activés par défaut peuvent le nécessaire

les lignes en jaunes au captures indique les chemin (firewall, device management …)

Bon courage si besoin de l’asaV ou n’hesite pas a me contacter