Les Access Rules sont les règles permettant d’autoriser ou non certains trafics à traverser l’ASA. Les Access Rules reposent sur des ACL. La maitrise des ACL permet donc de mettre en place facilement des Access Rules.

Autorisation du trafic sur les interfaces

Un mot sur deux options importantes des interfaces avant de parler des Access Rules.

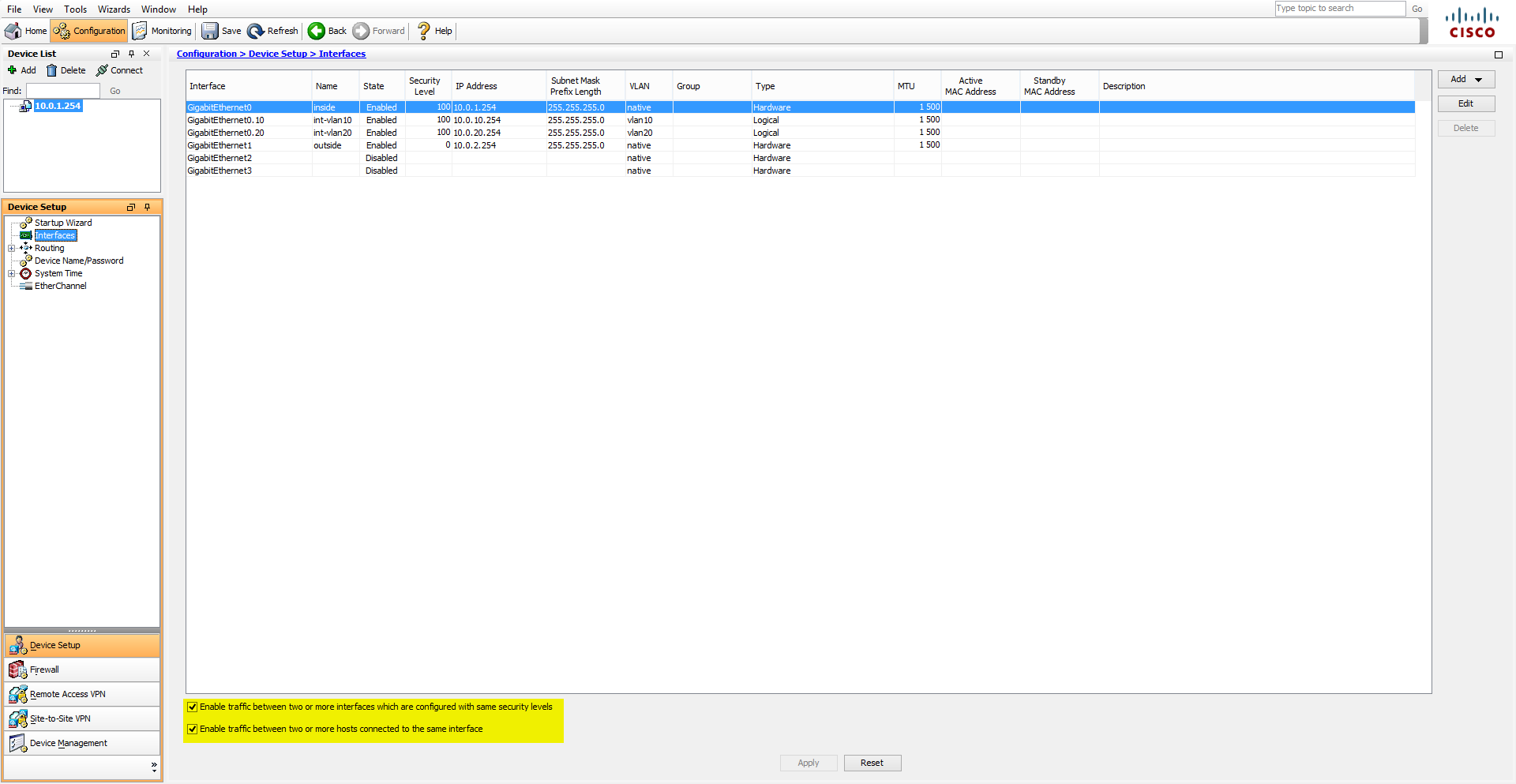

Dans la page de configuration des interfaces, deux options sont disponibles en bas de page.

La non-activation de ces options est souvent à l’origine de problèmes de communication au sein de l’ASA. Il est donc essentiel de les activer si vous le juger nécessaire.

Pour le trafic concerné par l’une de ces deux options, l’ajout d’une Access Rule autorisant le trafic ne permet pas de se passer de l’activation de ladite option.

Configuration d’une Access Rules

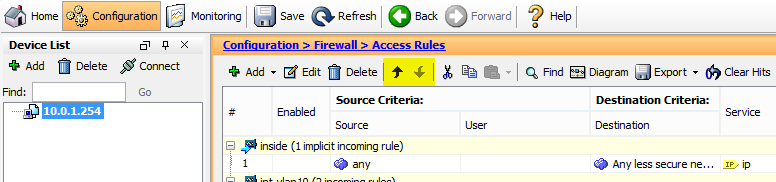

L’ASA possède deux types d’Access Rules.

- Les Access Rules sur les interfaces

- L’Access Rule Global

L’ordre d’application des règles est le suivant :

- Interface access rule

- Global access rule

- Implicit deny

Cela signifie que les Access Rules configurées sur les interfaces sont analysées en premières.

Ensuite, l’Access Rule Global est analysée. Elle s’applique à tout le trafic qui travers l’ASA.

Enfin, s’il n’y a toujours pas de Match, le trafic est droppé.

Contrairement aux ACL classiques (sur des routeurs par exemple), les Access Rules de l’ASA ne possèdent pas d’Implicit Deny à la fin.

En revanche, la Global Access Rule possède un Implicit Deny à la fin.

Cela signifie que le trafic qui n’est pas explicitement autorisé par l’une des règles et droppé.

Lors-ce que l’ASA parcours les règles, si un match est trouvé (Permit ou Deny), la recherche s’arrête et l’action est exécutée.

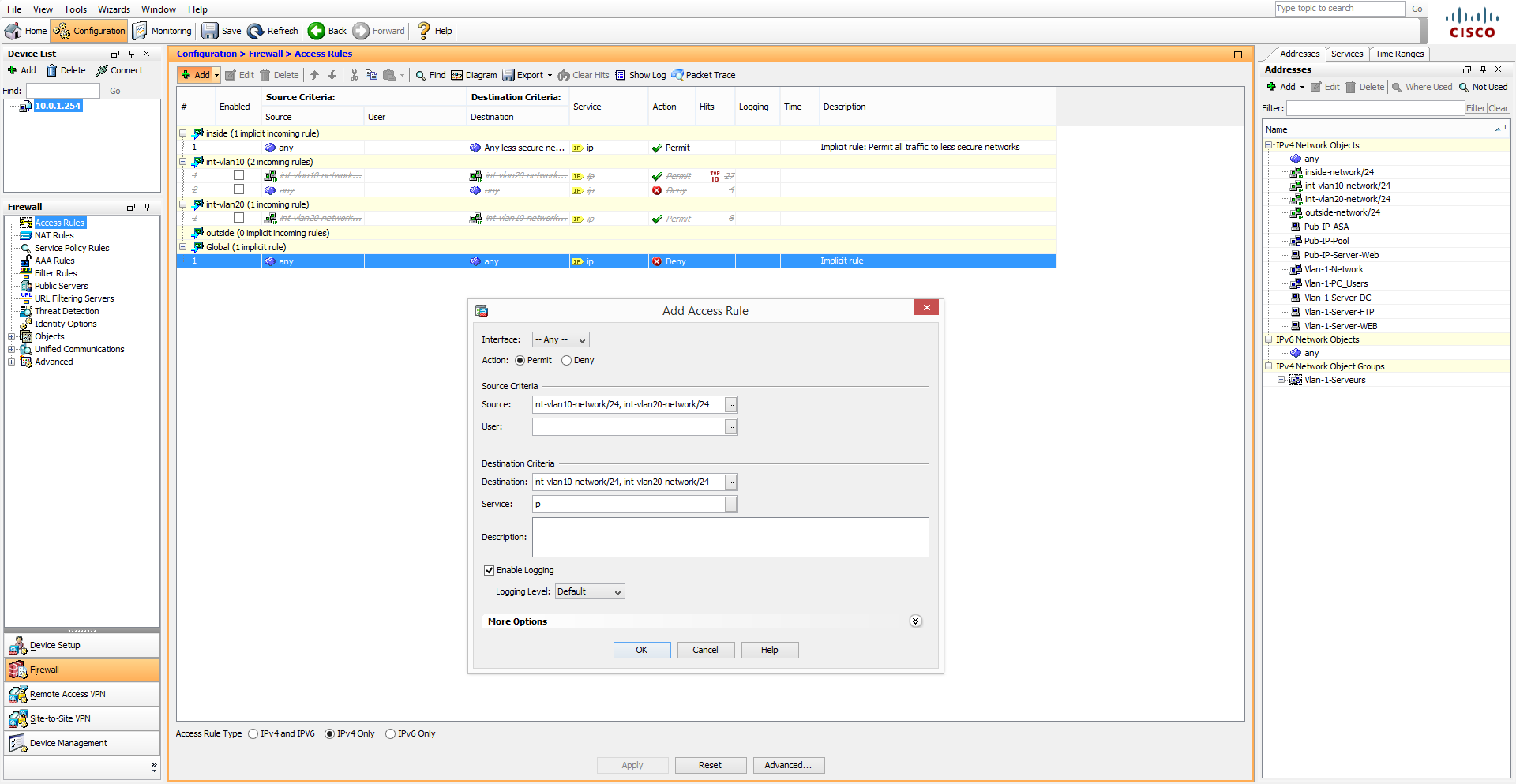

Access Rule basique

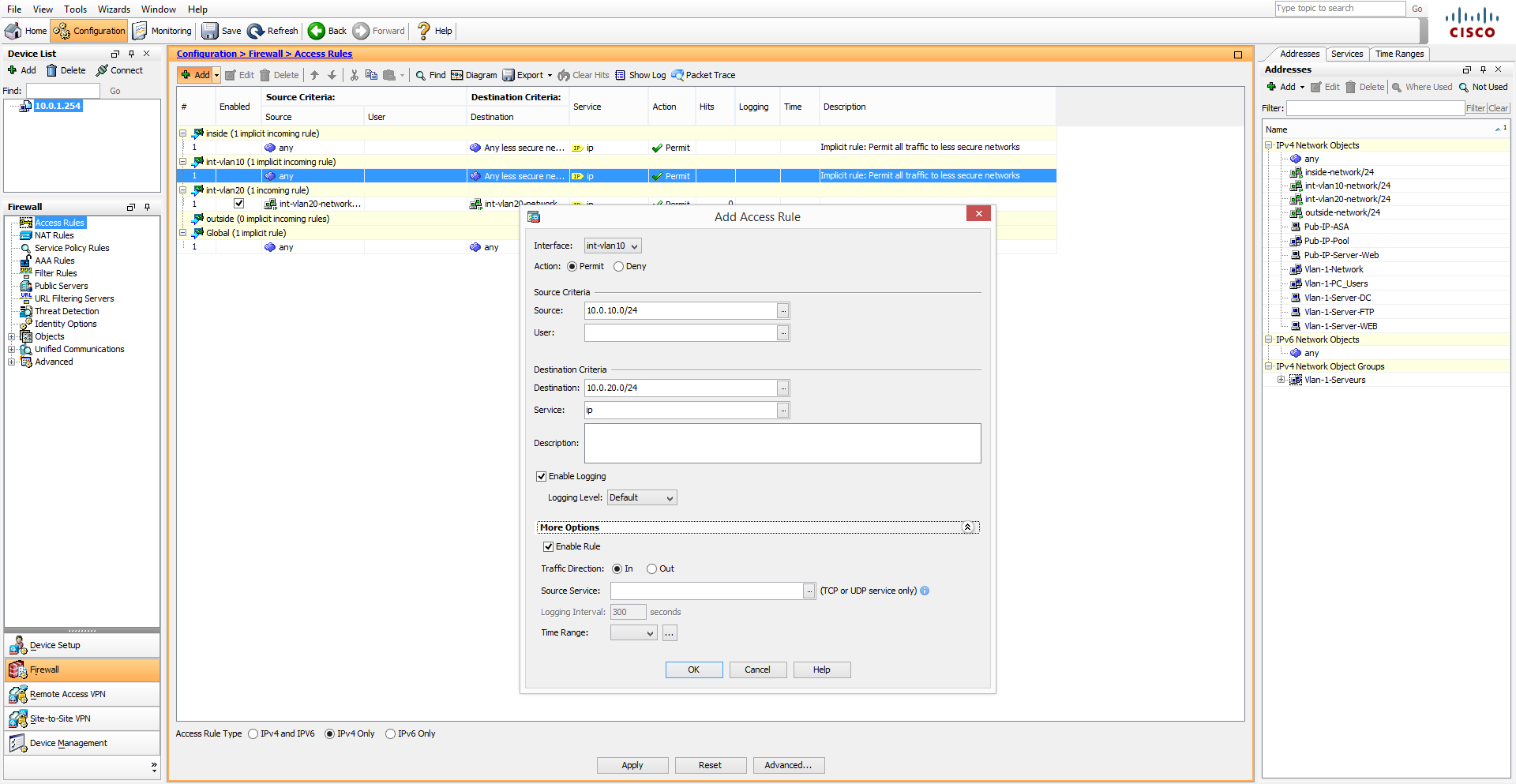

Comme toujours, il est préférable d’utiliser des Object dans la configuration des règles.

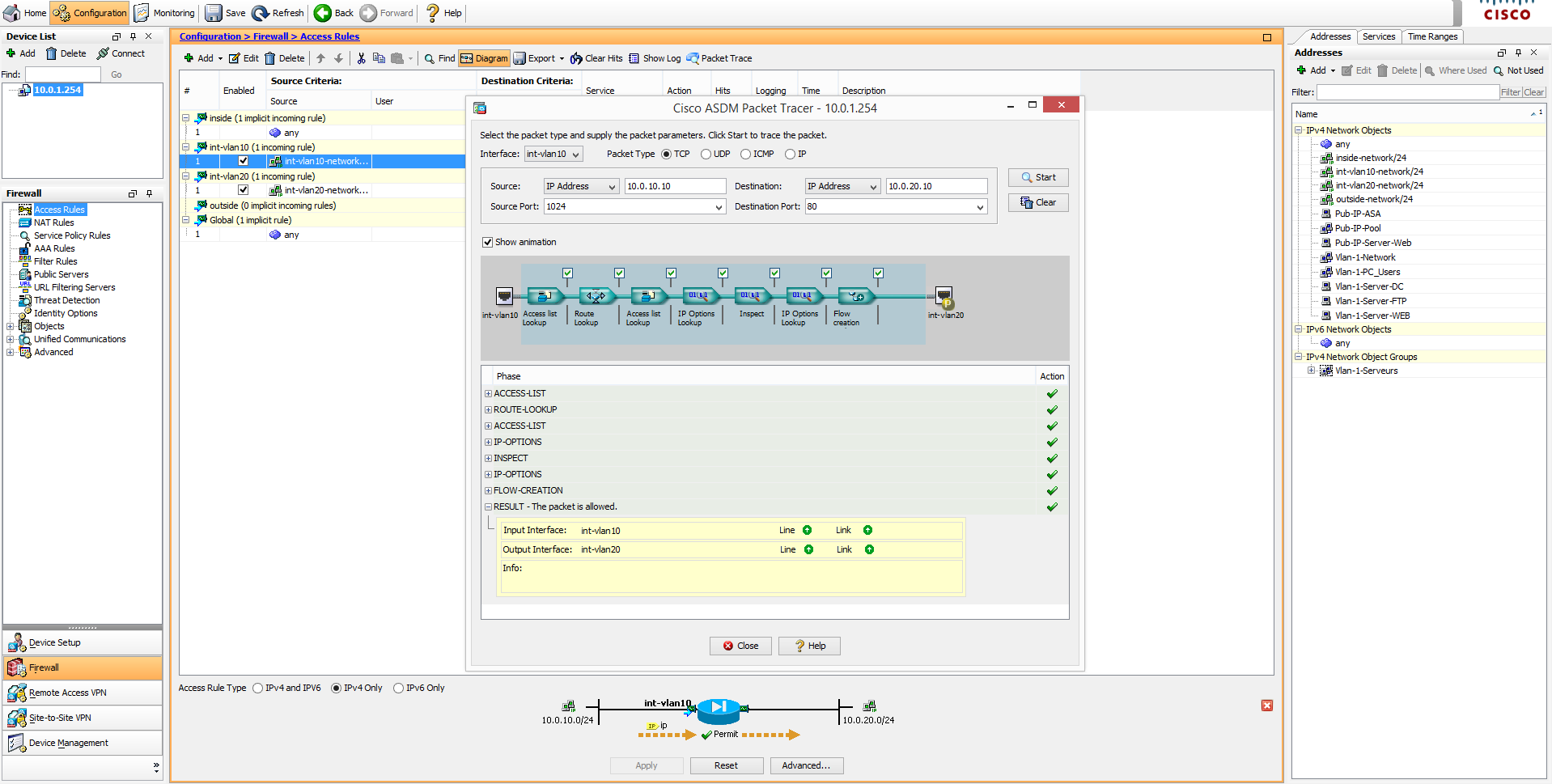

Voici comment créer une Access Rule permettant d’autoriser le trafic IP allant du Vlan 10 (10.0.10.0 /24) au VLAN 20 (10.0.20.0 / 24). La règle est appliquée en entrée sur l’interface Vlan 10.

Le trafic en réponse est autorisé par défaut.

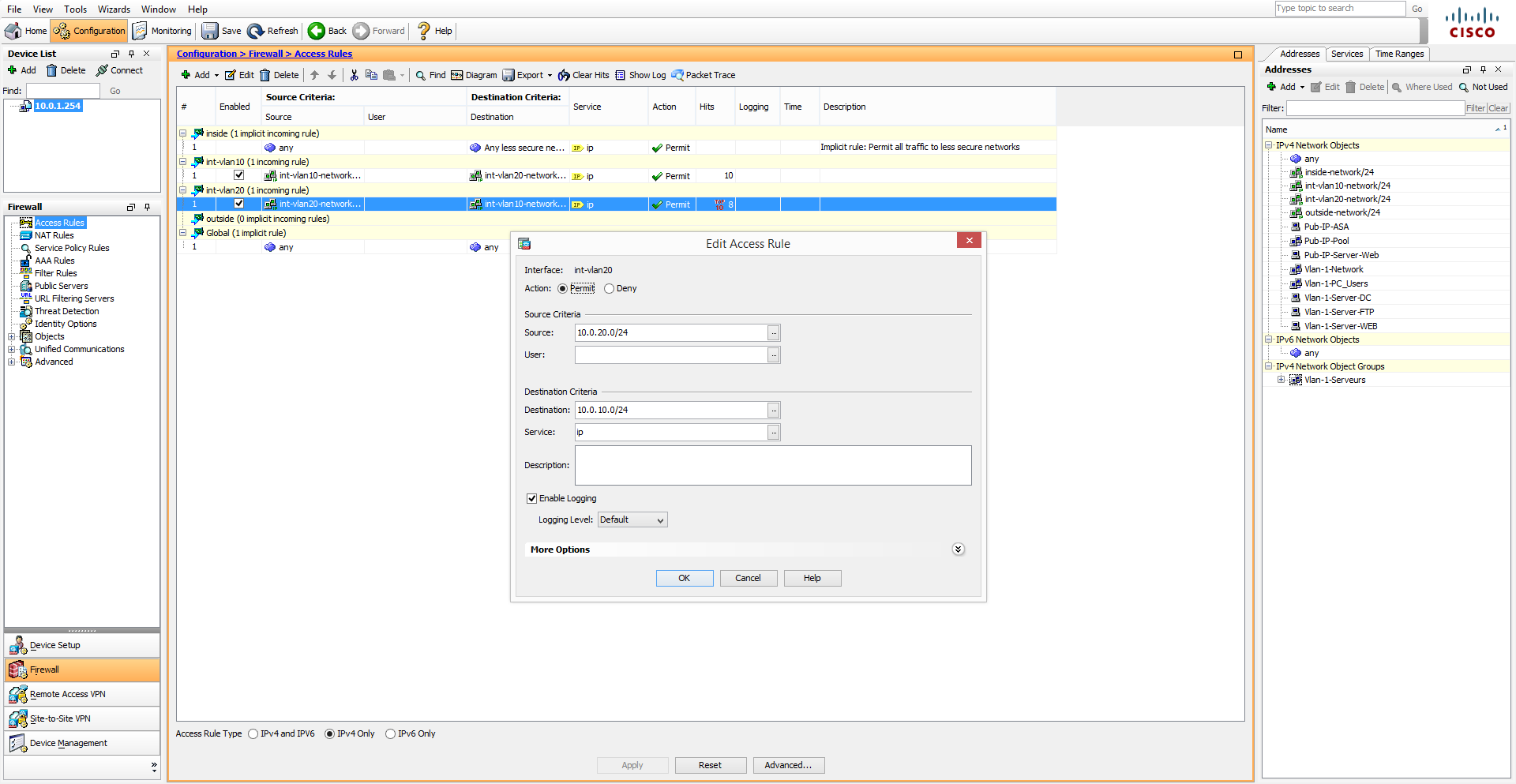

Pour autoriser les communications initiées depuis le VLAN 20 vers le VLAN 10, la configuration est la suivante.

Il est possible de changer l’ordre des règles dans la liste.

Access Rule globale

Comme cela a été dit, la Global Access Rule s’applique sur tout le trafic qui traverse l’ASA.

L’utilisation de cette règle permet de faciliter la configuration dans certains cas.

Voici un exemple permettant d’autoriser le trafic entre les VLAN 10 et 20.

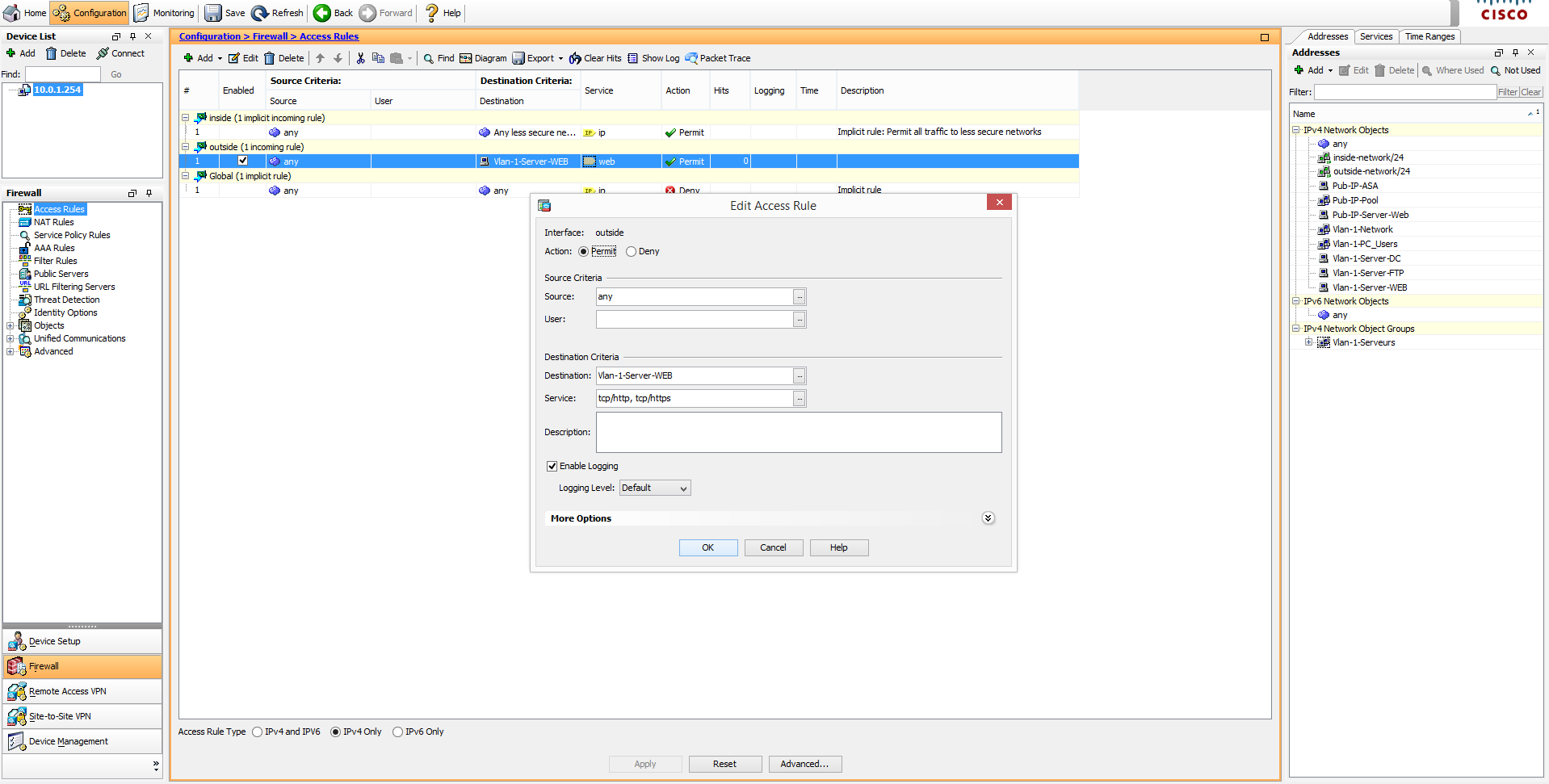

Access Rule pour rendre un serveur local accessible depuis internet

Comme cela a été détaillé dans l’article sur le NAT, il est indispensable de créer une Access Rule pour rendre accessible un serveur local depuis internet (en plus de créer une règle de NAT Statique).

Outils supplémentaires

Plusieurs outils sont disponibles dans l’ASA pour faciliter la configuration des Access Rules.

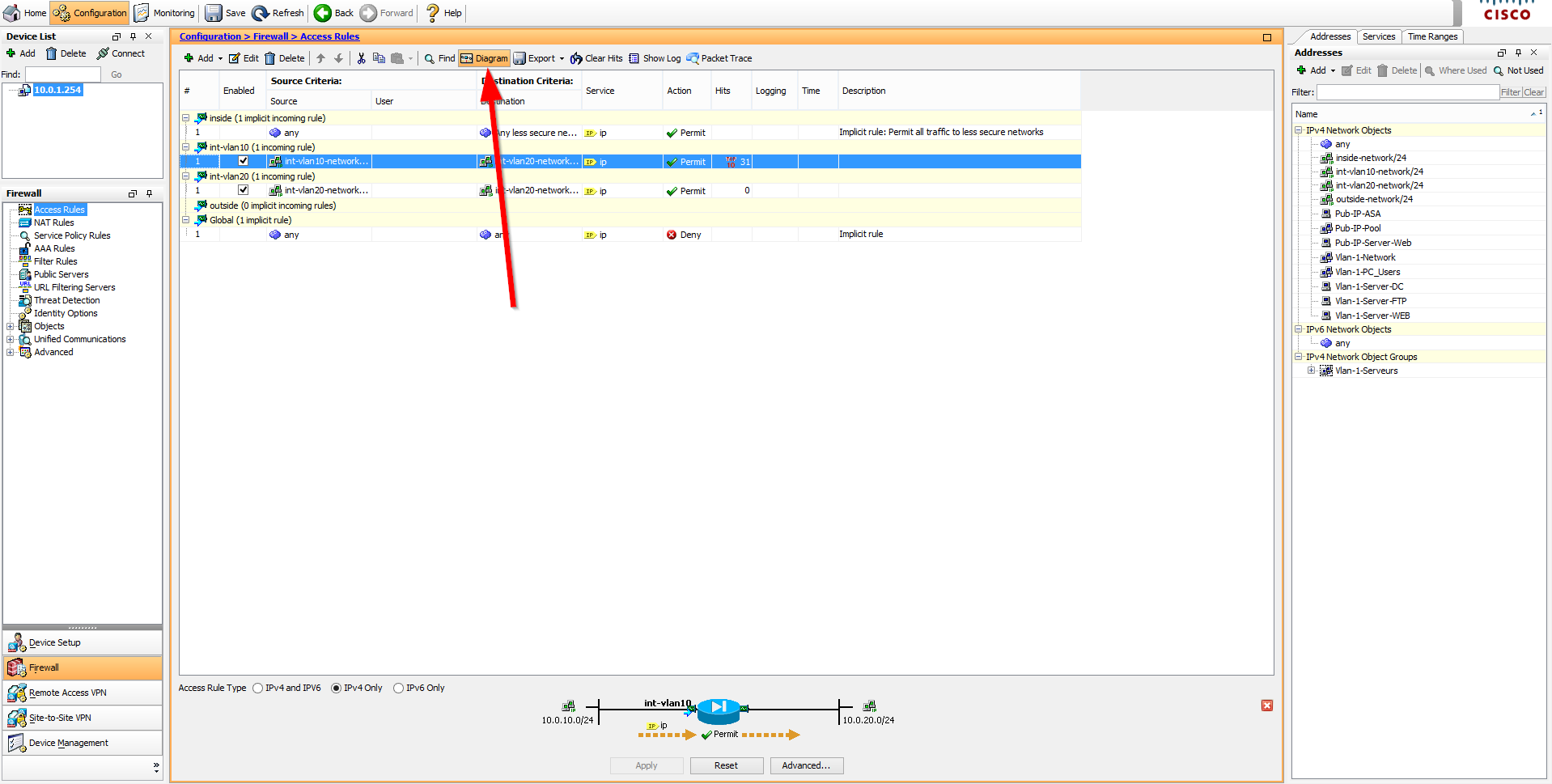

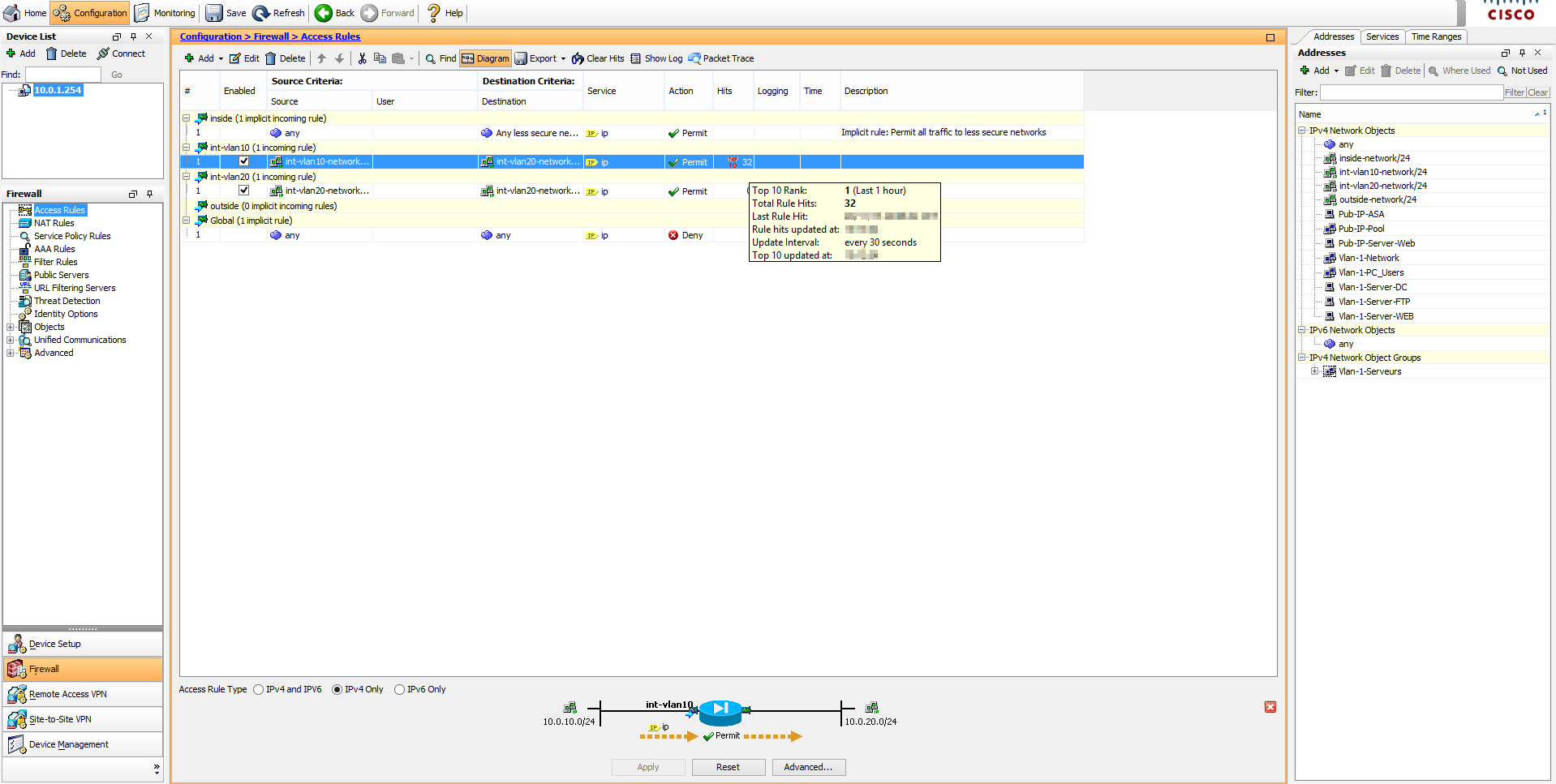

Premièrement, il est possible d’afficher un diagramme de la règle. Cela permet de mieux visualiser la règle.

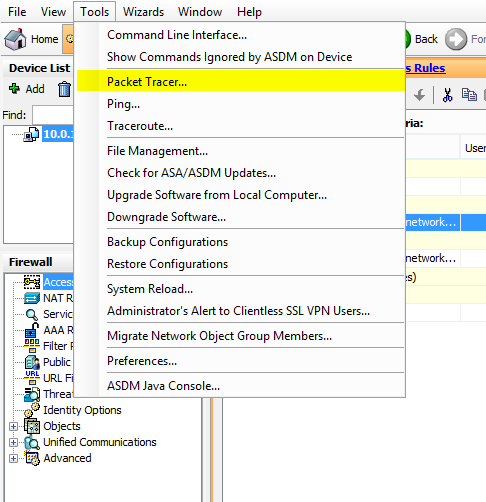

Ensuite, comme toujours l’outil Packet Tracer permet de simuler l’envoi de trafic. L’outil indique alors si le trafic peut arriver à destination.

Enfin, un compteur indique le nombre de nombre de match qu’il y a eu sur chaque entrée des Access Rules.

bonjour merci beaucoup de votre site continuer à nous aider

merci beaucoup je suis tres reconnaissant